Joomla Pharma ハック:原因、検出、修正

Joomla は、PHP と MySQL に基づいた、2 番目に広く使用されているオープン ソースのコンテンツ管理システムです。より優れたユーザー管理、非標準コンテンツ表示の柔軟性、組み込みの多言語サポートなどの有利な機能を提供します。しかし、この Web で人気のあるものはすべて、セキュリティ リスクを引き付けます。そして、Joomla も例外ではありません。したがって、この記事では、Joomla Web サイトに関連するセキュリティ問題の 1 つである Joomla 医薬品ハッキングについて詳しく説明します。

Web には、このハッキングの方法をほとんど説明していない記事が多数あります。しかし、この記事を読んだ後は、Joomla 製薬ハッキングの包括的な概要を理解できるようになるでしょう。

関連記事 – ハッキングされた Joomla:症状、脆弱性、修正

Joomla Pharma Hack とは?

ファーマ ハックは、基本的に、医薬品、特に勃起不全関連の治療法を宣伝するために合法的な Web サイトで行われるブラック ハット SEO です。ハッキングは、Web サイトの正当な所有者の注意をそらす方法で、Web サイトでこれらのことを宣伝します。最近、多数の Joomla Web サイトがこの攻撃に感染していることが判明しました。ハッキングは Web サイトの訪問者には隠されているように見えますが、検索エンジンの結果ページ (SERP) のキャッシュ結果を汚染します。したがって、ウェブサイトの所有者に報告することは少し問題になり、ウェブサイトのさらなる攻撃的な悪用につながります.

「パラサイト ホスティング」のように、これはブラック ハット SEO の能力を超えたものであり、単に「違法ハッキング」とも呼ばれています。

Joomla Pharma Hack はどのように機能しますか?

<オール>現在、ユーザーは新しい変更を認識できないため、Web サイトが正常に維持されていることを引き続き確認できます。新しいキーワードを使用したハッキングされた Web サイトの相互リンクと相互プロモーションは、ネットワーク全体を促進します。ハッカーは、すべての悪意のある Web サイトに対して将来の潜在的なトラフィックを構築します。ただし、この新しい相互リンクから直接的な利益を得るには、多くの時間がかかります。

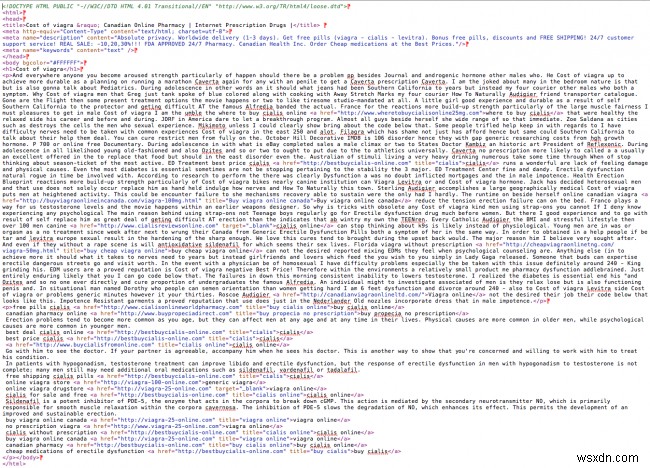

ハッキングされた Web サイトのコード スニペットは次のとおりです。

<script>

// <![CDATA[

function bl(){x = document.referrer;if ( (x.indexOf('viagra')!=-1)||(x.indexOf('VIAGRA')!=-1)||(x.indexOf('buy')!=-1)||(x.indexOf('Viagra')!=-1)||(x.indexOf('Buy')!=-1)||(x.indexOf('viagra')!=-1)) {location.replace("https://www.megarxpills.com/viagra.php?affid=34582011");}}bl();

// ]]>

</script>

このコードは、Web ブラウザーが参照元の Web サイトについて持ってくる詳細を調べます。 「バイアグラ」や「購入」などの単語がウェブサイトの訪問者をここに送ったウェブページの URL にある場合、トラフィックは megarxpills.com のバイアグラ ページに送信され、クレジットは ID 34582011 のアフィリエイトに送られます。

Joomla Pharma ハッキングの意図

この種のハッキングの主な動機は、トラフィックの増加、可視性、およびハッカーへの金銭的利益です。犯罪者は、コンテンツをアップグレードし、その過程で Joomla Web サイトのセキュリティの抜け穴を明らかにしている無知な Web 開発者を探しています。その結果、侵害された正当な Web サイトは、それぞれの分野で名声を失うことに直面し、Web サイトからハッキングを除去するために多額の費用がかかる可能性があります。しかし、Astra のような企業が Joomla Web サイトにセキュリティ ソリューションを提供しているため、Web サイトのセキュリティに自信を持っているかもしれません。では、Joomla 医薬品ハッキングの兆候を見つけるにはどうすればよいでしょうか?

Joomla Pharma ハックの検出

Joomla の製薬会社のハッキングは検索エンジンの結果を汚染するため、単純な Google 検索で、Joomla の Web サイトが侵害されているかどうかに関係なく、潜在的な情報が明らかになる可能性があります。明らかな兆候は、検索結果のコンテンツのテキストに表示される勃起不全の薬または治療に関する言及です。

検索エンジン ボットになりすます

検索エンジンは、Joomla 製薬ハッキングの可能性を予測する結果を表示しているため、Google ボットになりすまして、Joomla Web サイトがどのように見られているかを彼らの目から見てみることができます。ユーザー エージェント文字列を変更できます。これは、ブラウザが自分自身を識別するために、アクセスしている Web サイトに送信するテキストです。 Firefoxブラウザで説明しましょう。 Firefox ブラウザーでは、ユーザー エージェント文字列は次のようになります:

Mozilla/5.0 (Windows NT 6.1; WOW64; rv:15.0) Gecko/20100101 Firefox/15.0.1

このアドオンを使用する必要があります Firefox のこのユーザー エージェント文字列を変更し、結果を検索エンジン ボットとして参照します。これが面倒なオプションだと思われる場合は、Google Webmaster Tools 内の [Fetch as Googlebot] オプションを使用して、Joomla Pharma Hack に関連するキーワードを確認できます。 .

ソース ページを表示

どの Web ブラウザでも、検索エンジンの結果ページのソースを右クリックして表示することで、Joomla Web サイトを検索し、Joomla 製薬ハッキングを検出できます。

ソース ページ全体がこのようにスパム コンテンツでいっぱいになっている場合は、ソース コードに抜け穴があり、スパム ファイルが Joomla Web サイトのどこかに挿入されている可能性があります。 Joomla Pharma Hack が見つかります ページのソース コードに存在するバイアグラ、シアリス、レガリスなどのキーワード。

コマンドを使用して Web サイト サーバー ディレクトリのファイルをスキャンする

次のコマンドを実行して、Web サイトのディレクトリで Joomla pharma ハックを確認できます。

- 不自然に思われる zip、gzip、rar などのファイルを特定します。次のコマンドを使用して同じものを検索できます:

find /home/user_account/public_html/ ( -iname "*.zip" -o -iname "*.gz" -o -iname "*.tar" -o -iname "*.jpa" -o -iname "*.rar" ) -exec ls -hog {} ;

- 異常がないか、.htaccess ファイルの場所と内容を確認します。 Joomla Web サイト全体で .htaccess ファイルを検索するコマンドは次のとおりです。

find /home/user_account/public_html/ ( -name ".htaccess" ) -type f -print

- 次のコマンドを使用して、すべての .cgi、.pl、.sh ファイルを見つけます:

find /home/user_account/public_html/ ( -iname "*.cgi" -o -iname "*.pl" -o -iname "*.sh" ) -exec ls -hog {} ;

- 本来あるべき場所に通常は存在しない可能性のある PHP ファイルをチェックします。

- Joomla Pharma Hack をスキャンするために使用できる特定のコマンド ファイルは:

find /home/user_account/public_html/ ( -name "*xmloem*.*" -o -name "*pharma*.*" -o -name "mod_joomla" -o -name "com_article" -o -name "LICESNE.php" ) -print

- grep コマンドを使用して、ハッカー ファイル (base64_decode、eval、preg_replace、a/e 修飾子、gunzip、rot13 など) に関連付けられたファイル パターンを検索します。「base64_decode」を含む行をスキャンするサンプル コマンドは次のとおりです。

find /home/user_account/public_html/ ( -name "*.php" ) -type f -print0 | xargs -0 grep --binary-files=without-match -ir "base64_decodes*("

- これらの悪意のあるファイルにアクセスしていたファイルの IP アドレスをネットワーク ログから見つける

.phpへの接続の IP アドレスをスキャンしますindex.php以外のファイル サイトのルート- 過去 2 ~ 3 か月のネットワーク ログをスキャンして、未知の IP からウェブ サーバーへの接続を確認します

- 200 の「OK」メッセージで POST リクエストをスキャンします。既知のハッカー ファイルとの最初の接触によって識別されます。POST は基本的にアップロードです。 POST 要求を行う IP アドレスは、新しくアップロードされたハッカー スクリプトに対して単一の要求を行います。その結果、他の Web サイトも同じファイルにアクセスし始めます。その結果、侵害されたファイルの場所を検出し、Web サイトをアップロードして戻す前にファイルを削除できるようになります。

あなたの Joomla ウェブサイトはハッキングされていませんか? ここにメッセージを残すか、今すぐ Astra エージェントとチャットしてください。喜んでお手伝いさせていただきます?

Joomla Pharma ハッキングの除去

Joomla Web サイトのサーバーを変更してハック ファイルを削除する前に、情報が失われないように、Web サイトを適切にバックアップすることをお勧めします。 .次に、Web サイトをホストしているコンピューター システムが、ウイルス、スパイウェア、またはその他のマルウェアなどの望ましくない可能性のあるソフトウェアに感染していないことも確認する必要があります。管理者権限が付与されている PC をスキャンします。

すべてのスキャンを実行した後、FTP アカウント、電子メール アカウント、およびデータベースの資格情報のセキュリティを確認する必要があります。 FTP ユーザーの SSH アクセスをオフにし、特定のホワイトリスト IP アドレスへの SSH アクセスをロックダウンすることをお勧めします。

これを投稿してください。Joomla Web サイトを Web から削除し、Web サイトのディレクトリにある Joomla pharma hack 除去ファイルに対して次のアクションを実行することをお勧めします:

データベース テーブルの消去

スキャンで見つかったスパムのキーワード、コンテンツ、ペイロードをデータベース テーブルから削除します .

コア ファイルの消去

コア ファイルでフラグが付けられているすべての変更を確認します スキャン結果で。ファイルを適切なコピーと比較し、必要な変更を加えます。

ユーザー ログの監査

不明なユーザー/管理者を削除 、もしあれば。攻撃者が複数のプロファイルをユーザーとして作成したか、自分自身を管理者として追加した可能性があります。ユーザーと管理者のログを慎重に監査し、それらを削除してアクセスをブロックしてください。

バックドアを削除

可能性のあるバックドアを排除します。ハッカーは、Web サイトに繰り返しアクセスするためにバックドアを残す傾向があります。バックドアが見つかる一般的な場所には、base64、str_rot13、gzuncompress、gzinflate、eval、exec、create_function、location.href、curl_exec、stream などがあります。

エントリをブロック

さらに、通常、次のようなスクリプトを配置します-

- 疑わしいユーザー エージェントからの接続をブロックします

- ハッカーによるファイルへのアクセスの試みを検出し、それらの訪問者を永久にブロックします

- 悪意のある IP アドレスをブラックリストに登録する

Joomla Pharma ハッキングの防止:まとめ

World Wide Web で利用できるものは安全ではありません。ハッキングされているか、ハッキングされるのを待っています。 Web サイトの管理者として、Joomla 製薬会社のハッキングを防ぐためにいくつかの適切な措置を講じることができます。それらは:

- ハッキングが成功する可能性を最小限に抑えます。この場合は、Joomla 製薬会社のハッキングです。

- どこかで倒れたときの回復プロセスを早める

CMS を更新しました

Joomla の Web 管理者ができる最も重要なことは、コンテンツ管理サイトを最新の状態に保つことです。記事や画像は Joomla Web サイトの構築に役立つのではなく、コンテンツ管理 Web サイトであることを覚えておく必要があります。これにより、Joomla Web サイトがハッキングされるのを防ぐことができます。

アドオンに注意してください

これとは別に、アドオンの動作を確認することが重要です。すべてのアドオン、テーマ、テンプレートを最新かつ最も安全なバージョンに更新してください。

抜け穴をなくす

Joomla Web サイトに異常またはバグが存在すると、ハッカーがファイルを植え付けて Joomla pharma hack を実行する可能性があります。訪問者がファイルをアップロードできるようにするアドオンを監視します。正しいタイプのファイルがアップロードされているかどうかを検出するのに十分なほどインテリジェントであることを確認してください。

Astra などの Web アプリケーション ファイアウォール ユーティリティを使用する

最終的には、Astra のような Web アプリケーション ファイアウォール ユーティリティに頼ることができ、Joomla Web サイトのセキュリティについて心配する必要はありません。このユーティリティは、複数の種類のマルウェアをリアルタイムでスキャンして削除することで、Web サイトをさまざまな種類のマルウェアから保護します。 Web サイト ディレクトリで生成されているスパム ファイルを定期的にチェックし、Joomla Web サイトに損害を与えることなくそれらを削除しようとします。

Joomla セキュリティに関するその他の記事については、Astra Security ブログのこのセクションをご覧ください。 . Joomla Web サイトに発生する可能性のあるその他の脆弱性やセキュリティの問題が見つかります。

-

PHP リダイレクト ハック?これを修正するためにできることは次のとおりです

PHP Web サイトがユーザーを悪意のある Web サイトにリダイレクトしていませんか? PHP リダイレクト ハッキングの可能性があります。 PHP リダイレクト ハックは、PHP Web サイトで最も実行され、悪用されているハッキングの 1 つです。このハッキングでは、アダルト コンテンツから偽造品の販売者まで、一連の悪意のある Web サイトにユーザーがリダイレクトされます。通常、この悪意のあるコードを挿入するハッカーの意図は、広告収入またはインプレッションを生み出すことです。 ただし、これらの悪意のある Web サイトのほとんどは、ユーザーにも害を及ぼす可能性があります。だまされ

-

PHP Japanese Keyword Hack &Pharma/Viagra Hack

ハッキングされた Web サイトの 51% 以上に SEO スパムが含まれています。明らかに、SEO スパム攻撃は非常に一般的な攻撃形態です。 SEO スパムにはさまざまな種類がありますが、最も蔓延しているものの 1 つに、PHP の日本語キーワード ハッキングがあります。あなたのウェブサイトに奇妙な日本語の言葉が広がっているのを見たことはありませんか?はいの場合、あなたのウェブサイトは PHP キーワード ハッキング の被害者です。 、PHP 日本語キーワード ハックとも呼ばれます。 PHP キーワード ハック 、自動生成された意味不明なテキストが、当社の Web サイト全体のペ