WordPress Pharma Hack:Google バイアグラのハッキングとスパムの結果を修正する方法

ワードプレス Web サイトや e コマース ストアの作成に使用される最も人気のある CMS の 1 つです。ただし、その人気により、ハッカーや SEO スパマーの標的になることがよくあります。ハッカーは、さまざまな種類のマルウェア攻撃やハッキングの試みで、WordPress ベースのサイトを標的にしています。彼らが使用する最も頻繁なハッキング手法の 1 つは、検索インデックスを操作して、価値のないコンテンツを目立つ検索位置に含めようとするものです。このブラック ハット SEO (ハッキング) 手法は、「WordPress Pharma ハックまたは SEO スパム」とも呼ばれます。

ハッカーが Pharma Hack で WordPress サイトを標的にするのはなぜですか?

答えは簡単です。オンライン検索は貴重な紹介の主要なソースであり、SEO ハックは必要な作業を行わずにこれを達成する最も簡単な方法です。権限の高いサイトをハッキングし、スパム リダイレクト ハッキングに感染させることで、ハッカーが SERP で正当な場所を確保できるようにします。最近のこのような攻撃である「Pharma Hack」または「Pharma SEO Spam」は、ハッカーが使用する最も一般的なブラック ハット SEO 手法の 1 つであることが明らかになったスパム リンク インジェクション攻撃にいくぶん似ています。

ファーマ ハックとは

ファーマ ハックは、WordPress の Web サイトに感染するマルウェア感染の一種で、バイアグラやシアリスなどの違法薬物のブランド商品の複製品を販売する広告を表示するスパム ページに正規のサイトをリダイレクトさせます。場合によっては、他の種類の医薬品にも感染する可能性があります。ただし、バイアグラとシアリスが最も一般的です。

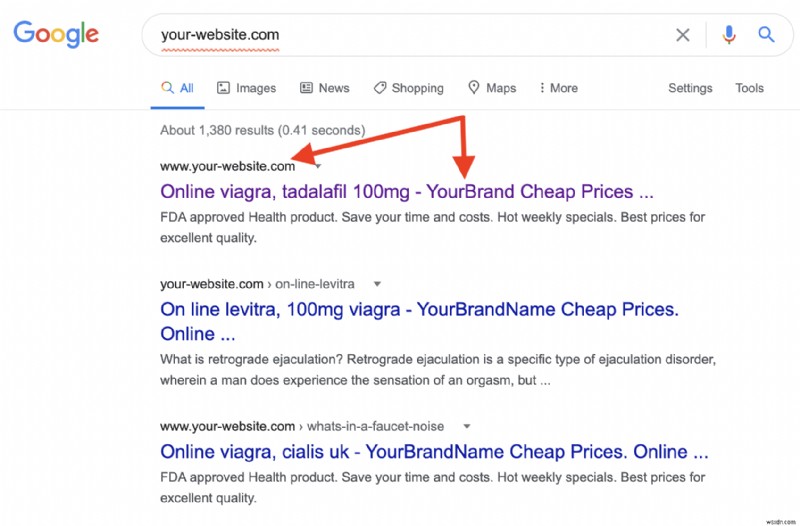

最近の WordPress Pharma のハッキングの 1 つで、ハッキングの洗練されたバージョンも見られます。このバージョンでは、ハッカーはタイトルに Web サイトの名前を付けて Google 検索結果を調整しました。これにより、合法的な Web サイトが実際に医薬品に関するものであると人々に信じ込ませます。

WordPress サイトが Pharma Hack に感染しているかどうかを確認する方法

SEO スパムは、ウェブマスターには直接見えないため、検出が困難です。スパマーは、「クローキング」などの手法に従って、自分の仕事を隠蔽するためにあらゆることを行います。ただし、Web サイトが Pharma ハッキングに感染しているかどうかを確認する方法はいくつかあります。 WordPress の製薬会社のハッキングを見つける方法については、以下をお読みください。

方法 1:Google 検索で確認する

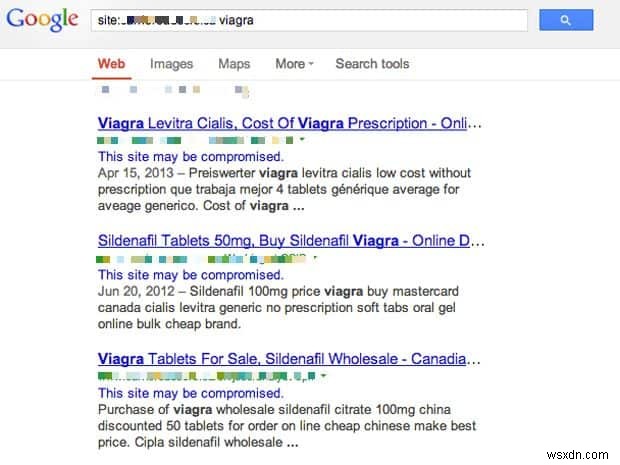

viagra wp-page などのキーワードで Google 検索を行うと、影響を受ける Web サイトのリストが表示されます。 .しかし、Google のウェブマスター ポリシーの結果、影響を受けるウェブサイトは最初のページに表示されません。そのため、3 ページまたは 4 ページまでスクロールする必要があります。あなたの Web サイトが検索結果に表示された場合は、WordPress Pharma Hack またはその他の Black Hat SEO スパムの被害者であることを意味します。

このリストには、感染した Web サイトだけでなく、偽のページも表示されます。そのようなページをクリックすると、感染の結果、他のページにリダイレクトされたり、同じページにコンテンツがロードされたりする可能性があります。

ウェブサイトのどのページが バイアグラ に感染しているかを確認するには SEO スパム .キーワード「バイアグラ」を追加 ‘ Google 検索でのドメイン名、つまり viagra mydomain.com . Web サイトの数ページだけが感染していて、それらのページが表示されないことがあります。この検索により、感染したページが表示されます。バイアグラやシアリスを販売する Web サイトにリダイレクトされた場合、SEO スパムに感染しています。リダイレクトではなく、感染の結果、コンテンツが同じページに読み込まれることがあります。

方法 2:Google Bot として結果を確認する

前述のとおり、これらのスパム ページは検索エンジンには表示されませんが、Googlebot などの特定のユーザー エージェントには表示されます。 Googlebot が見ているものを表示するには、ブラウザの User-Agent Switcher を使用できます。 Chrome または Firefox 用にインストールできます。

<オール>a) Mozilla/5.0 (互換; Googlebot/2.1; +https://www.google.com/bot.html)

b) Googlebot/2.1 (+https://www.google.com/bot.html)

注:User-Agent Switcher を長時間アクティブにしておくと、適切なセキュリティを維持している Web サイトからブロックまたはブラックリストに登録される可能性があります。これは、Googlebot として表示されるためです。

これと同様に、Drupal CMS または PHP サイトでの製薬ハックの除去を検討している場合は、Drupal 製薬ハック ガイドをお読みください。

WordPress Pharma ハックの構造

オカレンス

WordPress ファーマ ハッキングを実行するために、攻撃者はまず既知の脆弱性またはゼロデイ エクスプロイトを悪用します。このような場合にうまくいかない可能性のあるものの完全なリストを次に示します。簡単にするために、最も一般的なもののいくつかを以下に示します:

<オール>持続性

WordPress 医薬品ハッキングは、ルート ディレクトリの内容を変更することで機能します。ほとんどのスパム攻撃は /misc を通じて行われます フォルダと /includes フォルダ。スパム送信者は、次のような既知の方法で持続性 (長時間のアクセス) を獲得します:

index.php, wp-page.php, nav.phpのようなファイルの変更 などleftpanelsin.php, cache.phpのような新しいページを追加する など- 編集

xmlrpc.phpウェブマスターによる検出を回避するため。 - base64 エンコーディングを使用してコードを難読化する。

- スパム ファイルを

/images内に隠す フォルダ .ウェブクローラーはここでファイルを見ることを想定していないため、検出を回避します。 - ファイル拡張子の前にドットを追加します。したがって、ページの名前を

.somefileに変更します 見えなくなる。 - クローキング:ユーザー エージェントに基づいてウェブ クローラーを区別する。その結果、Googlebot が見るコンテンツは Mozilla ユーザーが見るコンテンツとは異なります。

- cron ジョブを使用して再感染する

結果

- バイアグラとシアリスの広告を表示した結果、あなたのウェブサイトは苦労して得た評判を失いました。

- Google によってブラックリストに登録される可能性があり、評判の回復が難しくなります。

- ユーザーはあなたのウェブサイトを信用していません。

- あなたの検索ランキングは一撃で下がります。

- あなたのウェブサイトは、あなたが苦労して獲得した他のウェブサイトのクリックを生成し始めます.

Google があなたのウェブサイトの医薬品スパムの結果を表示していますか?チャット ウィジェットにメッセージをお送りください。

WordPress Pharma ハックの修正方法

WordPress Pharma Hack は隠されています。そのため、感染したファイルを探して削除するのは、やや長く退屈な作業になります。ハッキングを削除するには、次のことを行う必要があります:

1.バックアップを取る

Web サイトの完全なバックアップを作成することをお勧めします。クリーンアップ プロセスで問題が発生した場合に役立つ可能性があります。そのため、常にバックアップ戦略を用意しておいてください。バックアップには基本的に、コア ファイル、データベース、プラグインおよびテーマ ファイルが含まれている必要があります。

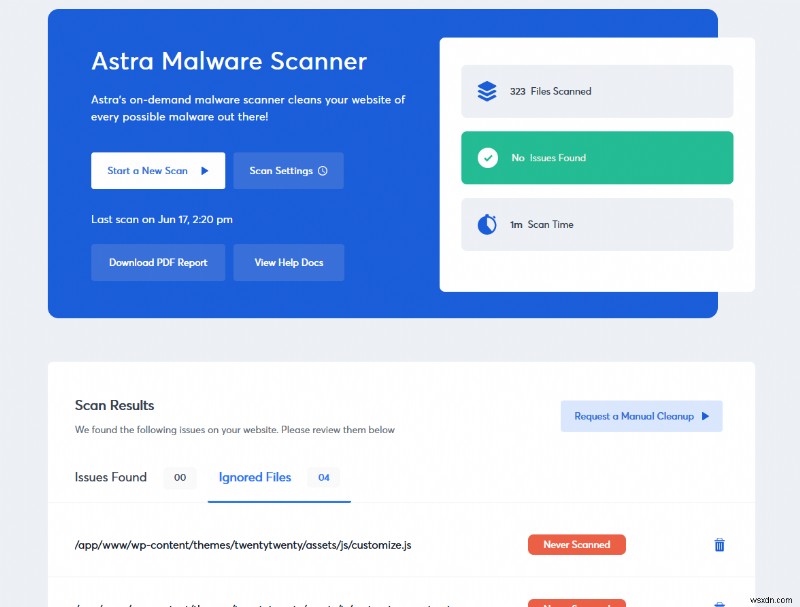

2.ウェブサイトのマルウェアをスキャン

VirusTotal などのオンライン マルウェア スキャン ツールを使用して、感染にフラグを立てます。より正確なスキャンのために、Astra のマルウェア スキャナーを試すこともできます。これにより、Web サイト内のすべての悪意のあるファイルとコードに数分でフラグが付けられ、マルウェアの削除プロセスをエスカレーションするのに役立ちます.

3.感染ファイルを削除

FTP 経由でホスティング サーバーに接続します。ファイルマネージャーを使用することもできます。次に、/wp-contents/ フォルダーに移動し、プラグインでハッキングされたファイルを探します。

ハッキングされたファイルには .class のような単語が含まれます 、 .cache 、 .old プラグインファイルとしてカモフラージュします。ファイル名の前にあるドット (.) は、「隠しファイルを表示する」オプションが選択されていない限り、それらを非表示にします。そのようなファイルはすべて削除してください。

4.一時ディレクトリをクリア

感染の結果、/wp-contents/temp/ ディレクトリが表示される可能性があります。 /wp-contents/temp/ に移動し、その内容をクリアします。ハッカーは一時フォルダーと TMP ファイルを利用して、マルウェアのインストール中にあらゆる種類の破損を回避します。

5. .htaccess ファイルを確認してください

.htaccess ファイルはサーバー構成ファイルです。サーバー要求の処理方法を定義します。また、ハッカーはファイルの力を利用して、Web サイトにバックドアを作成します。次のようなコードに注意してください:

RewriteEngine On

RewriteCond %{ENV:REDIRECT_STATUS} 200

RewriteRule ^ - [L]

RewriteCond %{HTTP_USER_AGENT} (google|yahoo|msn|aol|bing) [OR] #checks for Google, Yahoo, msn, aol and bing crawler

RewriteCond %{HTTP_REFERER} (google|yahoo|msn|aol|bing)

RewriteRule ^(.*)$ somehackfile.php?$1 [L] #redirects to a hack file

.htaccess ファイルを再生成することもできます。

<オール>6.データベースから悪意のあるコードを削除

データベースに変更を加える前に、バックアップを作成することを強くお勧めします。このステップは慎重を要する可能性があるため、これまでに行ったことがない場合は、今すぐ行う必要があります。

このステップでは、プロのマルウェア除去サービスを購入するか、自分でデータベースをクリーニングしてみてください。

<オール>検索する必要のある悪意のあるエントリは次のとおりです:

- wp_check_hash

- class_generic_support

- widget_generic_support

- ftp_credentials

- fwp

注:wp_options テーブルから重要な情報を削除しないように十分注意してください。ウェブサイトの誤動作やクラッシュの原因となる可能性があります。

注:技術に精通していない場合は、外部の助けを求めることをお勧めします.

7.疑わしいコードを探して削除

多くの場合、疑わしいコードは、WordPress Web サイトがハッキングされる主な原因の 1 つです。サンプル コードはおそらく次のようになります:

<ul id="menu">

<li><a href="attackerdomain.com">Something1</a></li>

この種のコードは、Web サイトを攻撃者が制御するドメインにリダイレクトします。そのため、なじみのないドメインがないか確認することをお勧めします。これは、WordPress 医薬品ハッキングの主な原因の 1 つです。

多くの場合、攻撃者はコードを base64 に隠して検出を回避します。たとえば、attackerdomain.com は「YXR0YWNrZXJkb21haW4uY29t」のようになり、検出が困難になります。ファイル内の base 64 エンコーディングを検索するには、grep コマンドが役立ちます:

find . -name "*.php" -exec grep "base64"'{}'\; -print &> b64-detections.txt

このコードは基本的に、選択した .php ファイルで base64 エンコーディングを検索します。その後、結果は b64-detections.txt という名前のファイルに保存されます。最後に、オンライン リソースを使用してこれらを解読し、舞台裏で何が起こっていたかを確認できます。

8.一時ディレクトリをクリア

/wp-contents/temp/ に移動 その内容をクリアします。ハッカーは一時フォルダーと TMP ファイルを利用して、マルウェアのインストール中にあらゆる種類の破損を回避します。

9.コンテンツの違いをスキャン

オンライン プラグインを使用して、ファイルの変更をスキャンできます。このようなスキャナーの例は、エクスプロイト スキャナーです。 WordPress の公式リポジトリに存在するすべてのコア ファイルとサードパーティ ファイルをスキャンして、疑わしいファイル名や通常とは異なるファイル名やエントリを探します。

ハッキングされたファイルを特定したら、感染したコードを削除するか、プラグイン ファイルを復元することができます。コードを完全にクリーンアップすることが重要です。悪意のあるコードが残っていると、Web サイトが再感染する可能性があります。

WordPress Pharma ハックを防ぐ方法

- ウェブサイトとデータベースへのログインには、強力なユーザー認証情報とパスワードを使用してください。ハッカーは脆弱なユーザー認証情報を簡単に総当たり攻撃し、ウェブサイトに侵入できます。

- WordPress サイトにウェブサイト ファイアウォールを実装します。製薬会社のハッキング感染からサイトを保護し、さまざまなサイバー脅威からサイトを保護するのに役立ちます。

- 不要なアクセスを避けるためにフォルダのアクセス許可を制限する

- WordPress の疑わしいプラグインや未使用のプラグインやテーマを無効にするか、アンインストールします。ほとんどのプラグインとテーマは、脆弱性が存在するため、ハッカーにとって簡単なエントリ ポイントになる可能性があります。

- お使いの CMS コア、プラグイン、またはテーマのバージョンが古くなっている場合は、Pharma ハッキングの被害者になる可能性のある脆弱性の悪用を防ぐために、できるだけ早く更新する必要があります。

- WordPress サイトに存在するすべてのセキュリティの抜け穴と脆弱性を知ることは、常に良い習慣です。このような潜在的なセキュリティの抜け穴を発見し、ハッカーが利用する前に修正するには、ウェブサイトの定期的なセキュリティ監査を行い、ファーマ ハッキングなどのハッキングから保護する必要があります。

-

WordPress と Drupal によるスパム医薬品の結果。コメントを返す Google バイアグラ ハック?

WordPress と Drupal sont probablement les CMS les plus populaires utilisés pour créer des sites Web. Cependant、leur populateité en a fait des cibles juteuses pour lespires et les spammeurs SEO.海賊の本質的な継続性は、マニピュラーの指標であり、重要なものであり、重要な役割を果たしています。 「WordPress Pharma hack ou SEO Spam」のブラック ハット SEO est égale

-

Google Play ストア エラー 491 および 495 を修正する方法

このページにたどり着く方法を見つけたので、Google Play ストアでアプリをダウンロードする際に問題が発生した可能性があります。 Google Play ストアには多数のアプリケーションが詰め込まれていますが、お気に入りのアプリのインストール中に中断エラーが発生することがあります。ユーザーが直面する最も一般的なエラーはエラー 491 と 495 であるため、いくつかの簡単な解決策を提供しようとしました。 Google Play ストア エラー 491 および 495 とは? 解決策に進む前に、まずこれらのエラーが何を意味し、なぜ発生するのかを理解しましょう。 Google Play エラ