Joomla Web サイトのハッキングとスパム メールの送信。直し方?

Joomla は、優れたコミュニティ サポートを備えた非常に堅牢な CMS です。さらに、Joomla で実行されているサイトは個人のページから政府のサイトまでさまざまであるため、高度なカスタマイズが可能です。その幅広い人気は、それが提供する 90 以上の言語サポートに起因する可能性があります。ただし、人気があるため、スパマーやハッカーの標的にもなります.多くの場合、ユーザーは、Joomla がハッキングされてコミュニティ フォーラムにスパムが送信されたことについて不満を漏らしています。これらの攻撃は、影響を受けるユーザーが非常に多いため、かなり一般的です。多くの場合、スパム メールには、バイアグラを販売する医薬品の広告が含まれています。本 Joomla Web Security によると、

Joomla がスパムを送信してハッキングした兆候

通常、スパムメール攻撃の発見には数時間から数日かかります。電子メールが伝播するのに時間がかかるため、遅延が発生します。そのため、ユーザーがスパム メールについて通知したときに検出されます。ただし、場合によっては、Web 管理者がオンライン サービスを使用してスパムをチェックしてから送信すると、その旨が Web 管理者に通知されます。これらのサービスは、ドメインがスパムのブラックリストに登録されていることを明らかにする場合があります。ただし、一部のオンライン セキュリティ ソリューションでは、そのような脅威について事前にユーザーに通知できます。

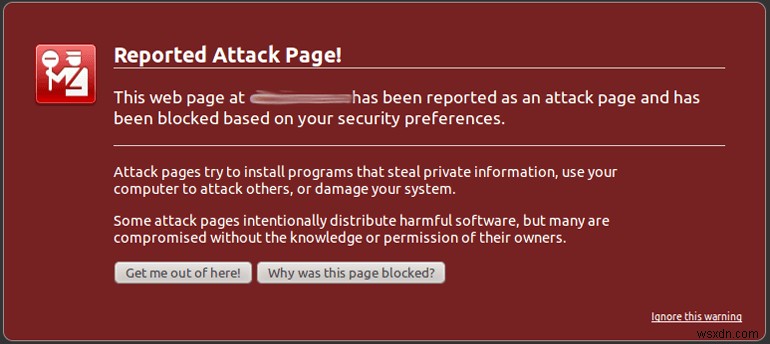

場合によっては、スパム攻撃によって帯域幅が圧迫されることが観察されています。その後、ISP からスパムメールの流出について通知される場合があります。インターネットには、オンライン スパム リストを管理するリソースがたくさんあります。 Joomla がハッキングされてスパムが送信された場合、サーバー IP はブラックリストに登録されます。 1 つのサービスがあなたをブラックリストに登録すると、そのようなすべてのブラックリストに伝播します。その後、Google などの検索エンジンがサイトをスパムのブラックリストに登録します。そのため、ユーザーがアクセスすると、このようなページが表示される場合があります。

サイトからのスパムメールの大規模な配信に気付いた後、Google はそれを攻撃ページとしてリストしました。このページは、サイトを続行しないようにユーザーに警告します。サイトにこれらの症状が見られる場合は、Joomla がスパムを送信してハッキングされたことが原因である可能性があります!

Joomla ハッキング送信スパムの例

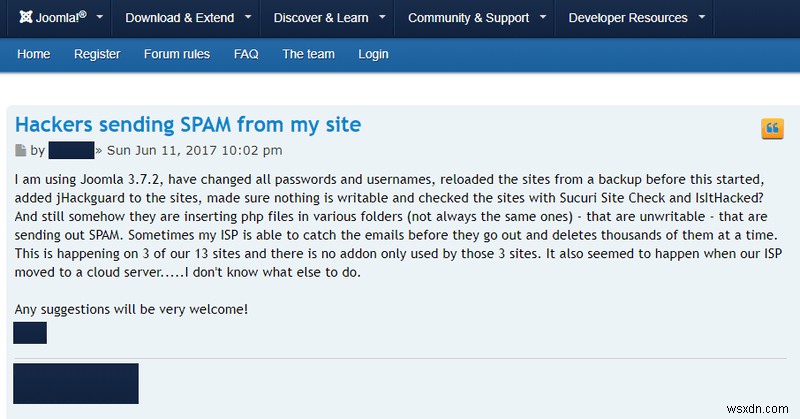

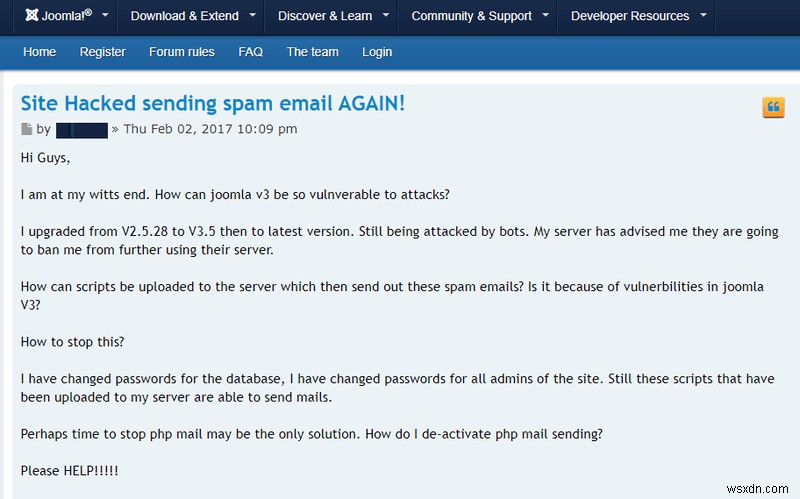

Joomla がハッキングされてスパムを送信するという問題は、かなり広まっています。複数のユーザーがコミュニティ フォーラムでこの問題について不満を述べています。再感染する人もいます! Joomla コミュニティ フォーラムからの例をいくつか紹介します。

Joomla ハッキング送信スパム:原因

SQL インジェクション

Joomla データベースは非常に頻繁に標的にされます。 Web では SQL インジェクションがかなり一般的であるという事実に関連しています。これにより、OWASP の上位 10 の脆弱性の 1 つに含まれます。攻撃者がデータベースを入手すると、SQL ステートメントを使用して、サインアップ メールを含むテーブルを特定できます。リストが取得された後、攻撃者はそれを使用して多数のユーザーにスパムを送信する可能性があります。したがって、データベースを安全に保つことが重要です。

たとえば、Joomla には Jimtawl という名前の拡張機能があります。 .ウェブ上でラジオ局を運営するために使用できます。ただし、このコンポーネントは SQLi に対して脆弱であることが判明しました。脆弱なパラメータはidでした .完全な URL は次のようになります:

このコンポーネントは、SQLi につながるサニタイズされていないユーザー入力を許可していました。ここで、id の後に SQL ステートメントを追加することにより、 、攻撃者はデータベースの内容を読み取ることができます。たとえば、データベースのバージョンとユーザーを明らかにするには、次のクエリを実行できます。

' AND EXTRACTVALUE(66,CONCAT(0x5c,(SELECT (ELT(66=66,1))),CONCAT_WS(0x203a20,USER(),DATABASE(),VERSION())))-- VerAyari

ここでのアポストロフィ マークは、前のステートメントの入力を終了します。その後、OR 節は、次の SQL ステートメントを実行します。このステートメントは、ユーザーとデータベースのバージョンを取得します。このエクスプロイトはすでにリリースされています。さらに、攻撃者は自動ツールを使用して攻撃を高速化する可能性があります。ここから、攻撃者はデータベースに保存されているすべての電子メールを検索できます。

サイトが Stack Based SQLi の場合 攻撃者はコマンドを実行できます。これらのコマンドは、ローカル サーバーで実行されているデータベース サービスを通じて実行されます。これらのコマンドを使用すると、Joomla ハッキング送信スパムの問題が発生する可能性があります。したがって、スパムはローカルの SMTP サーバー自体から発信されている可能性があります。 Joomla がスパムを送信するハッキングとは別に、攻撃者はデータベース情報を使用して、サイトで他の攻撃を行うこともできます!

弱い認証情報

攻撃者があなたの SMTP サーバーへのログインをブルート フォースした可能性は十分にあります。デフォルトまたは脆弱なパスワードを使用すると、サイトはこの種の攻撃を受けやすくなります。 SMTP サーバーが攻撃者の制御下にある場合、Joomla がハッキングされてスパムを送信する可能性があります。

ポートを開く

ポートを開くと、サイトが攻撃者に渡される可能性があります。 SMTP はデフォルトのポート 25 を使用します .ただし、スパマーの標的になることが多いため、このポートの使用は避けてください。場合によっては、ISP 自体がこのポートをブロックします。 ポート 587 より良い代替手段です。このポートは TLS 暗号化をサポートしているためです。 ポート 25 マルウェアとスパムの主な標的です。攻撃者は、開いているポートを突破して、Joomla のハッキングによるスパムの送信につながる可能性があります。 ポート 25 の公開 インターネットに送信すると、大量のインバウンド スパムが発生する可能性があります!

スクリプトのアップロード

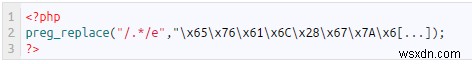

一般に、攻撃者は上記の既知の手法を使用してサーバーを悪用します。その後、Joomla ハッキングされたスパムの送信を最適化するために、自動化が使用されます。 PHP スクリプトは、このタスクを非常に効率的に実行できます。これらのスクリプトは、SMTP サーバーまたは MX サーバーへの接続を確立するために使用されます ある場合には。典型的なスクリプトには、次のようなコードが含まれます:

明らかに、コードの難読化技術が使用されています。ただし、このスクリプトをデコードすると、次のように変換されます

コードからわかるように、スクリプトは eval() コンストラクトを使用します。このコマンドは、入力文字列を PHP コードに処理します。安全なコーディングの実践では、eval() の使用を避けることをお勧めします。攻撃者がサーバー上で任意のコードを実行するのに役立つため.さらに、 eval() を使用してコードをデータベースに保存できます。このコードは後で実行され、Joomla をハッキングしてスパムを送信します。これらのスクリプトは、次の 2 つの方法で大量のスパムを送り込むことができます:

<オール>ウェブスペースの共有

多くの場合、安価なホスティングは多額の費用がかかる場合があります。複数のサイトが同じスペースを共有すると、感染は急速に広がります。したがって、Joomla がスパムを送信するハッキングは、他のサイトからの感染が原因である可能性があります。これにより、どのサイトがスパムを生成しているかを検出することが困難になります!

Joomla がハッキングしてスパムを送信した後、サーバーを保護する専門家の助けが必要ですか?チャット ウィジェットにメッセージをお送りください。喜んでお手伝いさせていただきます。今すぐ Joomla スパム メールを修正してください。

スパム メールの受信

登録スパム

多くの場合、Joomla がハッキングされてスパムを送信するシナリオが観察されています。しかし、サイト自体がスパムの標的になることもあります。多数の偽のサインアップがあなたのサイトを標的にする可能性があります. Joomla には、フォームが無効になっていてもユーザーがメールを送信できるという脆弱性がありました。これは、com_contact と呼ばれる脆弱なコンポーネントが原因でした。この脆弱性は CVE-2018-17859 と呼ばれました。これを悪用することで、攻撃者は大量のスパム メールを送信する可能性があります。そのシナリオでは、適切なチェックとバランスが設定されていないと、ボットが大混乱を引き起こす可能性があります。登録テーブルを自動的に埋めます。最終的に、どのメールが最初のサインアップで、どれがボットであるかを区別するのが難しくなります!

それとは別に、一部のサイトでは、新しいサインアップごとに通知を有効にしています。その場合、サインアップ スパムによって複数の通知が生成される可能性があります。これらの通知が一定の制限に達した場合、サービス プロバイダーはそれをスパムとしてフラグ付けします。これにより、アカウントがブロックされ、新しいサインアップ通知が妨げられます。サインアップとは別に、サイトが攻撃を受けているときにも通知が生成される場合があります。そのため、通知の上限を超えた場合も同様の手順となります。

配信不能レポート スパム

SMTP プロトコルは、「From 」および「宛先 」フィールドは誰でも操作できます。一般ユーザーでも。スパム送信者は、ドメインを「差出人」 " 分野。これは次の方法で行われます:

- ステップ 1: ボットは、偽のメール (存在しないメール) のリストを生成します。

- ステップ 2: あなたの電子メール admin@wsxdn.com は、オプション「差出人」の送信者として使用されます。 「.

- ステップ 3: ボットは存在しないアカウントにメールを送信します。

- ステップ 4: メールの配信に失敗しました。

- ステップ 5: 配信不能レポートの電子メールは、アカウント (admin@wsxdn.com) に返されます。その結果、大量のスパム メールが流入します。

Joomla でスパム メールを停止する方法:修正

受信スパムの修正

送信者ポリシー フレームワーク

SMTP プロトコルには独自の制限があります。 「差出人」で誰かがあなたのドメインを使用するのを止めることはできないため " オプション。ただし、特定の修正があります。ドメインに代わってメールを送信できる IP について、メール サーバーに通知することができます。したがって、SPF は、このタスクを実行する DNS TXT レコードの一種です。 SPF を実装するには、次の手順を実行できます:

<オール>- ホスト: この引数にはホスト名が必要です。たとえば、@ と入力します。 レコードをドメイン名に直接マッピングします。

- TXT 値 – 割り当てたい値を入力してください。

最終的に、YourDomain.com. IN TXT “v=spf1 mx ip4:123.123.123.123 -all” のようになります。 .

これはYourDomain.comと述べています 電子メールの有効なソースが 2 つしかありません。 1 つはメール交換サーバーです。 MX サーバーは、電子メールの受信者であるドメインを定義します。もう 1 つは 123.123.123.123 のサーバーです。残りのすべての電子メールはスパムとして扱われます。ただし、robots.txt と同様に、これは規則であることに注意してください。ほとんどのメール サーバーはこれに従いますが、そうでない場合もあります!

マルウェアの即時クリーンアップについては、Astra のセキュリティ専門家に今すぐ相談してください。当社の強力なファイアウォールは、XSS、LFI、RFI、SQL インジェクション、悪意のあるボット、自動化された脆弱性スキャナー、および 80 以上のセキュリティ脅威から Web サイトを保護します。今すぐ Joomla ウェブサイトを保護してください。

送信スパムの修正

スパム スクリプトを特定して削除する

ステップ 1: まず、スパムを生成しているスクリプトを特定する必要があります。したがって、管理者権限 (SUDO) でメール サーバーにログインします。

ステップ 2: スクリプトによって送信メールをキャプチャするには、PHP.ini を確認してください。 ファイルには次のコードがありますmail.add_x_header = On .これが完了したら、メール キューの検査に進みます。

ステップ 3: これは、mailq コマンドで実行できます。 .このコマンドは、キュー内のすべての電子メールを一覧表示します。ここから、ソースを追跡したい電子メールの ID をメモします。

ステップ 4: これで「grep 」および「ポストキャット 」 コマンドが便利です。次のコマンドを実行します:postcat -q <ID obtained from mailq> | grep X-PHP-Originating-Script

ステップ 5: このコマンドは、X-PHP-Originating-Script: 45:SPAMmailer.php のような出力を提供します。 .ここで、45 は SPAMmailer.php スクリプトの UID です。このコマンドは、スパム スクリプトを送信する Joomla のハッキングを正常に検出しました。また、サーバー上のローカル ID。スクリプトを削除し、インストールをクリーンアップしてください。

ただし、ステップ 4 の場合、何も出力されない場合は、アカウントが侵害された可能性があります。パスワードを安全なものに変更して、Joomla によるスパム送信を防止してください!

その他の注意事項

- サイトが Google のブラックリストに登録された場合に備えて、サイトをクリーンアップし、審査のために送信してください。

- 差し迫った必要がない限り、MX へのダイレクトをブロックします。

- SMTP にポート 25 を使用しないでください。代わりに、より適切なオプションはポート 587 です。

- 専用の VPS ホスティングを使用してみてください。これにより、スパム感染を送信する Joomla ハッキングが拡散する可能性が減少します。

- フォルダーに対する読み取り、書き込み、実行のアクセス許可を適切に管理します。スパム メーラー スクリプトがアップロードされている場合でも、コードの実行を防ぐことができるため。

- 評判の良い拡張機能をインストールします。不明または null の拡張子は使用しないでください。

- SMTP サーバーでの認証試行を制限します。これにより、ブルート フォース攻撃を防ぐことができます。

- 更新更新更新!

結論

Joomla がハッキングされたスパムを送信すると、サイトの評判に深刻な影響を与える可能性があります。最善の予防策は、セキュリティ ソリューションを使用することです。現在、ファイアウォールと IDS を備えた多数のセキュリティ ソリューションがオンラインで入手できます。 Astra のようなセキュリティ ソリューションは非常にスケーラブルです。個人のブログだけでなく、大企業のニーズにも対応します。

-

URL ブラックリスト ウイルスとその修正方法

「ウェブサイトは 24 時間年中無休であなたを宣伝します。そんなことをする従業員はいないでしょう」 ~ ポール クックソン その通りですよね? Web サイトは、デジタル ポートフォリオのようなものであり、最も巨大な仮想環境、つまりインターネット上で、あなた、あなたの組織、製品やサービス、その他すべてを表すビジネスの顔です。あなたの URL が、Google、Bing、Norton Safe Web、またはその他のポータルなどの検索エンジンのいずれかによってブラックリストに登録されている場合は、Web サイトのオンライン プレゼンスにとって良いニュースではないと考えてください。 Web 閲

-

スパムやフィッシング メールを見分ける方法

電子メールは、正式なコミュニケーションに使用されるインターネット プロファイルの生命線です。あなたの電子メールアドレスからの電子メールは、有効で混乱のない情報と添付ファイルを含むと認識される承認済みの電子メールとして認識されます。ただし、知らない人から頻繁にメールを受信する場合は、スパムやフィッシングの可能性があります。 米国では毎年、数百万件のスパムやフィッシングの事例が登録されており、その数は倍増しています。インターネット経由で電子メール アドレスを使用する場合は、スパムやフィッシング メールを認識して安全を確保する方法を知っておく必要があります。これらのスパム メールは、サイバー セキ