Joomla マルウェアとハッキングの除去に関する完全ガイド – ハッキングされた Joomla Web サイトを修正する

Joomla は、WordPress に次いで 2 番目に人気のある CMS であり、定期的にハッカーの標的になっています。下のグラフは、XSS が WordPress のような Joomla の攻撃者によって悪用される最も一般的な脆弱性であることを示しています。 Joomla がハッキングされるその他の理由は、コード インジェクション、SQLi などです。

このガイドは、ハッキングされた Joomla Web サイトからマルウェアを削除するためのリソースを探している場合に役立ちます。お探しの場合は、以下のリンクをたどってください

- Joomla セキュリティ ガイド

ハッキングされた Joomla Web サイトは深刻な問題になる可能性があります。ただし、Joomla ハッキングの除去プロセスを開始する前に、ハッキングされた Joomla サイトが示す症状について簡単に見ていきましょう。

ハッキングされた Joomla Web サイトの兆候

- Google 検索で「このサイトはハッキングされている可能性があります」と表示されます ' メタ ディスクリプションで

- バックグラウンドでの仮想通貨マイニング

- ウェブサイトがスパムにリダイレクトされている

- インデックス ページが Joomla のハッキングによって改ざんまたは置き換えられました。

- 管理者アカウントからログアウトしています。

- 新しい管理者が登場します。

- ページの読み込みが遅くなったり、かさばったりする

- 以前は存在しなかったスパムがサイトに表示されるようになりました。

- サイトが「マルウェア」で Google のブラックリストに登録される 」または「フィッシング」

- このスパムには、広告や不要なリダイレクトも含まれます。

- サイトへのトラフィックが不自然に増加しています。これらはすべて、Google ウェブマスター ツールを使用して確認できます。

- CMS またはその他のソフトウェアが壊れている可能性があります。特にファイアウォール!

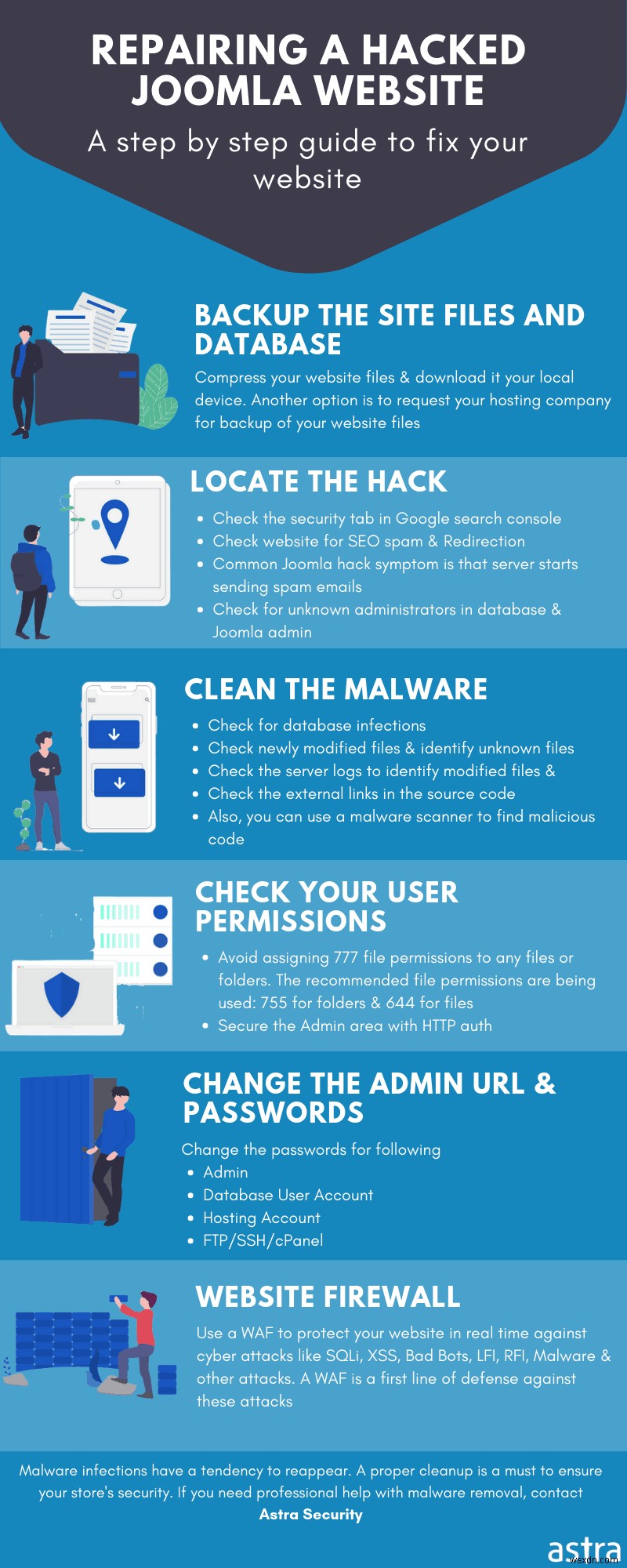

Joomla ハックとマルウェアの削除プロセス

Google やその他の検索エンジンによるブラックリスト警告、異常なブラウザー動作、変更されたファイル、Joomla ダッシュボードでの悪意のある新規ユーザーの存在などの特定の一般的な指標は、ハッキングされた Joomla Web サイトを示しています。以下は、ハッキングされた Joomla サイトを特定してクリーンアップするためのガイドです。

<オール>ハッキングを特定

Joomla サイトをスキャンして、マルウェアの場所と悪意のあるペイロードを特定します。 Astra の統合された Joomla セキュリティ は、ハッキングされた Joomla サイトのタイムリーな監視と識別を保証します。

その後、コア ファイルを含む変更されたファイルを確認します。これを行うには、SFTP 経由で手動でファイルを確認してください。

悪意のあるユーザー アカウントと管理者を監査します。

Joomla サイトが Google やその他のウェブサイト セキュリティ機関によってブラックリストに登録されている場合は、Joomla! のセキュリティ ステータスを確認できます。診断ツールを使用して Web サイトを調べます。 Google の透明性を確認するには、表示できるセーフ ブラウジング サイト ステータスのウェブサイトにアクセスしてください

- サイトの安全性に関する詳細 悪意のあるリダイレクト、スパム、ダウンロードに関する情報を提供します。

- テストの詳細 マルウェアを発見した最新の Google スキャンについて通知します。

Google Webmasters Central、Bing Webmaster Tools、Norton SafeWeb などの無料のセキュリティ監視ツールを利用して、ウェブサイトのセキュリティ レポートを確認してください。

関連ブログ – 検索エンジンのブラックリスト

Joomla ハックの修正

潜在的なマルウェアの場所、侵害されたユーザー、および脅威の評価に関する情報を入手したら、Web サイトを完全にクリーンにすることを選択します。感染したファイルを以前のバックアップと比較して、変更の程度を評価し、悪意のある変更を削除します。 PHPMyAdmin などのデータベース管理パネルや Search-Replace-DB などのツールを使用して、ハッキングされた Joomla データベースを消去します または管理者。

次のステップは、すべてのユーザー アカウントを保護することです。多くの場合、ハッカーは複数のバックドアを残して、Web サイトがクリーンアップされた後でも再びアクセスできるようにします。通常、バックドアは正当に見えるファイルに埋め込まれていますが、間違ったディレクトリに配置されています。したがって、バックドアからファイルを完全に駆除することが不可欠です。そうしないと、再感染の脅威が生じます。

1.データベースのクリーンアップ

まず、感染したデータベースからクリーニングを開始します。 Joomla SQL インジェクションは、新しいデータベース ユーザーを作成できます。特定の日付以降に作成された新しいユーザーを探すには、次のコードを使用します:

Select * from users as u

AND u.created > UNIX_TIMESTAMP(STR_TO_DATE('My_Date', '%M %d %Y '));

不正なユーザーが見つかったら。そのため、SQL ステートメント Drop User; を使用してそれらを削除します .これだけでなく、将来の感染を避けるために:

- ユーザー入力をサニタイズします。

- データベースのアクセス許可をアカウントに制限する

- データベース エラーの開示をローカルのみにブロックする

- 可能な限り型キャストを使用します。

2.サーバーの保護

インストールが安全であっても、障害サーバーが Joomla のハッキングを引き起こす可能性があります。 Joomla のセキュリティ問題の大きなリストがありますが。覚えておくべき重要なポイントは次のとおりです。

- 開いているポートをすべて閉じます。

- 未使用のサブドメインを削除します。

- 構成の問題を定期的に確認する

- サーバーを共有している場合は、サブネット化を行ってください。または VPN を使用してください。

- 情報が漏れるエラー メッセージをブロックします。

- 強力でランダムなパスワードを FTP アカウントとデータベースに付与してください!

- ファイアウォールまたは何らかのセキュリティ ソリューションを使用していることを確認します。

3.権限の設定

- 主に、ユーザーが

.phpのような実行可能ファイルをアップロードできないようにします.aspxなど。サーバーにアップロードするのは画像ファイルのみです。 - 次に、サーバーのファイル権限の設定に進みます。おそらく、最も機密性の高いファイルは .htaccess ファイルです。したがって、適切なファイル権限を設定するには。

.htaccessを設定します444 (r–r–r–)への許可 または多分440 (r–r—–). - また、PHP ファイルが上書きされないようにしてください。したがって、

*.phpを設定する必要があります444 (r–r–r–)まで . - 最も重要なことは、一般的なファイル拡張子を使用することです。 Joomla は非常に大きな CMS であるため、常に代替が存在します。人気のある拡張機能は、脆弱性が発生した場合に、より迅速に更新を取得します。したがって、ほとんどの場合、人気のある需要に合わせてください!

4. Joomla で変更されたファイルを確認する

ほとんどの場合、ハッカーはファイルを変更してスパムを挿入します。それはあなたのインストールに本当の混乱を引き起こす可能性があります.新規インストールが必要になる場合があります。このすべてを回避するには、常にバックアップを保持してください。 Joomla のハッキング後にファイルを分析する際に、diff コマンドが便利です。変更されたファイルをチェックするのに役立ちます。すべての Joomla ファイルは、Github で公開されています。これは比較に使用できます。 SSH コマンドを使用してコア ファイルの整合性を確認するには、次の手順を実行します。$ mkdir joomla$ cd joomlaまず、

joomlaという名前のディレクトリを作成しました それに切り替えました。$ wget https://github.com/joomla/joomla-cms/releases/download/3.6.4/Joomla_3.6.4-Stable-Full_Package.tar.gz$ tar -zxvf Joomla_3.6.4-Stable-Full_Package.tar.gzwgetコマンドは、GitHub から Joomla ファイルをダウンロードしました。コードの 2 行目$ diff -r joomla-3.6.4 ./public_html最後に、差分 ここでのコマンドは内容を比較しています。今回は

public_htmlファイル。同様に、複数のファイルをチェックできます。さらに、ファイル手動で確認できます。任意の FTP クライアントを使用してログインし、ファイルをチェックするだけです。 SSH

ファイルの変更を一覧表示できます。

$ find ./ -type f -mtime -15

ここで、この SSH コマンドは、過去 15 日間に変更されたファイルを明らかにします。同様に、あなたタイムスタンプを変更できます。最近変更されたファイルに注意してください!

5.ユーザー ログを確認する

システム ログは、Joomla ハッキングの原因を特定するための最適なツールです。システムログ記録以前に行われたすべての活動。したがって、XSS または SQL インジェクションが発生するたびに、

リクエストの記録は常にあります。さらに、ハッカーは新しい管理者アカウントを作成する傾向があります。不審なユーザーを確認するには、次のようにします。

さらに、Google診断レポートを使用して原因を見つけます。包括的なビューを提供します

あなたのサイトの。サイトがブラックリストに登録されている場合は、Google と緊密に連携してください。診断レポートは

あなたはブラックリストの原因です。感染を見つけて取り除くために使用してください!

Joomla ハックの削除後に何をすべきか?

更新

ほとんどの場合、パッチが適用されていないファイルが原因で Joomla のハッキングが発生します。したがって、ハックをクリーンアップした後の最初のステップは、Joomla の更新です。アップデートは基本的に、脆弱な拡張機能を削除し、セキュリティ ホールを埋めて、安全な環境を提供します。

現在、Joomla バージョン 3.x 最も安定したメジャー バージョンです。 1.x および 2.x ブランチを使用している人は、すぐに 3.x に切り替える必要があります。

メジャー バージョンの更新以外に、すべての Joomla コア ファイル、コンポーネント、テンプレート、モジュール、およびプラグインも更新します。

再インストール

ハッキング後は、すべての拡張機能を再インストールして、それらが機能し、マルウェアが残っていないことを確認することもお勧めします.さらに、廃止/非アクティブ化されたテーマ、コンポーネント、モジュール、またはプラグインを Web サーバーから削除します。これらの放棄されたモジュールとプラグインに関連するファイルを削除するのを忘れる場合があり、これは依然として抜け穴を残す可能性があります.したがって、重大な脆弱性が含まれている可能性があるため、ファイルも必ず削除してください

ハッキングされた Joomla サイトをクリーンアップしたら、バックアップを作成します。優れたバックアップ戦略を持つことは、セキュリティのベスト プラクティスの中核です。バックアップをサーバーに保存するとハッキングにつながる可能性があるため、バックアップをオフサイトの場所に保存してください。

最後に、優れたウイルス対策ソフトウェアでシステムをスキャンすることをお勧めします。感染したコンピューターを使用しているユーザーが Web サイトにアクセスすると、システムが侵害される可能性があります。基本的に悪意のあるユーザーや Web からのマルウェアの脅威からサイトを保護する Web サイト ファイアウォールを使用して、サイトを保護します。 Astra の Web アプリケーション ファイアウォールは、オンラインの脅威を軽減し、マルウェアを寄せ付けません。

リセット

再感染を避けるために、すべてのパスワードをリセットします。ユーザー アカウントに 2 要素認証が設定されていることを確認します。また、最小限の特権を実践し、特定の仕事をする必要がある人にはアクセスを制限してください。

Joomla Post ハック セキュリティのヒント

次のセキュリティ プラクティスを実装することで、Joomla サイトをほとんどの攻撃から保護できます:

<オール>Joomla のバージョン、拡張機能、プラグインを定期的に更新します。

安全な Joomla サイトは、定期的に更新されるサイトです。すべてのバージョン アップデートは、セキュリティ強化とバグ修正とともにリリースされます。古いバージョンの Joomla またはその他の古い拡張機能/プラグインがハッカーに忍び込む可能性があります。

強力なパスワードを使用する :

脆弱な認証情報は、最終的に ブルート フォース によって漏えいする可能性があります また、一般的なセキュリティ ホールとして機能し、セキュリティの侵害につながります。簡単に推測できるパスワードとデフォルトの管理者アカウントにより、加害者は Joomla Web サイトに不正にアクセスしやすくなり、多数の悪意のあるアクティビティが公開されます。複数の文字を含む長いパスワードは、短いパスワードよりも安全なパスコードになります。

定期的なバックアップ:

ファイルとデータベースのアーカイブを定期的にバックアップすることで、何か問題が発生した場合に備えることができます。 Easy Joomla Backup などの一部の拡張機能は、ハッキングによってデータが失われた場合に後で復元できる自動スケジュール バックアップを提供します。

管理ページへのアクセスを制限:

加害者は、簡単に推測できる管理者ログイン ページに対してブルート フォース攻撃を行うことがよくあります。したがって、管理者エリアへのアクセスを制限することが不可欠です。デフォルトの管理者ログイン ページ URL を使用せず、特定の名前に置き換えることをお勧めします。さらに、管理パネルはパスワードで保護する必要があります。管理ツール、RSFirewall などの拡張機能により、Joomla サイトの所有者はログイン ページの URL を変更できます

セキュリティ拡張:

セキュリティ拡張機能を使用すると、Joomla サイトを保護するのに大いに役立ちます。これらの拡張機能をサイトで適切に構成すると、あらゆる種類の悪意のあるアクティビティをブロックし、セキュリティ ホールを隠蔽できます。拡張機能により、ハッカーの攻撃をブロックし、Joomla サイトのセキュリティ ホールを閉じることができます。

二要素認証の使用:

2 要素認証コード (一般にワンタイム パスワード:OPT として知られています) により、Joomla サイトがさらに安全になります。パスワードが推測または漏えいしたとしても、アカウントへの不正アクセスを得るには、認証コードを通過する必要があります。

破損したダウンロードに注意してください:

認証されていない、または非公式のソースから、プレミアム拡張機能、プラグイン、またはアイテムを無料でダウンロードしないでください。提供元不明のプラグインは、破損しているかマルウェアを含んでいる可能性があり、サイトに損害を与える可能性があります。ここでお金を節約することを考えないでください。むしろ、本物の情報源に費やしてください。

SSL 認定:

ユーザーがサイトにログインするたびに、ユーザーの資格情報が暗号化されずにサーバーに送信されます。 SSL 証明書を使用することで、これらの資格情報はサーバーに送信される前に暗号化されます。このように、SSL 証明書は Joomla Web サイトに追加の保護レイヤーを提供します。

FTP レイヤーを無効にする:

通常、Joomla では FTP レイヤーは必要なく、デフォルトで無効になっています。有効な FTP レイヤーは Joomla サイトの主要なセキュリティ ホールであるため、これを維持する必要があります。

適切なファイルとディレクトリのアクセス許可:

ファイルとディレクトリへのパーミッションを常に管理し、パーミッション 777 のフル アクセスを決して与えないでください。フル アクセスまたはパーミッション 777 を決して与えず、フォルダーには 755、ファイルには 644、configuration.php ファイルには 444 を使用してください

-

ウェブサイトがハッキングされましたか? Web サイトでハッキングを発見したらすぐに取るべき 5 つの手順

ここ数年、サイバー犯罪は着実に増加しています。しかし、ここ 5 年間で急激なブームが起こりました。これは、インドやブラジルなどの大規模な市場でのインターネット接続の普及に起因する可能性があります。いくつかの統計によると、Web サイトの 86% には、Web サイトのハッキングにつながる重大な脆弱性が少なくとも 1 つ含まれています。 もう 1 つの憂慮すべき統計は、企業がハッキングを検出するのに 6 か月以上かかることです!ハッキングされた Web サイトの結果は、単純な改ざんから身代金を要求する攻撃者までさまざまです。 「Web Security, Privacy, and Comme

-

Android のウイルス除去の完全ガイド

あらゆる職業において、ウイルスに感染することは最大の悪夢です! テクノロジーの世界では、ウイルスとマルウェアはデスクトップとラップトップに関連付けられることがよくありますが、おそらく最も影響を受けやすいオペレーティング システムの 1 つは Android スマートフォンです。過去数か月にわたって、数多くのエクスプロイトがありました。研究者は、すべての Android スマートフォンの 87% が少なくとも 1 つの重大な脆弱性にさらされており、デバイスの 95% が単純なテキスト メッセージでハッキングされる可能性があることを発見しました. では、携帯電話がウイルスに感染したらどうしま