スパム ページにリダイレクトする Drupal Web サイト:症状、原因、修正方法

Drupal は非常に安全であると考えられており、これが人気の理由です。 Drupal はオープンソースの CMS であり、堅牢であることが知られています。オープンソースであるため、そのソース コードは公開されています。これは、バグ賞金稼ぎの宝庫です。 Drupal は、ここ数か月で悪名高い「ファーマ ハック」から「キティ クリプトマイニング マルウェア」の被害を受けました。増加しているもう 1 つの感染は、「Drupal ハック リダイレクト」です。 」は、Web サイトの訪問者をスパム Web ページにリダイレクトします。

Drupal リダイレクト ハッキング 攻撃者が Web サイトの脆弱性を悪用し、サイトのコンテンツを変更してマルウェアをインストールした後に発生します。その結果、あなたの Web サイトへの訪問者は、スパムや疑わしいリンクにリダイレクトされます。 Web サイトの所有者は、このマルウェアがユーザーをバイアグラやポルノを販売するフィッシングやアダルト ページにリダイレクトすることに不満を持っています.

Drupal Hack Redirect の問題はどのように見えますか?

このリダイレクト感染には複数のタイプがあります:

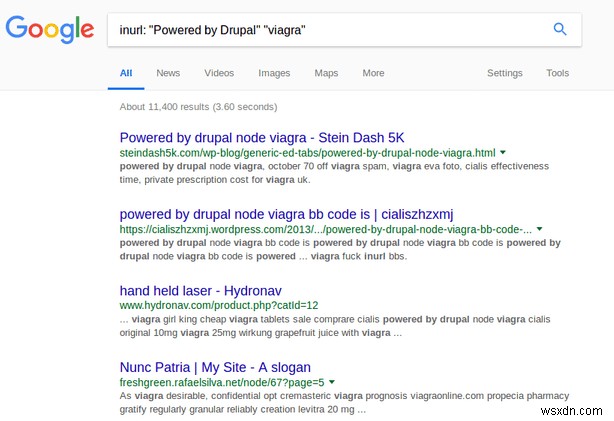

<オール>Drupal サイトが 2 番目の亜種に感染しているかどうかを確認するには、Google dork を使用できます。次の Google の説明では、これから掘り下げていく内容について紹介します。

site:your-website.com "viagra"

ここでは、このダッシュはすべての Drupal Web サイトがバイアグラのページにリダイレクトしていることを示しています。ただし、バイアグラという単語を「ポーカー」などの他のキーワードに置き換えることで、より多くのリダイレクトを検索できます。 '、'ポルノ '、'ローン など

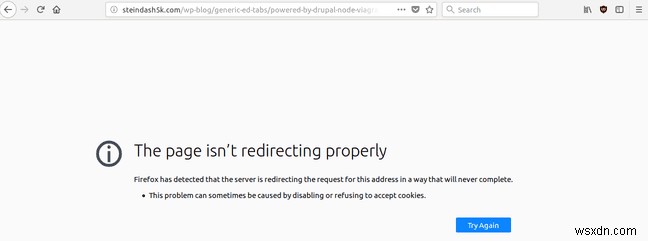

最初の Web サイト リンクをクリックすると、次のエラーが発生しました。

これは、攻撃者が Web サイトを悪用し、リダイレクトしていたことを意味します。ただし、他の要因により、現在リダイレクトが機能していない可能性があります。

Drupal ハック リダイレクトの種類 (HTTP ステータス コード) :

<オール>Drupal マルウェア リダイレクトの兆候:

- ウェブサイトのトラフィックが異常に多い

- Drupal サイトに不明なファイルが追加されました

- 作成された管理者権限を持つ新しいユーザー

- ウェブサイトのホームページのリンクをクリックすると、スパムにリダイレクトされます

- あなたのウェブサイトに悪質な広告やポルノのポップアップが表示される

- これまで知られていなかった新しいノード、ファイルなどが表示される場合があります

- 検索エンジンでスパム コンテンツが表示される場合がある

- Google、Bing などの検索エンジンによるセキュリティ警告またはブラックリスト

Drupal ハック リダイレクトの問題の原因:

Drupal ハック リダイレクトの原因は非常に多様であり、1 つの記事にまとめることはできません。ただし、主な原因を簡単に見てみましょう。

DNS リダイレクト

DNS リダイレクトは、誰かが DNS サーバーのエントリを変更したときに発生します。したがって、誰かがあなたの Web サイトを要求すると、DNS サーバーはユーザーをそのエントリに送信します。ヒューリスティック テストとして、DNS ルックアップを実行できます。 Windows にはデフォルトのツール traceroute があります。コマンドライン tracert www.your-site.comでアクセスできます 同様に、Linux ユーザーは host www.your-site.com を使用できます . DNS ルックアップが間違った IP アドレスを返す場合、問題は Web サイトではなく DNS にあります。上級ユーザーは不正な DNS サーバー エントリをチェックできます。

ファイルの改ざん

攻撃者は .htaccess を改ざんした可能性があります と index.php ファイル。おそらく、それらの内部の悪意のあるコードに注意したいでしょう.コードは次の形式にすることができます:

data:text/html,<html><meta http-equiv="refresh" content="0; url=https://malicious_site.com/process/route/1673246826.html?refresh=non-ie&bl=0"></html>

ここで、このコードは Web サイトをドメイン https://malicious_site.com にリダイレクトしています。

コア インテグリティ

そのようなすべてのファイルを手動で徹底的に検査する必要があります。すべての Web サイトを手動で確認することはおそらく不可能です。したがって、この方向への最初のステップは、インストールされたファイルのコア整合性値をチェックすることです。開始:

mkdir drupal-8.3.5

cd drupal-8.3.5

wget https://github.com/drupal/core/archive/8.3.5.tar.gz

tar -zxvf core-8.3.5.tar.gz

このコードは、Drupal-8.3.5 という名前のディレクトリを作成し、そのディレクトリに移動します。次に、3 行目で Github リポジトリから元のインストール ファイルをダウンロードし、4 行目でそれらを抽出します。ここで、それらを比較する重要な部分が来ます。 diff -r core-8.3.5 ./public_html ここでこのコマンドを実行すると、元のインストールに対するファイルの変更が表示されます。この形式ですべてのファイルをチェックしてください。

その他の原因

- SQL インジェクションに関する最初の公の議論が書かれたのは 1998 年にさかのぼります。それには理由があります。 SQL インジェクションの発生は、サニタイズされていない入力の結果です。コーディングでセミコロンを 1 つだけスキップすると、SQL インジェクションの脆弱性につながる可能性があります。

- おそらく

modules/system/wxeboa.phpのような怪しいモジュール名に注意したい .これらは元のインストールの一部ではありません。 - Google 透明性レポートは、Drupal ハック リダイレクトの原因を探す際に非常に役立ちます。ウェブサイトについて多くのことを知ることができます。

- FTP やウェブサイトのパスワードが弱いと、Drupal ハック リダイレクトの原因になる可能性があります。デフォルト設定を使用している場合は、今すぐ変更してください!

Drupal ハック リダイレクトの問題に対するダメージ コントロール:

キーワードを含むリファラーに基づく

サイバーセキュリティの経験則は、攻撃の可能性を排除することはできず、攻撃を遅らせることしかできないということです。この方向でのもう 1 つの巧妙なトリックは、.htaccess ファイルを編集することです。このファイルは、将来感染が発生した場合でも、Web サイトがユーザーのスパムへのアクセスをブロックするように編集することができます。これにより、ユーザー間の信頼が促進されます。したがって、感染しても、スパムを自動的にブロックするため、検索エンジンはあなたをブラックリストに登録しません.これにより、時間を稼ぐことができ、検索ランキングが急落するのを防ぐことができます.したがって、ダメージ コントロールとして機能します。

<Limit GET>

order allow, deny

allow from all

deny from env = spammer

SetEnvIfNoCase Referer ". * (Poker | credit | money). *" Spammer

</ Limit>

このコードは、ユーザーが識別子 (HTTP リファラー) に基づいてポーカー、クレジットなどのリンクを含むページにアクセスするのをブロックします。私たちのウェブサイトにはこれらのいずれも含まれていないため、そのような言葉をブロックする必要はありません。これは、ワイルドカードを使用したフィルターとして機能します。

独自の識別子に基づく

2 番目の方法は、独自の識別子 (HTTP REFERRERS) に基づいてアクセスをブロックします

Rewrite Engine On

RewriteBase /

# allow referrals from search engines:

RewriteCond% {HTTP_REFERER}!. * xyz \ .com /.*$ [NC]

RewriteCond% {HTTP_REFERER}! ^ Http: // ([^ /] +) google \ .. * $ [NC]

google というフレーズを、許可したい yahoo、bing などのすべての検索エンジンに置き換え続けます。

# Conditions for don`t wanted referrals

RewriteCond% {HTTP_REFERER} ^. * Loans. * $ [OR]

引き続きローンという単語を、ブロックしたいバイアグラ、ポルノなどのスパム ワードに置き換えます。ただし、これを機能させるには Apache の ModRewrite をオンにする必要があることに注意してください。さらに、スパム行為で知られている特定の IP を制限することもできます。

Drupal マルウェア リダイレクトに感染した Web サイトのクリーニング

データベースのクリーンアップ:

ユーザーの確認

まず、SQL インジェクションの調査から始めます。 Sqlmap のような怪しいテーブルに注意してください。 Sqlmap という名前のこのテーブルは、Web サイトに対して自動侵入テスト ツール Sqlmap を使用しているときに、ジャンク クエリの結果です。すべてのテーブルを表示するには、コマンドを使用するだけです。 show tables ; .攻撃者は、新しいユーザー エントリを作成し、管理者権限を取得した可能性もあります。その使用を確認するには:

Select * from users as u

AND u.created > UNIX_TIMESTAMP(STR_TO_DATE('Oct 15 2018', '%M %d %Y '));

ここでは、2018 年 10 月 15 日以降に作成されたすべてのユーザーが表示されます。この行を任意の日付に調整できます。不正なユーザーまたはテーブルを検出した場合は、drop database database-name.dbo; を使用して削除できます .

ユーザーのブロック

さらに、ユーザーをブロックしたり、すべてのユーザーのパスワードを変更したりできます。次のコマンドを使用してください:

update users set pass = concat('ZZZ', sha(concat(pass, md5(rand()))));

この SQL ステートメントは、ユーザーのパスワードを MD5 形式で変更します。 MD5 フォーマットは暗号化セキュリティ機能です。パスワードをプレーンテキスト形式で保存しないでください。攻撃者は、侵害されたデータベースからプレーン テキストのパスワードを簡単に抽出できます。 MD5 値は、追加のセキュリティ層を提供します。 adminという単語として ハッシュ 86fb269d190d2c85f6e0468ceca42a20 になります .一方向関数であるため、逆方向に計算するのは困難です。

ファイルのクリーンアップ:

- インストールをファイルのバックアップ コピーにロールバックします。

- 外部モジュールを使用して感染をスキャンできます。ハッキングされたモジュールは、そのような人気のある製品の 1 つです。

- ルート ディレクトリ外の機密ファイルへのアクセスを禁止する

- エラー報告を無効にして機密情報の漏洩を防ぐ

- インストールが古い場合は更新してください。アップデート!アップデート!

- 以前に使用したすべての API キーと FTP パスワードをリセットします。強力なパスワードを使用してください。

- 次のコマンドを使用してキャッシュをクリアします:

drush cache-rebuild(Drupal 8) またはdrush cache-clear all(Drupal 7). - Drupal リダイレクト ハッキングに対する追加のセキュリティ層として、ある種の WAF ソリューションを使用する

ただし、うまくいかず、Drupal ハック リダイレクトにつながる可能性のある問題はまだたくさんあります。それでもわからない場合は、専門家に連絡してください。手作業で掃除するのが面倒な場合は、自動ツールを使用してください。 CMS で発見された脆弱性について、ブログや Web サイトなどから定期的に最新情報を入手してください。

-

Opencart アカウントの停止:原因と修正

あなたの OpenCart アカウントは停止されていますか?ホストが OpenCart ストアを一時停止する理由は多数あります。最も一般的なものには、ポリシー違反、支払いの失敗、マルウェア攻撃、またはサイトへのスパムが含まれます。 ウェブストアが閉鎖されることは、明らかにビジネスの損失を意味します。お客様にはご迷惑をおかけするかもしれませんが。または、少なくとも迷惑と見なされます。 中断された OpenCart ストアを復元するには、かなりの労力が必要になる場合があります。これについては、この記事の後半で説明します。また、さまざまな OpenCart アカウント停止メッセージとその原因につ

-

PHP リダイレクト ハック?これを修正するためにできることは次のとおりです

PHP Web サイトがユーザーを悪意のある Web サイトにリダイレクトしていませんか? PHP リダイレクト ハッキングの可能性があります。 PHP リダイレクト ハックは、PHP Web サイトで最も実行され、悪用されているハッキングの 1 つです。このハッキングでは、アダルト コンテンツから偽造品の販売者まで、一連の悪意のある Web サイトにユーザーがリダイレクトされます。通常、この悪意のあるコードを挿入するハッカーの意図は、広告収入またはインプレッションを生み出すことです。 ただし、これらの悪意のある Web サイトのほとんどは、ユーザーにも害を及ぼす可能性があります。だまされ