WordPress および Joomla Web サイトから Cloki マルウェアを削除する (Web サイトのスローダウン)

Cloki マルウェアとは

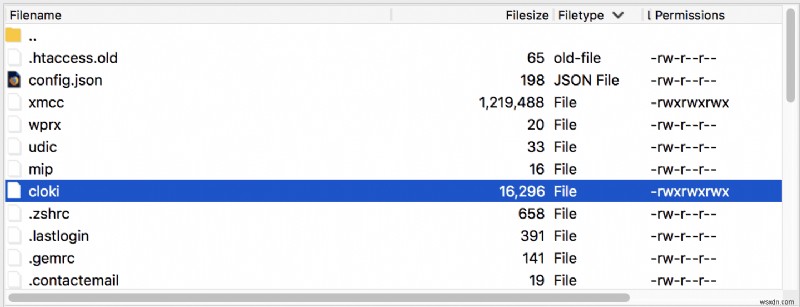

「Cloki」と呼ばれる新しい種類のマルウェアが出現し、脆弱な Joomla と WordPress の Web サイトをスローダウン (およびクラッシュ) させています。マルウェアは、cPanel や SSH にアクセスしなくても、コア システム コマンドを実行できます。 cron ジョブを追加して、マルウェア コードを非常に短時間で繰り返し実行することができます。これにより、サーバー リソースが使い果たされ、WordPress と Joomla の Web サイトが遅くなります。 GoDaddy、Hostgator、InMotion などのホスティング アカウントが、Cloki に感染した Web サイトの Linux 共有ホスティング アカウントを一時停止した事例を確認しています。

Cloki でハッキングされているかどうかを確認する方法

<オール>

Cloki マルウェアの修正方法

<オール>show_source, system, shell_exec, passthru, phpinfo, popen, proc_open, allow_url_fopen, eval, exec, parse_ini_file, open_base, symlink.

Joomla と WordPress を Cloki から保護する方法

<オール>Cloki を削除するのは少し面倒です。このマルウェアは、非常に迅速に再感染する傾向があります。 1 つのファイル/cron ジョブを削除すると、別のファイルがほぼ瞬時に作成されます。 Web サイトからこの感染を駆除する方法が必要な場合は、Web サイトのクリーンアップとマルウェアの削除ページにアクセスしてください。

-

WordPress ブログから悪意のあるドメインにリダイレクトする訪問者?今すぐ解決

WordPress のリダイレクト ハッキングは、これほど長い間脅威となってきました。それは、数週間ごとに新しいリダイレクト ハッキングに変身します。私たちは、これらすべてのタイプの WordPress リダイレクトを随時カバーしてきました。リストに追加するのは、さらに別の WordPress リダイレクト ハック タイプを明らかにするこのブログ投稿です。このハッキングは、ブログ ページの訪問者を悪意のあるドメインにリダイレクトします。 悪意のあるドメインには、adaranth.[com]、buyittraffic.[com]、cuttraffic.[com]、statistic[.

-

Google 検索および SERP 結果スパムからの偽の成人向け出会い系サイトのリダイレクト – WordPress、Magento、Joomla

Web サイトの訪問者が偽の成人向け出会い系サイトにリダイレクトされる、新しいタイプのリダイレクト マルウェアが出現しました。このマルウェア キャンペーンでは、何千もの偽のページが Web サイトに追加され、Google 検索によってインデックスに登録されます。 site: example.com で検索すると 次のような結果が表示されます: このマルウェア キャンペーンは、エッセイ、薬局、出会い系サイト、ローン、メディア、悪意のあるダウンロード スパム サイトなどに偽のページとリダイレクトを追加することが知られています。 関連ブログ – WordPress リダイレクト ハック