Strong Testimonials Plugin =2.40.0 で見つかった保存された XSS 脆弱性 - すぐに更新

人気のある WordPress の証言プラグインである Strong Testimonials をテストしたところ、プラグインに複数の XSS 脆弱性が保存されていることがわかりました。 Strong Testimonials バージョン 2.40.0 以下を使用するすべての WordPress Web サイトが影響を受けます。

CVE ID: CVE-2020-8549

CWE ID: CWE-79

まとめ

Strong Testimonials は、90,000 以上のアクティブなインストールを持つ、人気があり、簡単にカスタマイズできる WordPress の証言プラグインです。プラグインに保存されている XSS 脆弱性は攻撃者によって悪用され、被害者のセッション Cookie やログイン認証情報を盗んだり、被害者に代わってログインするなどの恣意的なアクションを実行したり、キーストロークを導入したり、Web サイトを日本語のキーワード ハックに感染させたりする可能性があります。 、その他。

脆弱性

お客様の声を追加または編集するときに表示されるクライアントの詳細セクションでは、custom[client_name] および custom[company_name] パラメータは、保存されたクロスサイト スクリプティングに対して脆弱であることが判明しました。

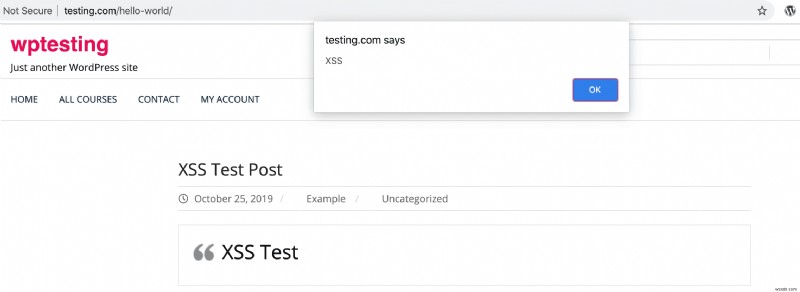

証言がサイトのページに追加されると、上記の脆弱なパラメーターの両方で渡された XSS ペイロードが実行されます。

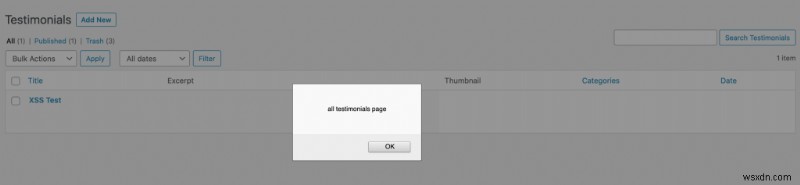

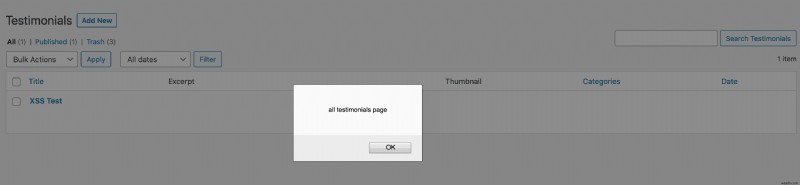

custom[client_name] のペイロード すべての証言でも実行されます (/wp-admin/edit.php?post_type=wpm-testimonial ) ページ。

タイムライン

脆弱性は、2020 年 1 月 23 日に Strong Testimonials チームに報告されました。

脆弱性の修正を含む Strong Testimonials バージョン 2.40.1 が 2020 年 1 月 25 日にリリースされました。

おすすめ

プラグインを最新バージョンに更新することを強くお勧めします。

参照

- https://github.com/MachoThemes/strong-testimonials/blob/master/changelog.txt

- https://wpvulndb.com/vulnerabilities/10056

- https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-8549

セキュリティのベスト プラクティスについては、以下のガイドに従ってください:

- WordPress セキュリティ ガイド

- WordPress のハッキングとマルウェアの除去

-

Nagios Log Server =2.1.6 で見つかった保存された XSS の脆弱性 - すぐに更新

一般的なログ監視および管理アプリケーションである Nagios Log Server バージョン 2.1.6 (テスト時点で最新) をテストしたところ、Stored XSS 攻撃に対して脆弱であることがわかりました。 CVE ID: CVE-2020-16157 まとめ Nagios Log Server は、組織がログを表示、並べ替え、および構成できるようにする、一般的な集中ログ管理、監視、および分析ソフトウェアです。アプリケーションのバージョン 2.1.6 は、保存された XSS に対して脆弱であることが判明しました。 ストアド クロス サイト スクリプティング攻撃では、ターゲッ

-

SeedProd =5.1.0 による建設中およびメンテナンス モードの近日公開ページで XSS 脆弱性が見つかりました - すぐに更新します

WordPress バージョン 5.1.0 以下の SeedProd プラグインによる建設中およびメンテナンス モード中のページは、プラグインを監査しているときに、保存された XSS に対して脆弱であることがわかりました。データのサニタイズが改善されたプラグイン バージョン 5.1.2 が 2020 年 6 月 24 日にリリースされました。 CVE ID: CVE-2020-15038 まとめ SeedProd による準備中およびメンテナンス モードのページは、100 万以上のアクティブ インストールを持つ人気のある WordPress プラグインです。ストアド クロスサイト スクリプ