Magento でスパムのリダイレクトを検出して駆除する方法

Magento ハッキング リダイレクトとは?

Magento ハッキング リダイレクト 簡単に言えば、ユーザーを 1 つ以上のターゲット Web サイトにリダイレクトするために Magento Web サイトに追加される小さなコードです。これは通常、広告のインプレッションを生成する目的で行われます。ただし、財務情報や個人情報などを失う可能性もあります。

Web サイトのヘッダーまたはフッターに悪意のあるコードが存在する、Google が訪問者に警告メッセージを表示している可能性があるためトラフィックが突然減少する、Google Search Console に警告メッセージが表示されるなどの症状の助けを借りて、Web サイトがハッキングされているかどうかを確認できます。

ハッキングされた Magento Web サイトがユーザーをスパム サイトやアダルト サイトにリダイレクトすることは珍しくありません。これらのハッキングは、顧客を失い、ブランド アイデンティティに多大な損害を与え、サイトの SEO ランキングに影響を与える可能性があります。

Magento ハッキング リダイレクト?チャット ウィジェットにメッセージをお送りください。喜んでお手伝いさせていただきます。今すぐ Magento Web サイトを修正してください。

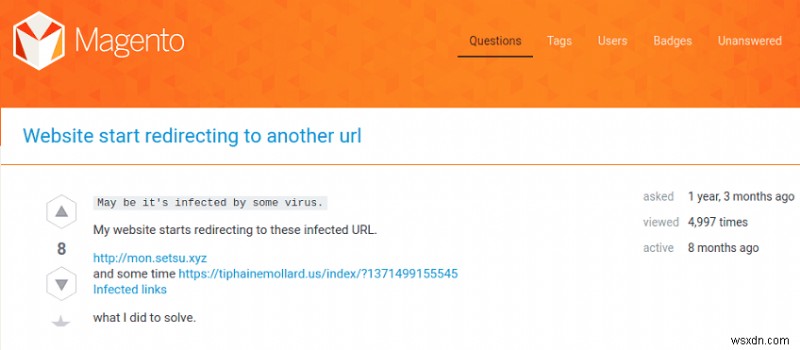

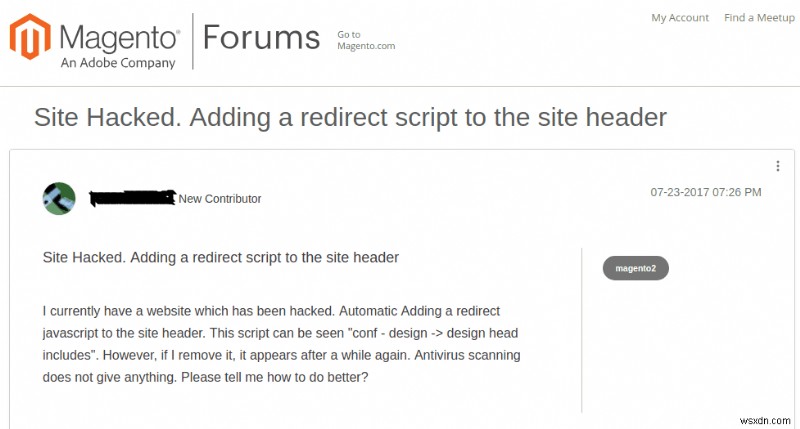

Magento マルウェア リダイレクトの例

この Magento のハッキングされたリダイレクトの問題にどれだけの人が悩まされているかを知りたくて、人気のあるフォーラムを検索しました。以下は、Magento フォーラムと StackExchange で見つけたいくつかの例です。

Magento スパム リダイレクトの影響

- ポルノ、広告、偽のカスタマー ケア サポートなどのスパム Web サイトへのリダイレクト。

- Magento のストアが Google 検索からリダイレクトされます。ハッカーはこれを行い、検索ボットに検索結果からスパム サイトを表示させます。これは、ストアの SEO に影響を与え、ブラックリストに登録される可能性があります

- ハッカーは、リダイレクトの効果をモバイル デバイスやラップトップ デバイス、または特定の地域に限定して、マルウェアの攻撃やハッキングの兆候を簡単に認識できないようにすることがあります

- サーバー内の感染ファイルの増加。ユーザー データの追加や削除、財務情報の盗難などを制御できます。

- ウェブマスター ツールのエラー メッセージ。ウェブマスター ツールは嘘をつくことはなく、404 エラー、クロール エラー、ログ ファイルのクラッシュ、サーバー エラー、マルウェア感染エラーなどの問題を表示します。

- SEO への悪影響。この主な原因は、スパム Web サイトへのリダイレクトによる直帰率の増加、Web サイトでの平均滞在時間の減少です。

- 顧客と売上の損失。スパム Web サイトへのリダイレクトは、最終的に顧客を離れさせ、売上に影響を与えます。

- Adwords による広告停止

修正方法 M エージェント ストア リダイレクト

- コア ファイルの整合性をチェック

最近変更されたファイルもハッキングされる可能性があります。したがって、Magento ファイル システム全体をマルウェアについて検査する必要があります。

Magento ハッキング リダイレクト?チャット ウィジェットにメッセージをお送りください。喜んでお手伝いさせていただきます。今すぐ Magento Web サイトを修正してください。

Magento 1.x および 2.x のすべてのバージョンは、GitHub で入手できます。 Magento は、SSH ターミナルを使用してローカルにダウンロードできます。次の例では、汚染されていないファイルに Magento 2.1.3 を使用し、サーバー上の Magento インストールの場所に public_html を使用しています。

次の SSH コマンドを使用して、コア ファイルの整合性を確認してください。

$ mkdir magento-2.1.3

$ cd magento-2.1.3

$ wget https://github.com/magento/magento2/archive/2.1.3.tar.gz

$ tar -zxvf 2.1.3.tar.gz

$ diff -r 2.1.3 ./public_html

クリーンな Magento ファイルとインストールの比較は、最終的な diff によって行われます。 コマンド。 追加された追加モジュールも出力に含まれ、同じ方法で既知の汚染されていないファイルとの比較が可能です。

Magento コア ファイルの整合性を確認する必要があります。ただし、誤検知のフラグが立てられたモジュールやパッチを削除しないように注意してください。ほとんどのオンラインの無料ツールは、重要なフォルダーのみをチェックすることに注意してください。完全なチェックを行うには、以下の手順を続行してください。

最近変更されたファイルを手動で確認するため。

- まず、Magento Web サーバーにログインします。

- SSH を使用している場合は、次のコマンドを使用して、過去 15 日間に変更されたすべてのファイルのリストを取得できます。

$ find ./ -type f -mtime -15

- SFTP を使用している場合は、サーバー上のファイルの最終更新日列を確認してください。

- 最近変更されたすべてのファイルを書き留めます。

過去 7 ~ 30 日間に変更された、疑わしいと思われる最近のファイルを確認します。

注意 :サーバーにアクセスするときは、暗号化されていない FTP の代わりに SFTP/SSH/FTPS を使用して、より安全に保つことを強くお勧めします。

また、マルウェアはファイルの変更日を変更することで隠れることができます。したがって、オンライン スキャナーまたは Magento 拡張機能を使用して、疑わしいアクティビティや悪意のあるペイロードなどを見つけることをお勧めします。

- ユーザー ログの監査

ほとんどのハッカーは、ハッキングされた Magento サイトでユーザー アカウントを作成することを目指しています。そのため、すべての Magento ユーザー アカウントを確認し、管理者をより重要視してください。

Magento で悪意のあるユーザーをチェックする手順

- Magento 管理パネルにログインします。

- システムをクリックします メニュー項目で ユーザー を選択します または すべてのユーザー 権限の下 .

- リスト全体を確認し、異常または最近の ID 番号を再確認します。

- ハッカーによって作成されたと思われる疑わしいユーザー アカウントを削除します。

悪意のあるリダイレクトに直面している Magento Web サイト?チャット ウィジェットにメッセージをお送りください。喜んでお手伝いさせていただきます。今すぐ Magento Web サイトを修正してください。

サーバー ログの解析を処理できる場合は、管理者領域への要求を検索してみてください。異なるタイム ゾーンや地域からログインしているアカウントを見つけた場合は、ハッキングされたアカウントである可能性が高くなります。 Astra は管理者ログイン通知を提供します

-

レポートを確認

それぞれの診断ツールを使用して、Google またはその他のセキュリティ機関が Web サイトをブラックリストに登録しているかどうかを確認できます。

ウェブサイトの Google 透明性レポートを確認する手順

- セーフ ブラウジング サイト ステータスの Web サイトに移動

- サイトの URL を入力し、検索ボタンをクリックしてください

- 確認できます

- サイトの安全性に関する詳細 – スパム、悪意のあるリダイレクト、ダウンロードに関する情報。

- テストの詳細 – 最近の Google スキャン日付と検出されたマルウェアの詳細

Web サイトから購入した後、顧客が不正行為を報告していないかどうかを確認することをお勧めします。サイトにクレジット カード データを盗むマルウェアがあるかどうかを示すのに役立ちます。

将来のハッキングから Magento ストアを保護する方法

感染したサイトを修正しても、将来の攻撃から保護されるわけではありません。ハッカーがサイトにマルウェアを挿入するために使用した脆弱性を見つけて修正する必要があります。 Magento のマルウェア インジェクションを防止する方法については、このブログ投稿を参照してください。将来のハッキングからサイトを保護するために従わなければならないいくつかの手順を次に示します。

- ウェブ アプリケーション ファイアウォール (WAF) をインストールする :WAF はハッカー、マルウェア、ボットを除外します。 WAF はゲートキーパーのように機能し、Web サイトへのすべての着信トラフィックをチェックし、必要に応じて必要なアクションを実行します。 WAF を使用することには多くの利点があります。重要なものは次のとおりです。

リクエストのフィルタリング – すべての着信および発信 HTTP 要求を監視し、「良好なトラフィック」のみがサーバーに到達するようにします。

アップロードのマルウェア スキャン – ほとんどの e コマース Web サイトでは、顧客が請求書やその他の画像をさまざまな目的でアップロードできます。ハッカーは、これを悪意のあるスクリプトやファイルをアップロードする機会と見なしています。この WAF は、これらの攻撃から Web サイトを保護します。

有害なボットのブロック – 有害なボットが Web サイトに侵入し、コンテンツのスクレイピング、フォーラムへの広告のスパム送信などを通じて多大な被害をもたらします。これは、強力な WAF を使用することで解決できます。

- Magento セキュリティ監査の実施 そもそも手がかりがなかった潜在的な危険性を明らかにする可能性があるため、非常に重要です。サイトが安全であることを確認するために、定期的に、または疑わしいアクティビティが確認されたときに、セキュリティ監査を実行する必要があります。いつでも、損傷が発生した後に対策を講じるよりも、適切なツールで保護し続けることが賢明な決定です。

このすべてを念頭に置いて、Astra はすべてのセキュリティ関連の問題から保護する高度なセキュリティ監査システムを開発しました。

その他

- 未使用の管理者アカウントをすべて削除

- すべての管理者アカウントのパスワードを変更し、強力なパスワードのみを使用するようにしてください。

- Google Authenticator を使用して 2 要素認証を有効にし、セキュリティを強化します。

- 必要なすべてのパッチをインストールし、Magento を最新バージョンに更新します。開発者ではありませんか? Codilar の助けを借りてください。

- Magento サイバーセキュリティ ツールを使用して、オンライン ストアを安全に保ちます。

- 最後に、ブルート フォース保護を使用してサイトを構成します。

Astra Security Suite は Magento ストア向けに高度に調整されており、SQL インジェクション、クレジット カード ハッキング、マルウェア インジェクション、XSS、CSRF、LFI、RFI、Bad Bots、および 100 以上の攻撃などの攻撃に対して 360 度の保護を提供します。

Astra DEMO を試す

-

WordPress リダイレクト ハック – WordPress のスパム リダイレクトを修正

あなたの WordPress Web サイトはユーザーを未知の安全でないサイトにリダイレクトしていますか?もしそうなら、あなたのウェブサイトがハッキングされる可能性があります。 ハッキングされたリダイレクト WordPress のような攻撃 マルウェアが訪問者を特定の Web サイトからスパム Web サイト、フィッシング ページ、またはハッカーが制御するドメインにリダイレクトする場合は、非常に一般的です。 最近、多くの WordPress ウェブサイトが悪意のあるドメインにリダイレクトされていることに気付きました。 攻撃者は、さまざまな手段と感染源を通じてこれを達成します。この記事では、原

-

スパムやフィッシング メールを見分ける方法

電子メールは、正式なコミュニケーションに使用されるインターネット プロファイルの生命線です。あなたの電子メールアドレスからの電子メールは、有効で混乱のない情報と添付ファイルを含むと認識される承認済みの電子メールとして認識されます。ただし、知らない人から頻繁にメールを受信する場合は、スパムやフィッシングの可能性があります。 米国では毎年、数百万件のスパムやフィッシングの事例が登録されており、その数は倍増しています。インターネット経由で電子メール アドレスを使用する場合は、スパムやフィッシング メールを認識して安全を確保する方法を知っておく必要があります。これらのスパム メールは、サイバー セキ