コメント supprimer les attaques de logiciels malveillants WP-VCD dans WordPress

Le Malware WP-VCD, nommé d’après le fichier wp-vcd.php, a fait des ravages dans l’espace WordPress. Depuis sa première détection par nos chercheurs en sécurité il y a plus d’un an, ce マルウェア a évolué et est devenu plus sophistiqué. Voici nos recherches sur l’évolution de ce Malware notoire et comment réparer et prévenir l’infection de votre site web par le Malware WP-VCD.

マルウェア WP-VCD の症状:

<強い>1. WordPress の新しい管理ツール : Nous avons vu des Pirates s’ajouter comme utilisateur dans WordPress avec des privilèges d’administrateur.

<強い>2. Forte consomation de ressources : Le Malware WP-VCD est connu pour consommer les ressources de votre serverur. Nous avons également vu des sociétés d’hébergement suspendre des comptes en invoquant une “forte consommation de ressources”.

<強い>3. Ralentissement du temps de chargement du site web : Souvent, le temps de chargement des sites web infectés par ce Malware est impacté de manière negative. Dans certains cas, nous avons vu des sites web dont le chargement prend généralement de 2 à 3 secondses et plus de 30 seconds!

<強い>4.コード Javascript inconnu : Nous avons vu du code javascript inconnu ajouté soit à certains fichiers WP importants comme functions.php, index.php, soit à presque tous les fichiers WP de base. Le second est généralement un cauchemar à réparer, entraînant souvent la redirection du site web vers des domaines malveillants également.

<強い>5.コード PHP の悪意のあるドキュメント : Le code “WP-VCD” est ajouté à différents endroits de WordPress. C’est de la que vient le nom du Malware. D’après son nom, on pourrait assumer que le fichier fait partie de WordPress, mais l’analyse du code révèle qu’il s’agit d’un Malware.

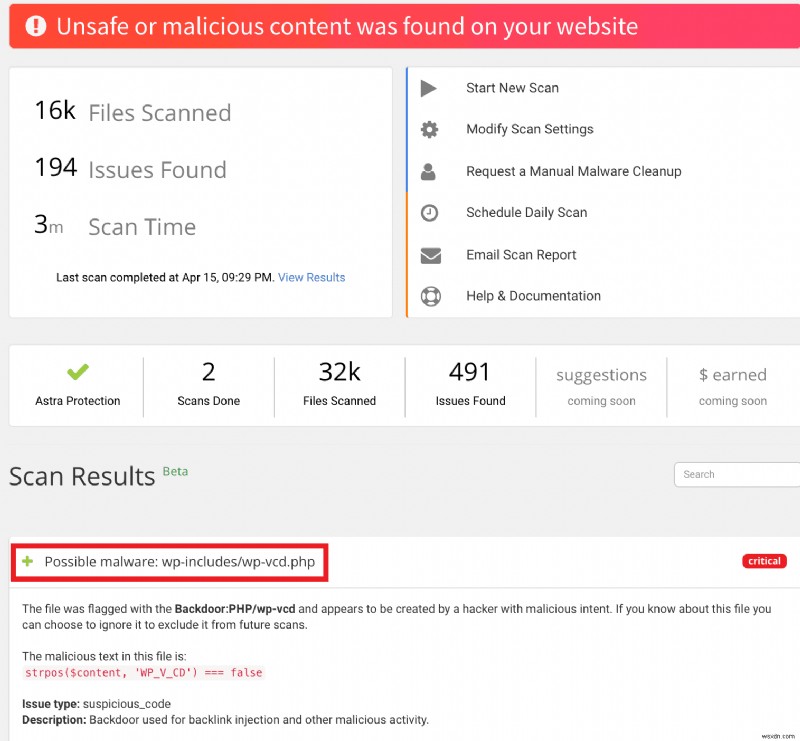

マルウェア WP-VCD の例は wp-includes であり、マルウェア d'Astra Security のスキャナーのシグナルです。

Les principales cause de l’infection par le virus WP-VCD:

Une fois infecté, il est essentiel de supprimer l’infection et de sassurer que votre WordPress est étanche et sécurisé à l’avenir. Dans le même temps, il est tout aussi important de savoir quelle a pu être la source de l’infection au départ. Voici quelques points d’entrée que nous avons identifiés:

- Themes piratés et annulés : Les logiciels malveillants WP-VCD sont préinstallés avec les versions piratées d’un theme/plugin payant. Ces thèmes et plugins annulés (piratés) contiennent des scripts malveillants qui se déploient lorsque vous les installez.

投票後、投票サイトのウェブサイトに投稿された後は、投票サイトへの感染者が続きます。 Dans le cas d’un serverur partage, ce マルウェア se propage ensuite pour infecter chaque site non protégé hébergé sur ce serverur. C’est pourquoi on voit souvent ce マルウェア インフェクター tous les サイト web d’un même serverur lorsqu’ils ne sont pas conteneurisés.

- Plugins et themes non mis à jour : C’est l’une des principales は、WordPress でプレスク トゥート レ 感染を引き起こします。 Cependant, la mise à jour de tous les thèmes/plugins après l’infection ne signifie pas que l’infection disparaîtra. Le nettoyage de l’infection est toujours necessaire, ce qui garantit une sécurité proactive.

- Pas de sécurité プロアクティブなサイト web : À vrai dire, les Pirates ont fait évoluer leurs technologies au fil des ans. Ils gagnent des milliers de Dollar grâce à ces piratages, ce qui signifie qu'ils peuvent dépenser des centaines dedollars pour automatiser ces piratages et infecter des milliers/ millions de sites web en même temps.

WordPress の著作権侵害に関する技術を保護するために、小口の投資やセキュリティの安全対策を行ってください。 Cela vous évite des maux de tête dans des moment comme celui-ci et la prévention des pertes de référencement, de market et de ventes dues aux temps d’arrêt est un autre avantage supplementaire.

コメントは WP-VCD を論理的に悪意のあるものにしますか?

[un peu de jargon technique (mais super important) à venir]

WP-VCD が正確に何を行い、サーバーのすべての貴重なリソースを消費することで Web サイトの速度を低下させることができるかを理解することは非常に重要です.

Lorsqu’un code malveillant est inséré dans votre site web, il se trouve généralement dans des fichiers de base comme functions.php/index.php.メンテナンス、ce コードの悪意のあるアプリケーション サイトの Web サイト。 Lorsque votre site web est ouvert à partir du navigateur, il tente d’atteindre les fichiers vers lesquels le logiciel malveillant effectue l’appel. Et ces fichiers peuvent ou non-exister sur votre site web, ce qui entraîne une nouvelle exécution de functions.php. Il s’agit essentiellement de faire tourner en rond le processus de chargement du site web. Dans le langage de la sécurité, cela s’appelle une “bombe à fourche”.

エテープ 1 :悪意のあるスクリプトの展開

Dans le fichier functions.php de votre thème, vous verrez un code similaire à celui-ci :

<?php if (file_exists(dirname(__FILE__) . '/<b>class.theme-modules.php</b>')) <b>include_once</b>(dirname(__FILE__) . '/<b>class.theme-modules.php</b>'); ?>Ce code verifie si des scripts de déploiement sont disponibles et les execute ensuite. Comme vous pouvez le voir dans le code ci-dessus, le fichier qui a été appelé est le fichier class.theme-modules.php .メンテナンス、感染源の感染 (c’est-à-dire le thème ou le plugin)、le script malveillant se trouvera dans le fichier class.theme-modules.php class.plugin-modules.php

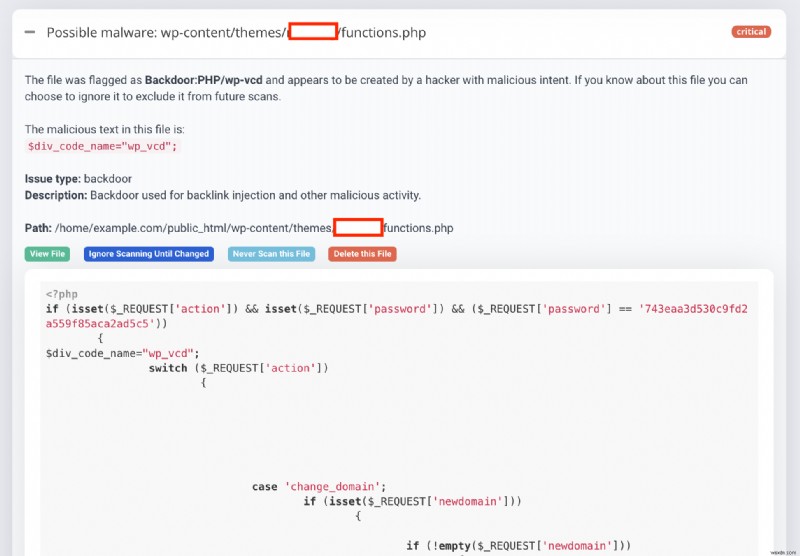

Étape 2 :Creation d’une porte dérobée

<?php

//install_code1

error_reporting(0);

ini_set('display_errors', 0);

DEFINE('MAX_LEVEL', 2);

DEFINE('MAX_ITERATION', 50);

DEFINE('P', $_SERVER['DOCUMENT_ROOT']);

$GLOBALS['<b>WP_CD_CODE</b>'] = 'PD9waHANCmVycm9y...(base64-encoded string of PHP code)

...Ce code crée un nouvel utilisateur admin avec un nom similaire à 100010010 . L’objectif de ce compte d’administrateur détourné est de sassurer que le pirate peut accéder au site web même si vous supprimez le code malveillant, afin que les attaquants puissent attaquer votre site web ultérieurement.

エテープ 3 :Obtenir des instruction des pirates informatiques

Parfois, lespirates informatiques injectent les URL de leurs serverurs C2. Ces URL sont ensuite appelées pour déployer une action sur les sites infectés en une seule fois. Des domaines tels que www.krilns[.]com/code.php, krilns[.]pw, krilns[.]top など。ont été trouvés en train d’executer cette action dans de nombreux sites infectés par le WP-VCD.

エテープ 4 :Infection d’autres fichiers et sites

La prochaine は que fait le マルウェア WP-VCD est de s’étendre を選択しました。 Il déploie le script malveillant dans chaque thème et plugin de votre site. Ensuite, il continue à trouver des sites vulnérables sur le même serverur et les infecte également.

Cette 伝播開始 par le déploiement d’un script situé à l’adresse :wp-includes/wp-vcd.php . Elle est suivie par des modified dans le noyau wp-includes/post.php qui exécutent enfin le code dans wp-vcd.php sur chaque ページ。

WordPress のマルウェア WP-VCD についてコメントしますか?

<強い>1. Trouver et supprimer un code malveillant : Il existe quelques endroits où la probabilité de trouver le code malveillant est élevée. Cependant, les Pirates informatiques essaient souvent d’améliorer leurs moyens de dissimuler les logiciels malveillants de manière plus créative, mais ces fichiers/dossiers sur votre serverur valent la peine de beginer la chasse :

- wp-includes/wp-vcd.php

- wp-includes/wp-tmp.php

- wp-content/themes/*/functions.php (tous les themes installés sur le serverur, qu’ils soient actifs ou non)

- class.wp.php

- code1.php

- class.theme-modules.php (à l’intérieur du dossier thématique)

<強い>2. Recherche de modèles de chaînes malveillantes : La recherche de modèles de chaînes de caractères trouvés dans les fichiers de logiciels malveillants infectés vous aide à affiner la recherche. Quelques-uns d’entre eux sont mennés ci-dessous :

- tmpcontentx

- 関数 wp_temp_setupx

- wp-tmp.php

- derna.top/code.php

- stripos($tmpcontent, $wp_auth_key)

<強い>3.アナライザー les fonctions.php : Ce fichier est l’un des principaux fichiers infectés par les Pirates. L’examen du code dans functions.php peut révéler le code de control du malware wp-vcd.

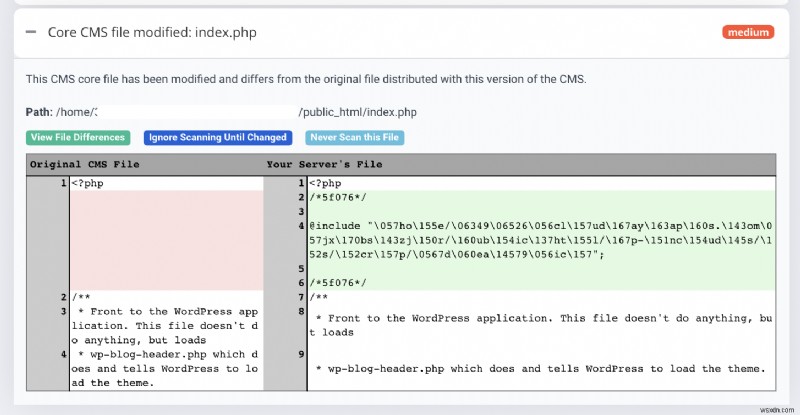

<強い>4. Effectuez une verification de la différence pour vous assurer de l’authenticité du code : WordPress やレパートリーのテーマ / プラグインを使用して、GitHub に保存されているサーバーを使用して、最新の情報を確認することができます。 Vous pouvez utiliser l’une des deux approches (ou les deux) en utilisant SSH ou votre IDE.

<オール>- wp-includes/wp-vcd.php

- wp-includes/wp-tmp.php

- wp-content/themes/*/functions.php (アクティブかどうかにかかわらず、サーバーにインストールされているすべてのテーマ)

- class.wp.php

- code1.php

- class.theme-modules.php (テーマフォルダー内)

- tmpcontentx

- 関数 wp_temp_setupx

- wp-tmp.php

- derna.top/code.php

- stripos($tmpcontent, $wp_auth_key)

(Vérification des différences de fichiers, capture d’écran du scanner de logiciels malveillants d’Astra montrant les logiciels malveillants ajoutés en haut du fichier index.php)

<強い>5. Lancez une analyze des logiciels malveillants : Dans de telles states d’infection par des logiciels malveillants, un scanner de logiciels malveillants peut vous épargner des heures de recherche de logiciels malveillants (ce quine garantit toujours pas le succès). Le scanner de logiciels malveillants ne se contente pas d’analyser chaque fichier du serverur, mais il s’assure que chaque différence dans les fichiers principaux de votre WordPress est signalée.

Le Malware WP VCD s’installe sur votre site en expolant les failles des plugins et des themes obsolètes. Dans la plupart des cas, les propriétaires de sites web s'infectent eux-mêmes en installant un plugin et des thèmes gratuits ou annulés provant de sources non autorisées, tandis que dans d'autres cas, cela se produit à la suite d'uneサイトが感染する汚染。

Guide connexe – Guide complet sur la sécurité de WordPress

L’une des plus grandes leçons à tirer de ces piratages est de sassurer que votre site web est sécurisé à l’avenir. Ne pas se retrouver dans une telle scenario est totalement possible grâce à Astra Security Suite, qui assure la sécurité de milliers de sites web dans le monde entier, en arrêtant des millions d’attaques et de logiciels malveillants chaque jour!

-

コメント supprimer les attaques de logiciels malveillants WP-VCD dans WordPress

Le Malware WP-VCD, nommé d’après le fichier wp-vcd.php, a fait des ravages dans l’espace WordPress. Depuis sa première détection par nos chercheurs en sécurité il y a plus d’un an, ce マルウェア a évolué et est devenu plus sophistiqué. Voici nos recherches sur l’évolution de ce Malware notoire et comment

-

ウェブサイトからバックドアを見つけて削除する方法

実際には、バックドアは開発者が Web サイトにアクセスする正当な方法として使用することもできます。ただし、バックドアの作成者 (開発者またはハッカー) に関係なく、サイトにセキュリティ リスクをもたらします。 ウェブサイトのバックドアを検出する方法 一般に、Web サイトのバックドアを検出するのは簡単なことではありません。これらのドアは適切なファイルとデータベースの間に非常に巧妙に隠されているからです。簡単なこととは反対に、Web サイトでバックドアを検出することは困難な作業です。なぜなら、ほとんどのバックドアは通常、適切なコードと間違われるからです。そして、それがまさに彼女が注意をかわす