WordPress と Drupal によるスパム医薬品の結果。コメントを返す Google バイアグラ ハック?

WordPress と Drupal sont probablement les CMS les plus populaires utilisés pour créer des sites Web. Cependant、leur populateité en a fait des cibles juteuses pour lespires et les spammeurs SEO.海賊の本質的な継続性は、マニピュラーの指標であり、重要なものであり、重要な役割を果たしています。 「WordPress Pharma hack ou SEO Spam」のブラック ハット SEO est également surnommée のテクニック

Pourquoi font-ils cela? La réponse est simple. La recherche en ligne est une source majeure de références utiles. Et, les hacks SEO sont le moyen le plus simple d’y parvenir sans y mettre le travail necessaire.私は、海賊が正当な場所にいることを保証します。最近の «Pharma Hack» または «Pharma SEO Spam» est apparu.

Blog associé – WordPress リダイレクト ハック

Cette attaque redirige les sites Web WordPress ou Drupal vers des pages qui afficent des publicités vendant du Viagra et du Cialis. Parfois, il peut également y avoir unefection d’autres types de produits pharmaceutiques. Cependant, le Viagra et le Cialis sont les plus courants.

バイアグラ サイト ハック : mon site est-il infecté par le Viagra Hack?

Le spam SEO est difficile à detecter car il n’est pas visible pour les utilisateurs ou les webmasters. Les spammeurs フォントは、キャッシャー leur の苦労を注ぎ込みます。 Cette partie est connue sous le nom de «camouflage». Cependant, il existe des moyens de verifier si votre site Web est infecté ou non. J’en ai énuméré quelques-uns ici:

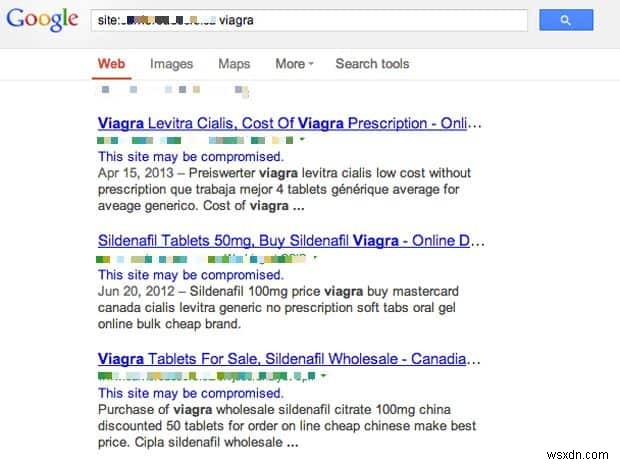

Verifiez avec la recherche Google

Une liste des sites Web Concernés peut être affichée par une recherche Google avec des mots – clés バイアグラ wp-page .もっと, en raison des politiques des webmasters de Google , le site Web Concerné n’est pas visible sur la première page. Vous devrez donc faire défiler jusqu’à la page 3 à 4. Si votre site Web apparaît dans la recherche, cela signifie que vous êtesvictime du spam Pharma SEO.

Cette liste comprend non seulement les sites Web infectés, mais affiche également de fausses pages. Cliquer sur ces pages peut vous rediriger vers d’autres pages ou Charger le contenu sur la même page à la suite d’unefection.

Pour verifier quelles pages de votre site Web sont infectées par du spam de バイアグラ . Ajoutez le mot-clé « バイアグラ » avec votre nom de domaine dans la recherche google ie . Parfois, seules quelques pages de votre site Web sont infectées et vous ne les voyez pas. Cette recherche fera ressortir ces pages infectées. Dans le cas où ils redirigent vers des sites Web vendant du Viagra et du Cialis, vous êtes infecté par du spam SEO. Parfois, plutôt que de rediriger, le contenu est chargé sur la même page à la suite d’unefection. viagra mydomain.com

Verifier les resultats avec Google Bot

Comme indiqué, ces pages de spam ne sont pas visibles sur le moteur de recherche mais certains agents utilisateurs,comme Googlebot, peuvent les voir. Afin de voir ce que Googlebot voit, vous pouvez utiliser un sélecteur d’agent utilisateur de navigateur. Chrome または Firefox のインストーラーをダウンロードしてください。

<オール>a) Mozilla / 5.0 (互換; Googlebot / 2.1; + https://www.google.com/bot.html)

b) Googlebot / 2.1 (+ https://www.google.com/bot.html )

備考:si vous gardez le sélecteur d'agent utilisateur actif pendant longtemps, vous risquez de vous bloquer ou d'être mis sur liste noire à partir de sites Web qui maintiennent une sécurité appropriée, car vous y apparaitrez en tant que Googlebot .

Drupal Pharma ハック: スパムの分析 Drupal の結果:

オカレンス

L’attaquant exploree d’abord une vulnérabilité connue ou un explore zero-day. Voici une liste 徹底的な des chooses qui peuvent mal tourner dans un tel cas. Par conséquent, pour simplifier, les plus courants sont les suivants:

<オール>持続性

Le hack Drupal pharma fonctionne en modifiant le contenu du repertoire racine. La plupart des attaques de spam se produisent via un /misc dossier et un /includes 書類。 Les spammeurs gagnent en persistance (accès prolongé) par des method connues comme:

- Modification de fichiers comme

index.php, wp-page.php, nav.phpなど - Ajout de nouvelles pages comme etc.

leftpanelsin.php, cache.php - 変更

xmlrpc.phppour éviter la détection par les webmasters. - Utilisation de l’encodage base64 pour masquer le code.

- Masquage des fichiers spam dans le

/imagesドシエ . Les robots d’indexation Web ne s’attendent pas à voir des fichiers ici, donc cela échappe à la détection. - Ajout d’un point avant l’extension de fichier.当然のことながら、ページ

.somefileに名前を付けます 目に見えないデブニールを注ぎます。 - クローキング :Différenciation entre les robots d’indexation Web en fonction de l’agent utilisateur.その結果、le contenu vu par Googlebot est différent du contenu vu par l’utilisateur de Mozilla.

- Utiliser des tâches cron pour réinfecter.

結果

- バイアグラとシアリスのサイト Web perd sa réputation en raison de l’affichage des publicités.

- Mis sur liste noire par Google.

- 無断使用禁止。

- Les classements de recherche baissent.

- Génère des clics pour d’autres サイト ウェブ。

Drupal と WordPress の製薬会社はどうですか?

Pharma Hack est caché et donc la recherche de fichiers infectés et leurpression sera une tâche longue et fastidieuse. Voici ce que vous devez faire pour supprimer le hack.

レストラン ラ サウヴガルド

La création d’une sauvegarde complète de votre site Web est une pratique recommandée. Cela peut être utile si quelque は、se passe mal avec le processus de nettoyage を選択しました。 Donc, assurez-vous toujours d’avoir une stratégie de sauvegarde prête. La sauvegarde doit essentiellement inclure les fichiers principaux, la base de données et les fichiers de plug-in et de themes.

Rechercher des logiciels malveillants sur le サイト ウェブ

Utilisez des outils d’analyse de logiciels malveillants en ligne comme VirusTotal pour signaler l’infection. Vous pouvez également essentialer le scanner de Malwares Astra pour une analyze plus précise. Cela signalerait tous les fichiers et code malveillants de votre site Web en quelques minutes. Cela aidait à accélérer le processus depression des logiciels malveillants pour vous.

Supprimer les fichiers infectés

<オール>.class 、 .cache 、 .old au milieu de camouflage sous forme de fichiers プラグイン。 Un point (.) Devant le nom du fichier les rendra masqués à moins que l’option «afficher les fichiers cachés» ne soit sélectionnée.エファサー ル レパートリー テンポレール

Le répertoire / wp-contents / temp / peut apparaître à la suite de l’infection. Accédez à / wp-contents / temp / et effacez son contenu. Les Pirates utilisent le dossier temporaire et les fichiers TMP pour éviter tout type de腐敗 lors de l’installation de logiciels malveillants.

Verifiez le fichier .htaccess

Le fichier .htaccess est un fichier de configuration du server. Il definit la façon dont les requêtes du serverur sont traitées. Les Pirates utilisent également la puissance du fichier pour créer des portes dérobées dans votre site Web. Recherchez des Codes comme ceux-ci:

RewriteEngine On

RewriteCond %{ENV:REDIRECT_STATUS} 200

RewriteRule ^ - [L]

RewriteCond %{HTTP_USER_AGENT} (google|yahoo|msn|aol|bing) [OR] #checks for Google, Yahoo, msn, aol and bing crawler

RewriteCond %{HTTP_REFERER} (google|yahoo|msn|aol|bing)

RewriteRule ^(.*)$ somehackfile.php?$1 [L] #redirects to a hack file

Vous pouvez également régénérer le fichier .htaccess.

<オール>Supprimer le code malveillant de la base de données

Il est recommandé de créer une sauvegarde avant d’apporter des modified à la base de données. Vous pouvez acheter des services depression de logiciels malveillants professionalnels ou excer de nettoyer votre base de données par vous-même.

<オール>Les entrées malveillantes que vous devez rechercher sont:

- wp_check_hash

- class_generic_support

- widget_generic_support

- ftp_credentials

- fwp

注意:veillez à ne pas supprimer les informations importantes de la table wp_options. Cela pourrait entraîner un dysfonctionnement et un crash de votre site Web.

Rechercher et supprimer les code Fishy

L’example de code ressemblerait probablement à ceci:

<ul id="menu">

<li><a href="attackerdomain.com">Something1</a></li>

Ce type de code redirige votre site Web vers un domaine control par des attaquants. Vérifiez doncl les domaines qui ne sont pas familiers. C’est l’une des principales は、WordPress 医薬品の海賊版の原因となります。

Souvent, les attaquants cachent leur code en base64 pour eviter la détection.例として、l’attaquantdomain.com ressemblerait à quelque は comme を選択しました:YXR0YWNrZXJkb21haW4uY29t, ce qui le rend difficile à détecter. Afin de rechercher des encodages base 64 dans des fichiers, la commande grep est utile:

find . -name "*.php" -exec grep "base64"'{}'\; -print &> b64-detections.txt

Ce morceau de code recherche essentiellement dans les fichiers .php de votre choix les encodages base64. par la suite, le resultat est stocké dans le fichier nommé b64-detections.txt. Enfin, vous pouvez utiliser une ressource en ligne pour décoder cela et voir ce quise passait dans les coulisses.

Effacer le répertoire temporaire

Accédez à /wp-contents/temp/ et supprimez son contenu. Les pirates utilisent le dossier temporaire et les fichiers TMP pour éviter tout type de corruption lors de l’installation de logiciels malveillants.

Rechercher les différences de contenu

Vous pouvez utiliser des plugins en ligne pour rechercher des modifications de fichiers. Un exemple d’un tel scanner est Exploit Scanner. Il analyse tous les fichiers de base et les fichiers tiers présents dans le référentiel officiel de WordPress à la recherche de noms de fichiers ou d’entrées suspects et inhabituels.

Après avoir déterminé quels fichiers sont piratés, vous pouvez soit supprimer les codes infectés, soit restaurer les fichiers du plugin. Il est important de nettoyer à fond les codes pour tout reste derrière le fichier piraté pourrait réinfecter votre site Web.

Que pouvez-vous faire pour empêcher le piratage Pharma SEO

- Utilisez des mots de passe forts car la violation peut être due à des configurations par défaut.

- Implémentez une sorte de solution de sécurité .

- Limiter l’ autorisation de dossier pour éviter le piratage de pharma WordPress.

- Désactivez tous les plugins suspects.

- Si votre version est obsolète Patch! Pièce! Pièce!

- Optez pour des audits de sécurité réguliers pour votre site Web.

-

PHP Japanese Keyword Hack &Pharma/Viagra Hack

ハッキングされた Web サイトの 51% 以上に SEO スパムが含まれています。明らかに、SEO スパム攻撃は非常に一般的な攻撃形態です。 SEO スパムにはさまざまな種類がありますが、最も蔓延しているものの 1 つに、PHP の日本語キーワード ハッキングがあります。あなたのウェブサイトに奇妙な日本語の言葉が広がっているのを見たことはありませんか?はいの場合、あなたのウェブサイトは PHP キーワード ハッキング の被害者です。 、PHP 日本語キーワード ハックとも呼ばれます。 PHP キーワード ハック 、自動生成された意味不明なテキストが、当社の Web サイト全体のペ

-

コメント supprimer les attaques de logiciels malveillants WP-VCD dans WordPress

Le Malware WP-VCD, nommé d’après le fichier wp-vcd.php, a fait des ravages dans l’espace WordPress. Depuis sa première détection par nos chercheurs en sécurité il y a plus d’un an, ce マルウェア a évolué et est devenu plus sophistiqué. Voici nos recherches sur l’évolution de ce Malware notoire et comment