WordPress 管理ダッシュボード (wp-admin) のハッキングを修正する方法

ウェブサイトの所有者として経験できる最悪の感情の 1 つは、あなたの WordPress ウェブサイトがハッキングされていることを知ることです。 . プロアクティブなセキュリティ対策が講じられていない場合、ハッカーは、WordPress 管理パネルのハッキングを通じて、医薬品攻撃、フィッシング ページ、日本語 SEO スパム、リダイレクト マルウェアなどを起動できる可能性があります。

許可されていない WordPress 管理者ユーザーを追加する新しいタイプの wp-admin ハッキングが表面化しました ファーマ ハックでサイトを感染させます .このようなハッキングの典型的な結果には、Web サイトの完全な乗っ取り、データの盗難、データベースの侵害、SEO ハイジャックなどがあります。 WordPress 管理者は、Web サイトの最も重要な部分です。管理者からロックアウトされると、Web サイトへのアクセスが失われます。

wp-admin ハックの症状は何ですか?

WordPress 管理パネルがハッキングされた場合に見られる可能性のある兆候を次に示します。

<オール>

- wp-admin へのアクセス時またはログイン後に、PHP 500 内部サーバー エラーが発生します。

- WordPress 管理エリアの [設定] » [全般] ページ セクションで、[誰でも登録できます] オプションが有効になっています。

- プラグインを追加/削除できません。

- ホスティング プロバイダーがあなたのアカウントを一時停止します。

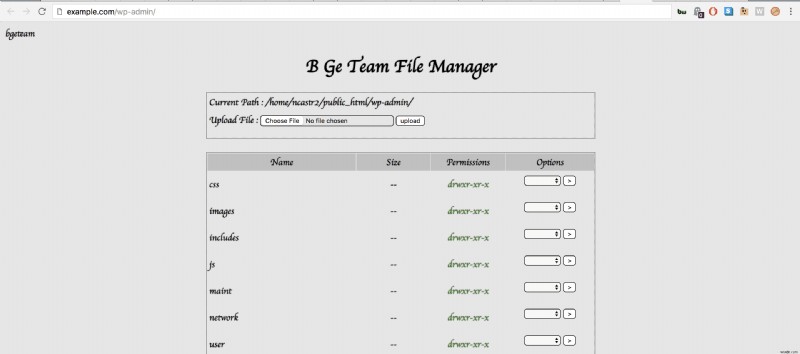

- Web シェルがサイトにアップロードされます。

- テーマ/コア ファイルに疑わしい base64 でエンコードされたコードが見つかりました。

- サイトのコア WordPress ファイルが変更されました。

関連ブログ – ハッキングされた WordPress サイトを修正するための総合ガイド

ウェブサイトから wp-admin マルウェア コードを削除する方法

<強い>1. index.php ファイルを確認してください: 最初のステップとして、サイトの index.php を確認することをお勧めします または wp-admin/index.php それらが変更されているかどうかを確認します。通常、サイトが wp-admin ハックの影響を受けている場合、次のコード行が index.php の先頭に追加されます。 ファイル:

ここで「必須」/「含まれる」ファイルには、WordPress が実行されるたびに実行される悪意のあるコードが含まれています。このようなコードは、偽の医薬品ページ、日本の SEO スパム ページ、およびその他のマルウェア感染を生成する可能性があります。

GitHub リポジトリのコア WP ファイルの内容と比較した後、ファイルから @require コードを単純に削除できます。

<強い>2.マルウェアによって作成されたファイルを探す: サーバーのルートまたは /wp-admin に新しいファイルがあるかどうかを確認することもできます あなたが作成したのではないフォルダ。あなたが見つけるかもしれないいくつかの例のファイルは次のとおりです:

- Marvins.php

- db_.php

- 8c18ee

- 83965

- admin.php

- buddy.zip

- dm.php

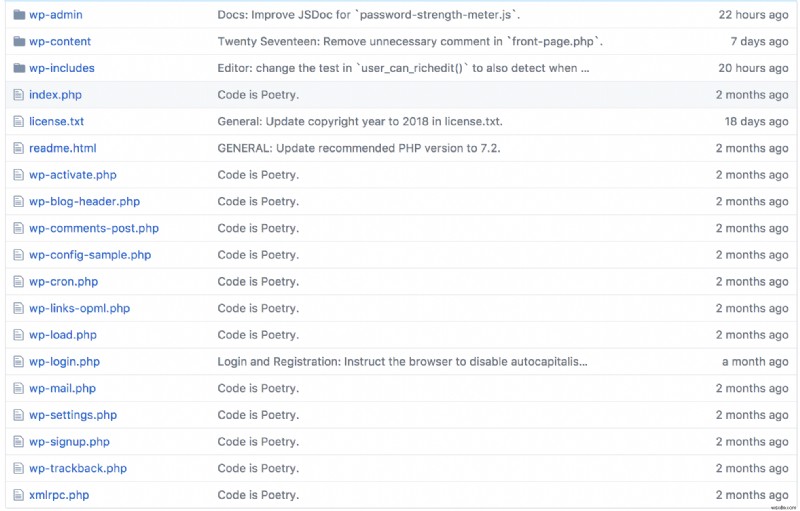

上記の疑わしいファイルを見つけた場合は、サイトのバックアップを取り、それらを削除してください。標準の WordPress インストールでは、通常、サーバーのルートに次のファイルがあります。作成していないこれら以外のファイルは、マルウェアである可能性があります。

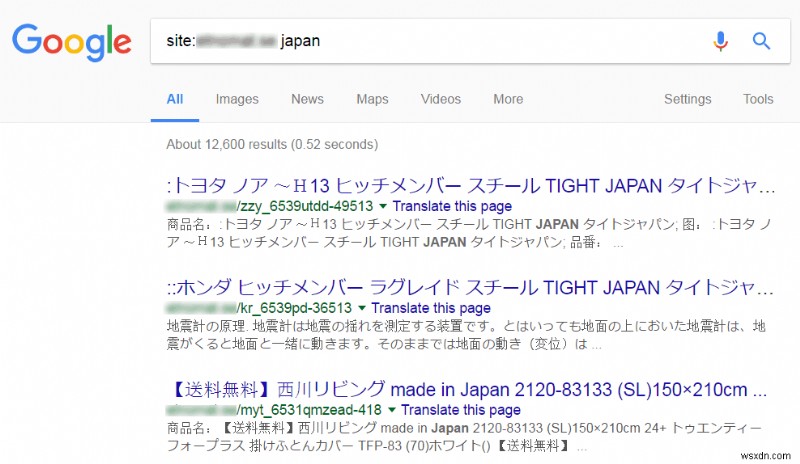

<強い>3. SEO スパムにご注意ください: 次のように、Google 検索を実行して、ドメインのインデックスに登録されたページのリストを表示できます。

あなたのウェブサイトの検索結果がスクリーンショットに似ている場合は、日本語 SEO スパム除去ガイドを参照してください。

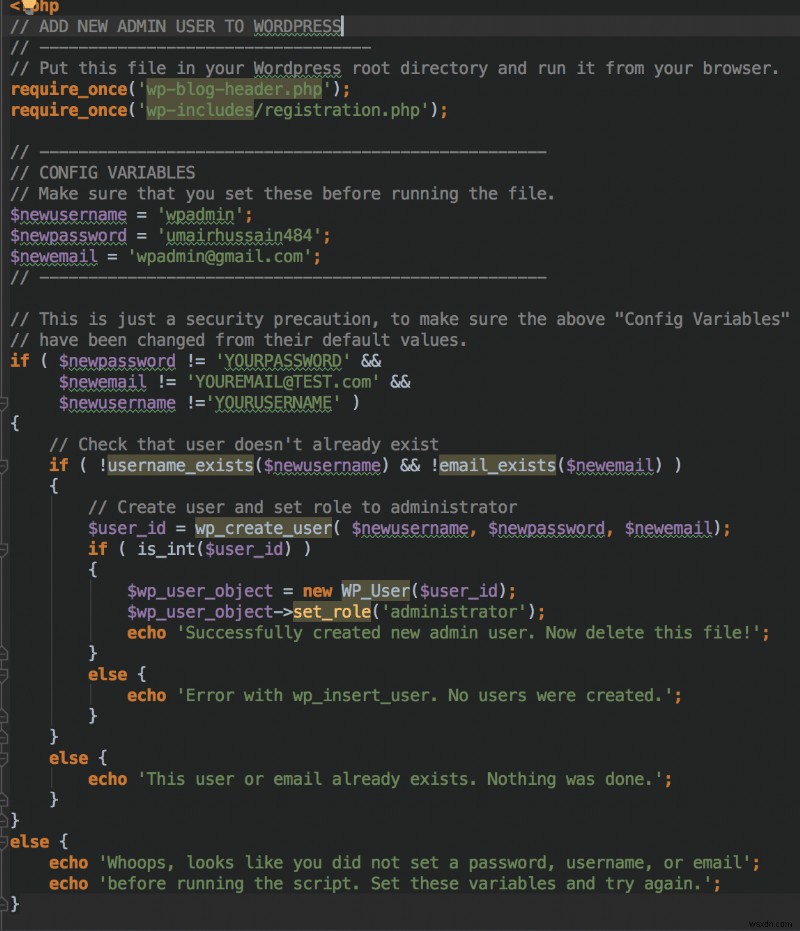

<強い>4.未知の WordPress 管理者を追跡する: 複数の管理者を見つけた場合は、不明な WordPress アカウントを [ユーザー] ページから削除し、WordPress Web サイトに管理者ユーザーを追加するバックドア スクリプトを追跡します。

ユーザーページにアクセスします (wp-admin/users.php?role=administrator ) を WordPress Web サイトで使用して、新しい管理者ユーザーが追加されているかどうかを確認し、見覚えのないアカウントを削除してください。

WordPress バックドア スクリプトを探すことができるようになりました。このスクリプトを実行すると、ハッカーは管理者ロールを持つ新しい WordPress ユーザーを挿入できます。さらに、このバックドアを使用して、ハッカーがいつでも WordPress インストールへのアクセスを取り戻すことができます。そのため、このコードを削除して、Web サイトへのさらなる被害を防ぐことをお勧めします。

<強い>5.アップロード ディレクトリを確認してください: 「アップロード」にあるすべての PHP ファイルを削除する必要があります。 ‘ ディレクトリ。

WordPress プラグインまたはコア自体のセキュリティ上の脆弱性により、ハッカーが悪意のある PHP ファイルを Web サーバーにアップロードできる可能性があります。 Web サイトの /uploads ディレクトリのどこかにファイル拡張子が .php、.php3、.php4、.php5、.py、.asp、.aspx の実行可能ファイルが見つかった場合は、それらを削除してください。

.htaccess を配置することで、このディレクトリで PHP が実行されないようにすることもできます。 /uploads のルート 次のコードを使用:

# Kill PHP Execution

<Files ~ "\.ph(?:p[345]?|t|tml)$">

deny from all

</Files>

<強い>6.マルウェア スキャンは必須です: サーバー上のすべてのファイルに対してマルウェア スキャンを実行することを検討する必要があります。

Web ホスティング ダッシュボードまたは cPanel には、「ウイルス スキャナー」というオプションが必要です。これを実行して、サーバーに存在する可能性のある悪意のあるファイルを特定し、フラグが付けられたファイルを確認して削除することができます。 Astra Security が提供するような、Web サイトの完全なマルウェア スキャンを実行することもできます。

再感染を防ぎ、WP-admin の原因を特定する手順ハッキング

<強い>1.セキュリティ上の脅威を検出してブロックする Web アプリケーション ファイアウォールのインストールを検討してください .

WordPress はセキュリティを念頭に置いて構築されていますが、そのプラグインは多くの場合、あらゆる種類のセキュリティの脅威にさらされています。そのため、そこに潜む何百もの新しい脅威から WordPress Web サイトを積極的に保護することが重要です. Astra などのセキュリティ スイートは、このような攻撃から確実に保護します。

<強い>2. WordPress コア、プラグイン、テーマを定期的に更新する .

ハッカーやサイバー犯罪者は、プラグインやテーマの既知の脆弱性を悪用するツールを作成することがよくあります。そのため、WordPress のコア、プラグイン、およびテーマは、悪用を防ぐために更新を受け取ります。ハッキングを防ぐ最も簡単な方法は、ソフトウェアを最新の状態に保つことです。

<強い>3. WordPress サイトで作成されている管理者アカウントを監視する .

典型的なストア侵害では、ハッカーは自分自身のために管理者ユーザーを作成し、後の段階で WordPress 管理領域またはバックエンドにアクセスできるようにします。このステップに積極的に取り組み、最小権限の原則に従ってください。

<強い>4. WordPress ファイルとデータベースを定期的にバックアップします。

サーバーとデータベース上のすべてのファイルをアーカイブする自動バックアップを構成します。バックアップを外部サーバーに保存することをお勧めします。これにより、ハッキングが発生した場合でもバックアップを取得できます。

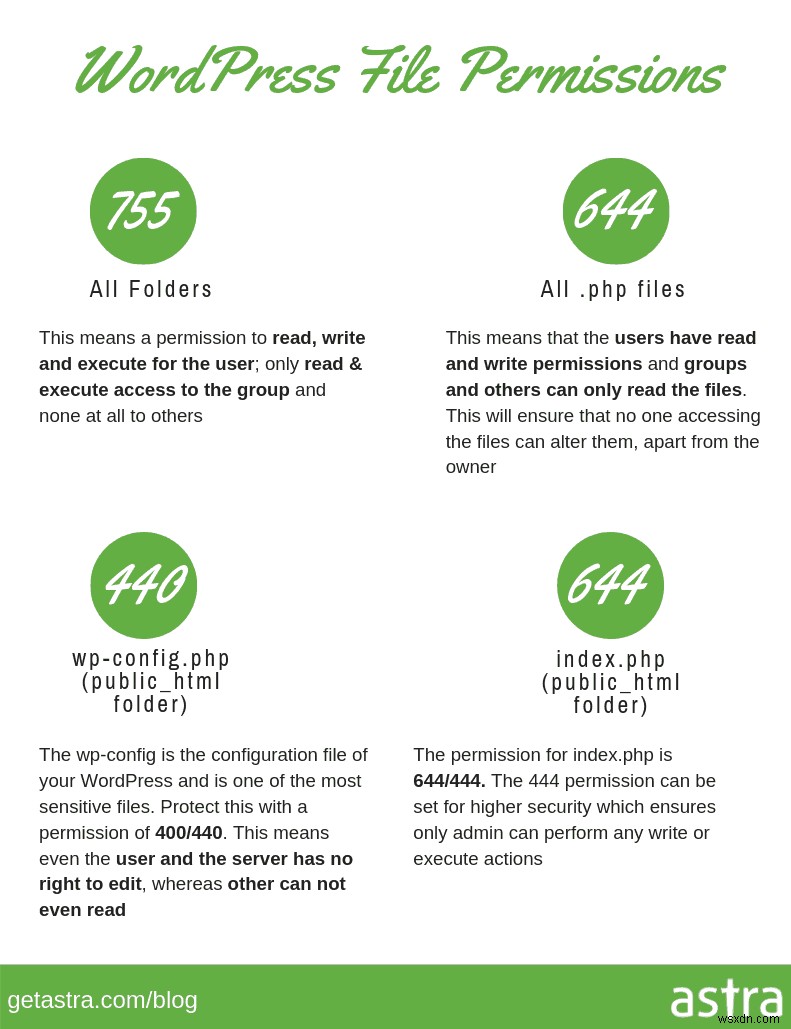

<強い>5.サーバー上のファイルとフォルダーのアクセス許可を更新する .

ファイルのアクセス許可は、誰が読み取り、書き込み、および実行できるかを指定するため、非常に重要です。 WordPress Codex が推奨する一般的なガイドラインによるファイルのアクセス許可は次のとおりです。

- フォルダ – 755

- ファイル – 644

ただし、必要に応じて、コマンド ラインからファイルのアクセス許可を再帰的に変更できます。

ディレクトリの場合:

find /path/to/your/wordpress/install/ -type d -exec chmod 755 {} \;ファイルの場合:

find /path/to/your/wordpress/install/ -type f -exec chmod 644 {} \;

<強い>6.ウェブサイトでのファイル編集を無効にします。

WordPress ダッシュボード内でファイル編集を無効にすることをお勧めします。次の 2 行を wp-config.php ファイルの末尾に追加して、WordPress ダッシュボードによるファイル編集を無効にします:

## Disable Editing in Dashboard

define('DISALLOW_FILE_EDIT', true);

このハッキングは非常に一般的であるため、WordPress サイトを保護する方法について詳細なステップバイステップのビデオを作成しました。この記事をインフォグラフィックとしてダウンロードすることもできます。

Astra Security Suite について

Astra は、ハッカー、インターネットの脅威、ボットと戦う必須の Web セキュリティ スイートです。 WordPress、OpenCart、Magento などの一般的な CMS を実行している Web サイトにプロアクティブなセキュリティを提供します。

-

プラグインに隠された WordPress PHP 実行マルウェアを修正する方法

最近、WP Super Cache、Akismet、Elementor などの一般的な WordPress プラグインによって作成されたものと同様のファイル名と内容を持つ悪意のあるファイルをハッカーが隠しているサイトを発見しました。これらのファイル内のこのコードは、リダイレクト ハッキング、サーバー上での不明なファイルの作成、連絡先ページやニュースレターのスパムの原因となる可能性があり、ホスティング プロバイダーによってサイトが一時停止される可能性さえあります。プラグインに隠されたこのマルウェアとその削除方法について詳しく知りたい場合は、読み進めてください。 WP Super Cache Pl

-

Windows 10 でキャッシュ マネージャー エラーを修正する方法

起動時にブルー スクリーン エラーで立ち往生していますか?まあ、それは非常に一般的です。ブルー スクリーン オブ デス (BSOD) エラーは、システム ドライバーの破損、ハードウェアの誤動作、メモリの障害、コンポーネントの過熱、およびその他の多くの問題を含むさまざまな理由により、デバイスで発生する可能性があります。 Cache Manager エラーは、起動時にブルー スクリーンにも表示されます。幸いなことに、いくつかの回避策に従うことで、この問題を簡単に回避できます: この投稿では、Windows の設定を微調整することで、Windows 10 のキャッシュ マネージャー エラーを修