ダーティカウの脆弱性:安全を確保するために知っておくべきことすべて

2016年後半に発見されたDirtyCOWは、すべてのLinuxベースのシステムに影響を与えるコンピューターセキュリティの脆弱性です。驚くべきことに、このカーネルレベルの欠陥は、2007年からLinuxカーネルに存在していましたが、2016年にのみ発見され、悪用されました。

今日は、この脆弱性とは何か、それが影響を与えるシステム、そしてどのように自分自身を守ることができるかを見ていきます。

ダーティカウの脆弱性とは何ですか?

ダーティCOWの脆弱性は、特権昇格のエクスプロイトの一種です。これは、基本的に、Linuxベースのシステムでrootユーザーアクセスを取得するために使用できることを意味します。セキュリティの専門家は、このような種類のエクスプロイトは珍しいことではないと主張していますが、そのエクスプロイトの性質と、11年以上前から存在しているという事実はかなり気になります。

実際、Linus Torvaldsは、2007年に発見したことを認めましたが、「理論上の悪用」と見なして無視しました。

ダーティCOWの名前は、カーネルのメモリ管理システムのコピーオンライト(COW)メカニズムに由来しています。悪意のあるプログラムは、ファイルの読み取り専用マッピングを書き込み可能なマッピングに変えるために競合状態を設定する可能性があります。したがって、恵まれないユーザーはこの欠陥を利用して、システムでの特権を高めることができます。

root権限を取得することにより、悪意のあるプログラムはシステムへの無制限のアクセスを取得します。そこから、システムファイルの変更、キーロガーの展開、デバイスに保存されている個人データへのアクセスなどを行うことができます。

影響を受けるシステムは何ですか?

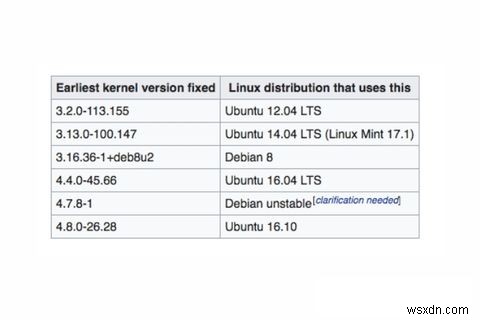

ダーティCOWの脆弱性は、2007年にリリースされたバージョン2.6.22以降のLinuxカーネルのすべてのバージョンに影響を及ぼします。ウィキペディアによると、この脆弱性はカーネルバージョン4.8.3、4.7.9、4.4.26以降でパッチが適用されています。パッチは最初は2016年にリリースされましたが、問題に完全に対処していなかったため、後続のパッチが2017年11月にリリースされました。

現在のカーネルバージョン番号を確認するには、Linuxベースのシステムで次のコマンドを使用できます。

uname - rUbuntu、Debian、ArchLinuxなどの主要なLinuxディストリビューションはすべて、適切な修正をリリースしています。したがって、まだ更新していない場合は、Linuxカーネルを更新してください。

現在、ほとんどのシステムにパッチが適用されているため、リスクは軽減されますね。正確ではありません。

主流のシステムのほとんどにパッチが適用されていますが、他にも脆弱なLinuxベースの組み込みデバイスがいくつかあります。これらの組み込みデバイスのほとんど、特に安価なデバイスは、メーカーからアップデートを受け取ることはありません。残念ながら、それについてできることはあまりありません。

したがって、信頼できるアフターサポートを提供する信頼できるソースからモノのインターネット(IoT)デバイスを購入することは非常に重要です。

AndroidはLinuxカーネルに基づいているため、Androidデバイスの大部分も影響を受けます。

ダーティCOWがAndroidデバイスに与える影響

ZNIUは、DirtyCOWの脆弱性に基づくAndroid向けの最初のマルウェアです。これは、Android7.0NougatまでのAndroidデバイスをルート化するために利用できます。脆弱性自体はAndroidのすべてのバージョンに影響しますが、ZNIUは特にARM /X8664ビットアーキテクチャを備えたAndroidデバイスに影響します。

トレンドマイクロのレポートによると、2017年9月現在、ZNIUを搭載した30万を超える悪意のあるアプリが野生で発見されています。中国、インド、日本など50か国のユーザーが影響を受けています。これらのアプリのほとんどは、アダルトアプリやゲームに変装しています。

ZNIUAndroidマルウェアのしくみ

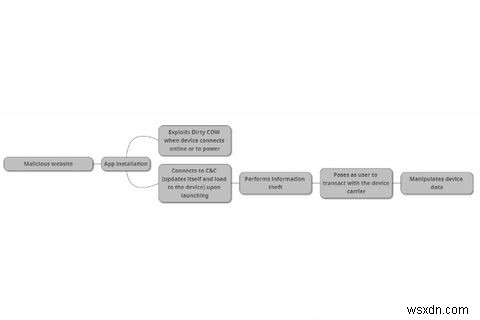

ZNIUの影響を受けるアプリは、悪意のあるWebサイトではソフトポルノアプリとして表示されることが多く、ユーザーはだまされてダウンロードします。 Androidを使用するとアプリのサイドローディングが簡単になるため、多くの初心者ユーザーがこの罠に陥ってダウンロードします。

感染したアプリが起動されると、コマンドアンドコントロール(C&C)サーバーと通信します。次に、Dirty COWの脆弱性を悪用して、スーパーユーザーのアクセス許可を付与します。この脆弱性をリモートで悪用することはできませんが、悪意のあるアプリはバックドアを仕掛け、将来的にリモートコントロール攻撃を実行する可能性があります。

アプリがルートアクセスを取得すると、キャリア情報を収集してサーバーに送り返します。次に、SMSベースの支払いサービスを介してキャリアとのトランザクションを実行します。その後、運送業者の支払いサービスを通じてお金を集めます。トレンドマイクロの研究者は、支払いは中国に拠点を置くダミー会社に向けられていると主張しています。

ターゲットが中国以外に拠点を置いている場合、通信事業者とこれらのマイクロトランザクションを実行することはできませんが、他の悪意のあるアプリをインストールするためのバックドアを設置します。

このマルウェアの興味深い点は、月に3ドル程度のマイクロトランザクションを実行して、気付かれることはないということです。また、トランザクションの完了後にすべてのメッセージを削除するのも賢いので、検出が難しくなります。

ZNIUから身を守る方法

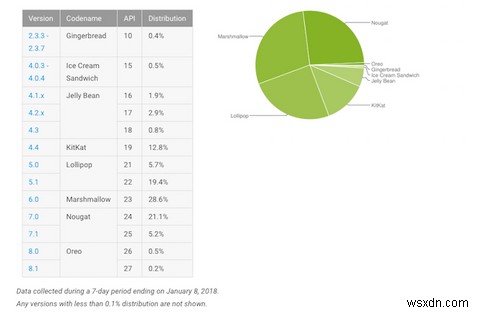

Googleはこの問題に迅速に対処し、この問題を修正するためのパッチを2016年12月にリリースしました。ただし、このパッチはAndroid4.4KitKat以降を実行しているデバイスで機能しました。

2018年1月の時点で、デバイスの約6%がまだ4.4KitKat未満のAndroidバージョンを実行しています。

これはそれほど多くないように聞こえるかもしれませんが、それでもかなりの数の人々を危険にさらします。

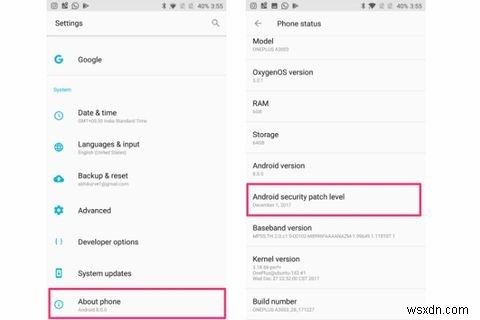

デバイスでAndroid4.4KitKat以降が実行されている場合は、最新のセキュリティパッチがインストールされていることを確認してください。これを確認するには、[設定]>[端末情報]を開きます 。一番下までスクロールして、Androidセキュリティパッチレベルを確認します 。

インストールされているセキュリティパッチが2016年12月よりも新しい場合は、この脆弱性から保護する必要があります。

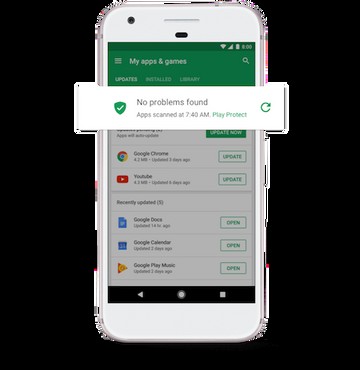

Googleはまた、Google Playプロテクトが影響を受けるアプリをスキャンし、安全を確保できることを確認しました。ただし、Google Playプロテクトでは、デバイスがGoogleアプリで正しく動作することが認定されている必要があることに注意してください。メーカーは、互換性テストに合格した後にのみ、GooglePlayプロテクトなどの独自のアプリを含めることができます。幸いなことに、ほとんどの主要メーカーはGoogle認定を受けています。したがって、本当に安価なノックオフAndroidデバイスを入手しない限り、心配する必要はほとんどありません。

Androidのウイルス対策アプリは、このような許可の高い攻撃を検出できますが、それを防ぐことはできません。ウイルス対策アプリは、盗難防止などの他の機能に役立つ場合がありますが、この場合は確かにあまり使用されません。

最後の予防策として、不明なソースからアプリをインストールする場合は注意が必要です。 Android 8.0 Oreoを使用すると、不明なソースからのアプリのインストールが少し安全になりますが、それでも注意して続行する必要があります。

安全を確保する:重要なポイント

DirtyCOWの脆弱性が多数のシステムに影響を与えることは周知の事実です。ありがたいことに、企業は状況をダメージコントロールするために迅速に行動を起こしました。 Ubuntu、Debian、Arch-LinuxなどのLinuxベースのシステムのほとんどにパッチが適用されています。 Googleは、Androidで影響を受けるアプリをスキャンするためにPlayProtectを導入しました。

残念ながら、影響を受けるLinuxカーネルで組み込みシステムを実行しているかなりの数のユーザーは、おそらくセキュリティ更新プログラムを受け取らないため、危険にさらされます。安価なノックオフAndroidデバイスを販売するメーカーは、Google認定を受けていないため、購入者を危険にさらします。このような購入者は、Androidバージョンのアップデートはもちろん、セキュリティアップデートも受け取りません。

したがって、そのようなメーカーからのデバイスの購入をスキップすることが非常に重要です。あなたがたまたまそれを所有しているなら、それはすぐにそれを無視する時です。ここにあなたのポケットに穴を燃やさない最高のAndroid携帯電話のいくつかがあります。私たちの残りの部分は、更新を迅速にインストールし、インターネット上で安全を維持するために私たちの常識を使用することを確認する必要があります。

LinuxシステムがDirtyCOWの脆弱性またはZNIUマルウェアの影響を受けたことはありますか?セキュリティアップデートをすぐにインストールしますか?以下のコメントで私たちとあなたの考えを共有してください。

-

Android 10:知っておくべきことすべて

Android は最新バージョンの Android 10 を公式にリリースし、Google Pixel スマートフォンにインストールできるようになりました。今回の更新により、Android ユーザーはダーク テーマを利用できるようになりました。リリースの数日前に、Google がこれまで各バージョンに使用していたデザート固有名の単調さをついに打ち破ると噂されました. 遅かれ早かれ、Google は、これらのデザートの名前についていくのが難しいというフィードバックに気付いたか、それに対応したかもしれません。また、グローバル コミュニティの人々が理解するのが難しい場合もあります。 それでは、A

-

Wi-Fi 6:知っておくべきことすべて!

今年は技術的なサプライズがたくさん待っています! Wi-Fi 6 もその 1 つです。はい、そうです。 2019 年に目にする 1 つのゲーム チェンジャー ワイヤレス標準である次世代の Wi-Fi に備えましょう。テクノロジーやガジェットの傾向がますます強くなっているため、Wi-Fi 6 の登場は確かに 1 つの良いニュースになります。特に混雑したエリアでは、速度とパフォーマンスが向上します。そのため、Wi-Fi 6 は 802.11ax としても知られる最新の Wi-Fi 標準であり、今年リリースされる予定です。 情報筋によると、Wi-Fi 6 がリリースされると、これらの数値がデバイス