WordPress バックドア ハッキング:症状、発見、修正

WordPress バックドアとは?

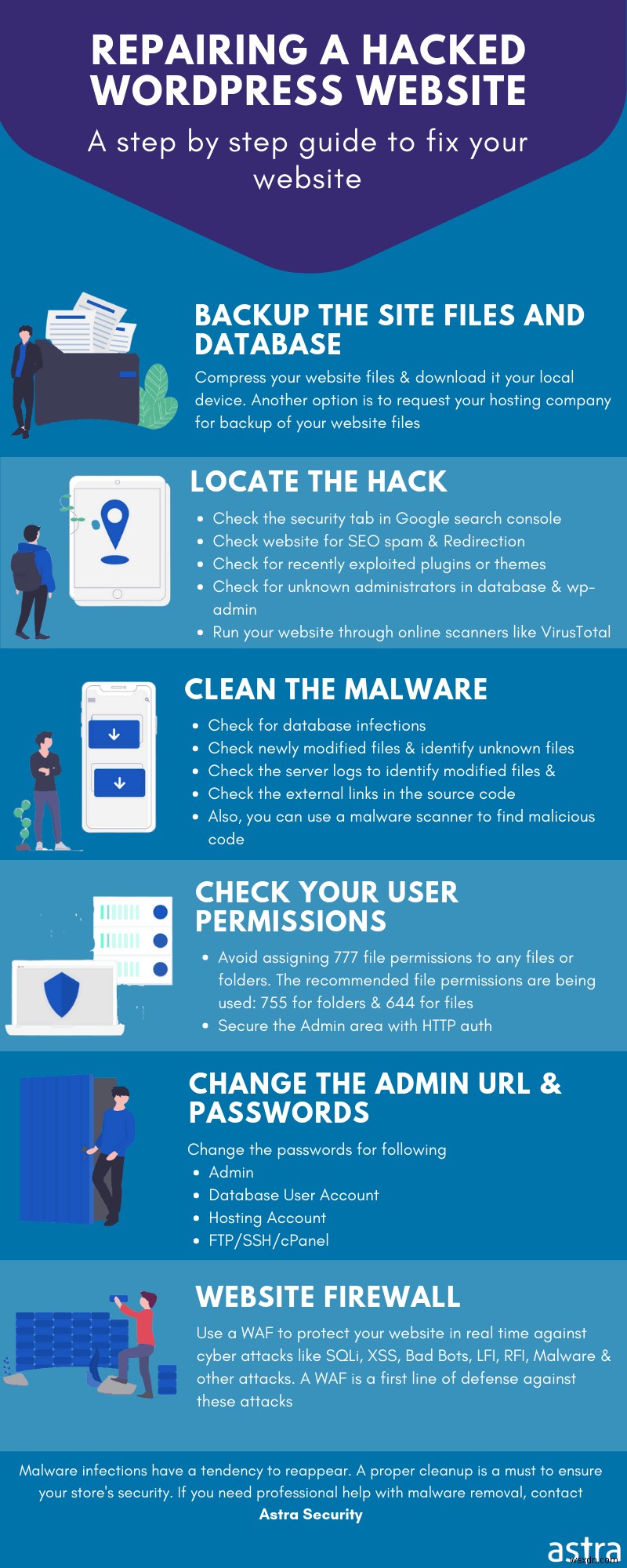

毎年何千もの WordPress サイトが感染しており、その数は増え続けています。これらのハッキングされた Web サイトは、詐欺やスパムの拡散に使用されます。多くの場合、所有者と開発者は感染に気づいていません。感染は持続する場合と持続しない場合があります。そのため、WordPress のバックドアはその永続性を維持するのに役立ちます。 WordPress バックドア 攻撃者がサーバーへの永続的な不正アクセスを許可するコードです。これは多くの場合、どこかに隠された悪意のあるファイルです。または、感染したプラグインである場合もあります。新しい WordPress バックドア ハッキングの亜種が毎月発見されています。

ハッカーは依然として WordPress のバックドアを挿入しようとしています。何年にもわたって、感染を広めるために使用されるプラグインがいくつかありました。したがって、脅威はどこからでも来る可能性があります。後で WordPress バックドアを削除するには、時間とリソースを大量に消費するプロセスになる可能性があります。ただし、予防措置を講じることで被害を抑えることができます。安全な WordPress サイトは、攻撃を防げなくても遅らせることができます。このブログでは、WordPress のバックドアを見つけて修正する方法について詳しく説明します。

関連ガイド – 完全な WordPress セキュリティ ステップバイステップ ガイド (ハッキングのリスクを 90% 削減)

WordPress のバックドア ハッキングにつながるものは?

WordPress サイトのセットアップは比較的快適です。しかし、いくつかの欠陥が WordPress のバックドアへの道を開く可能性があります。したがって、簡単にするために、最初の数個に減らすことができます。これらは:

- プラグインやテーマのバグが原因である場合もあります。

- サイトのログイン情報が脆弱であるか、デフォルトである可能性があります。

- ファイルのアクセス許可が低く、機密ファイルが公開されている可能性があります。

- ファイアウォールやあらゆる種類のセキュリティ ソリューションを使用しないでください。

- インストールが古くなっている可能性があります。

- 感染したサーバーを他の Web サイトと共有する。サービス プロバイダにサブネットを問い合わせてください。

WordPress バックドアの発見

テーマ内の WordPress バックドアの特定

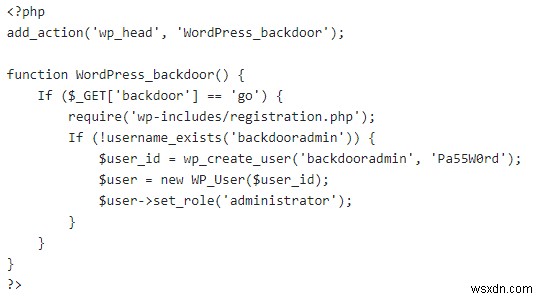

非アクティブなテーマは、WordPress のバックドアを隠すのに最適な場所です。ハッカーはこの事実を認識しており、サイトでそのようなテーマを探すことがよくあります。その理由は、非アクティブであるため、そこをチェックする可能性が低いためです. WP Themes には functions.php という重要なファイルが含まれています .このファイルは、ネイティブ PHP、WordPress、およびその他の関数の呼び出しを担当します。つまり、簡単に言えば、あらゆるタイプの操作を実行するために使用できます。多くの場合、攻撃者はこのファイルを挿入して WordPress バックドアを取得しようとします。そのような例を下の画像に示します。

これはファイル functions.php の悪意のあるコードです .攻撃者が URL にアクセスするとトリガーされます。 www.yoursite.com/wp-includes/registration.php したがって、この関数は

id: backdooradmin

password: Pa55W0rd.

そのため、ユーザーを削除しても、この URL にアクセスすることでユーザーを再作成できます。これは、WordPress のバックドアの典型的な例です。ただし、このコードは、最初にサーバーにアクセスすることによってのみ挿入できます。開いている FTP ポートまたはその他の欠陥である可能性があります。

WordPress のバックドアが心配ですか?チャット ウィジェットに関するメッセージをお送りください。修正のお手伝いをさせていただきます。今すぐ WordPress サイトを保護してください。

プラグインで WordPress バックドアを見つける

WordPress のバックドア ハッキングは、バグのあるプラグインが原因であることがよくあります。何年にもわたって、いくつかのプラグインにバグが見つかっています。今年の最新版は Contact Form 7 でした。このプラグインには 500 万人以上のアクティブ ユーザーがいます。一方で、このバグは権限のエスカレーションにつながりました。プラグイン ファイルが変更されると、ダッシュボードに表示されない場合があります。ただし、FTP 検索でそのようなファイルが明らかになる場合があります。また、正当に見えるように、バックドア ファイルはヘルパー ファイルと呼ばれます。プラグインにバックドアが存在する理由は次のとおりです:

- 未使用のプラグインは感染しやすくなります。バックドアを長期間隠すことができるからです。

- 信頼性が低く人気のないプラグインは、多くの場合、不適切にコーディングされています。したがって、WordPress のバックドア ハッキングの可能性が高くなります。

- 廃止されたプラグインは標的にされる可能性が高くなります。多くの人がまだ更新せずに実行しているからです。

- これらのバグのあるプラグインは、他のコア ファイルの変更に役立ちます。

したがって、未知のプラグインを検索します。未使用のプラグインをすべてクリーンアップしてください!

インストール ファイル内の WordPress バックドアの場所

メイン ファイルの変更は、プラグインの感染後に発生します。ベース ファイルに許可されていないコードが含まれているか、新しいファイルが表示される可能性があります。時々、バックドアは次のように意味不明に見えることがあります:

$t43="l/T6\\:aAcNLn#?rP}1\rG_ -s`SZ\$58t\n7E{.*]ixy3h,COKR2dW[0!U\tuQIHf4bYm>wFz<admin@wsxdn.com&(BjX'~|ge%p+oMJv^);\"k9";

$GLOBALS['ofmhl60'] = ${$t43[20].$t43

このコードは、既知の技術を使用して難読化されています。したがって、人間のユーザーが読むのはより困難です。したがって、この魚のようなコードに注意し、それを含むファイルを削除してください。バックドアが xml.php のような正当なファイルとして表示される場合もあります。 、 media.php 、 plugin.php 等したがって、正当に見えてもファイルをスキップしないでください。さらに、コードを読みにくくする手法は他にもあります。

も検索 le mot-clé FilesMan dans vos fichiers. Par exemple, c’est le vidage de la tristement célèbre Filesman:02 . Cette porte dérobée est difficile à détecter et n’est pas visible dans les journaux. Il est utilisé pour voler des mots de passe et d’autres détails.

<?php $auth_pass = ""; $color = "#df5"; $default_action = "FilesMan"; $default_charset = "Windows-1251"; preg_replace("/.*/e","x65x76x61x6Cx28x67x7Ax69x6Ex66x6Cx61x74x65x28x62x61x73x65x36x34x5Fx64x65x63x6Fx64x65x28'7b1tVxs50jD8OXvO9R9Er3fanhhjm2Q2Y7ADIZCQSSAD5GUC3N623bZ7aLs93W0Mk+W/31Wll5b6xZhkdq/7OedhJtDdKpVKUkkqlapK3rDM1tzJLL4tl7qn+ycf90/O7ddnZ++7H+Ctu/t..NRCty4s8Uh1VQKxLg+xQC0T93+IV4sxw/c08okR1wKtoyadLX6Dl6tDg3WxVxFoHhkj6Yn/xc='x29x29x29x3B","."); ?>

Par exemple, le code de la 6e ligne est au format hexadécimal. Lors de la conversion , il ressemblerait à quelque chose comme:preg_replace("/.*/e","eval(gzinfla\ . Il existe des outils disponibles en ligne pour décoder les caractères hexadécimaux. Utilise les! De plus, l’attaquant peut masquer le code à l’aide du codage base64. Alors, traitez-le de la même manière. Ici le mot FilesMan – clé est présent dans la 4ème ligne. Ces variantes de cette infection ont ce mot-clé. Parfois, il est possible que le code altère des fichiers sensibles comme .htaccess . Assurez-vous donc de bien les regarder!

Comment réparer le hack de porte dérobée WordPress?

Comparaison de la somme de contrôle

La première étape consiste à comparer les sommes de contrôle. Il s’agit d’une détermination heuristique de l’intégrité des fichiers. Une inspection manuelle peut être effectuée. De plus, des outils automatiques sont disponibles gratuitement à cet effet. Non seulement pour les fichiers principaux, mais des sommes de contrôle sont également disponibles pour les plugins et les thèmes. De plus, vous pouvez maintenir une liste noire personnelle. Cela peut être fait en utilisant des listes disponibles dans le domaine public. Une fois que les sommes de contrôle ne correspondent pas, procédez manuellement pour supprimer les portes dérobées WordPress.

Besoin d’une aide professionnelle pour supprimer WordPress Backdoors? Envoyez-nous un message sur le widget de chat et nous serons heureux de vous aider. Réparer mon site WordPress maintenant .

Intégrité des fichiers de base

Deuxièmement, après que les fichiers affichent différentes valeurs de somme de contrôle, inspectez-les manuellement. Il est très probable que le piratage de porte dérobée WordPress aurait altéré des fichiers. Ainsi, l’intégrité des fichiers d’installation peut être vérifiée. Commencez par télécharger une nouvelle copie de WordPress.

$ mkdir WordPress

$ cd WordPress

Cette commande a créé un répertoire nommé WordPress et basculé vers celui-ci.

$ wget https://github.com/WordPress/WordPress/archive/4.9.8.zip

$ tar -zxvf 4.9.8.zip

Téléchargez maintenant la dernière version de WordPress (4.9.8 dans ce cas) en utilisant la première ligne de code. La deuxième ligne l’extrait ensuite. Après avoir terminé ces tâches, vient l’étape critique. $ diff -r path/to/your/file.php /Wordpress/wp-cron.php . Ce code compare la différence entre les deux fichiers. Étant donné que la porte dérobée WordPress aurait modifié vos fichiers, cela affichera les modifications. Cependant, quelques fichiers sont dynamiques comme le xmlrpc.php . Ce fichier aide les utilisateurs et les services à interagir avec le site via RPC. Les pirates le savent et essaient souvent de cacher la porte dérobée ici. Vérifiez donc soigneusement pour trouver et supprimer les portes dérobées WordPress.

Encodages

Parfois, les fichiers peuvent être modifiés mais peuvent vous être illisibles. Ensuite, vous pouvez commencer le nettoyage du hack de porte dérobée WordPress en recherchant des encodages base64 . C’est là que la grep commande peut faire des merveilles. Utilisez la commande suivante:

find . -name "*.php" -exec grep "base64"'{}'\; -print &> output.txt

Cette commande listera soigneusement toutes les détections base64 dans output.txt. À partir de là, vous pouvez le décoder en texte clair à l’aide d’ outils en ligne . Aussi, si vous souhaitez rechercher dans des fichiers autres que .php simplement remplacer le mot *.php dans le code. De plus, le code malveillant pourrait également être au format hexadécimal. Vous pouvez donc utiliser grep -Pr "[\x01\x02\x03]" . Pour d’autres encodages similaires, répétez cette étape. Supprimez ces fichiers ou lignes de code malveillant pour supprimer les portes dérobées WordPress.

Utilisation des journaux du serveur

Les journaux du serveur peuvent aider à supprimer les portes dérobées WordPress. Tout d’abord, vous devez voir quels fichiers ont été modifiés après une date spécifique. Parcourez également les journaux FTP pour voir les adresses IP utilisées pour vous connecter à votre serveur. Gardez un onglet sur les fichiers récemment modifiés. Recherchez également le dossier d’images. Personne ne s’attend à ce que les exécutables soient présents dans les dossiers d’images. En outre, le dossier d’image peut être accessible en écriture. C’est pourquoi les pirates adorent s’y cacher. Assurez-vous également que les autorisations sont appropriées pour les fichiers sensibles. Définissez ainsi vos autorisations de fichier sur 444 (r–r–r–) ou peut-être 440 (r–r—–) . Voir spécifiquement pour toute modification dans le dossier images.

Mise à jour et sauvegarde

L’importance de la mise à jour de votre site Web WordPress a été soulignée à maintes reprises. Une installation obsolète est aussi bonne qu’une installation infectée.

Si vous ne parvenez pas à retracer la cause du piratage de la porte dérobée WordPress, restaurez-le à partir de la sauvegarde, uniquement après avoir pris la sauvegarde du site actuel, puis comparez les deux.

Si vous n’avez pas de sauvegarde existante et que vous souhaitez remplacer les fichiers WordPress principaux par les nouveaux. Pour cela, vous devez mettre à jour votre site Web WordPress manuellement après avoir effectué la sauvegarde du site actuel.

De plus, si une vulnérabilité est signalée avec les plugins que vous utilisez, il est recommandé de les mettre à jour immédiatement. Si le patch prend trop de temps, remplacez-le par les alternatives. Il est recommandé de rester à jour avec les blogs officiels pour obtenir les correctifs au plus tôt.

Utilisez WordPress Backdoor Scanner

Les humains sont sujets aux erreurs. L’inspection manuelle est fastidieuse et sujette à des erreurs. Cela peut provoquer le piratage de la porte dérobée de WordPress. La solution est donc l’automatisation. Il existe aujourd’hui des outils assez avancés sur le marché. Ces scanners peuvent détecter et supprimer les backdoors WordPress. Un tel est le nettoyeur de logiciels malveillants Astra . Non seulement il nettoiera votre site Web, mais il le protégera contre de futures infections. Son prix est raisonnable et vous donne une vue complète. Cela économiserait vos précieuses ressources et votre temps!

-

WordPress リダイレクト ハック – WordPress のスパム リダイレクトを修正

あなたの WordPress Web サイトはユーザーを未知の安全でないサイトにリダイレクトしていますか?もしそうなら、あなたのウェブサイトがハッキングされる可能性があります。 ハッキングされたリダイレクト WordPress のような攻撃 マルウェアが訪問者を特定の Web サイトからスパム Web サイト、フィッシング ページ、またはハッカーが制御するドメインにリダイレクトする場合は、非常に一般的です。 最近、多くの WordPress ウェブサイトが悪意のあるドメインにリダイレクトされていることに気付きました。 攻撃者は、さまざまな手段と感染源を通じてこれを達成します。この記事では、原

-

WordPress バックドア ハッキング:症状、Forschung および Korrektur

WordPress バックドアでしたか? Jedes Jahr werden Tausende von WordPress-Sites infiziert und die Anzahl steigt.ウェブサイトを閲覧している場合は、ウェブサイトを閲覧してください。多くの場合、Eigentümer und Entwickler der Infektion nicht bewusst. Die Infektion cann persist sein oder nicht. WordPress-Hintertür を使用してください。 Eine WordPress-Hintertür ist