WordPress データベースを保護するには?

WordPress データベースを効率的に保護するには、WordPress がデータベースを使用する方法、ハッカーによって頻繁に悪用されるデータベースの脆弱性、およびこれらの脆弱性を回避する方法を知っておく必要があります。

WordPress はデータベースをどのように使用しますか?

WordPress はスクリプト言語として PHP を使用し (データベースからデータを保存および取得するため)、MySQL はデータベース管理に使用され、PHP マークアップ内の SQL クエリを使用します。たとえば、WordPress を利用したビジネス Web サイトにログインした場合、実際にログインし、ユーザー ID を抽出して検証し、正しいプロファイル データがフロントエンドに表示されるようにするのは SQL です。

PHP と SQL は連携して動作します。これは、WordPress が動的なコンテンツベースのエクスペリエンスをユーザーに提供するのに役立ちます。管理者、編集者、購読者など、特定のユーザーに固有のコンテンツをカスタマイズできます。

プラグインとテーマも WordPress データベースを使用してデータを保存します。 PHP マークアップ内で SQL を使用して、データベースにクエリを実行し、コンテンツを動的に出力します。 WP-DB Manager などの他のプラグインを使用して、データベースを簡単に管理できます。

関連記事:時間を節約するための WordPress 設定の 15 のコツ

WordPress データベースを保護する方法

WordPress データベースは、投稿、ページ、コメント、タグ、ユーザー、カテゴリ、カスタム フィールド、その他のサイト オプションなど、Web サイトに関するすべての情報を格納する WordPress Web サイトの頭脳です。これにより、悪意のあるアクターにとって格好の標的となります。スパマーやハッカーは、SQL インジェクションのために自動化されたコードを実行します。 WordPress データベースを保護する方法は次のとおりです。

関連記事:WordPress のセキュリティに関する 25 のベスト プラクティス

1.管理者ユーザー名の変更

他のすべての CMS と同様に、WordPress にもデフォルトの管理者ログインがあります。デフォルトの管理者ログインを変更しないと、悪意のあるアクターが Web サイトやデータベースに不正にアクセスするのが容易になります。

WordPress のデフォルトのユーザー名は admin です .まだ変更していない場合は、今すぐ変更してください。

admin から変更されます anything.

UPDATE {database_prefix}users SET user_login='anything' WHERE user_login='admin';まで grant_super_admin() を使用できます スーパー管理者アクセスとスーパー管理者権限を付与する機能2.管理者IDの変更

WordPress では、デフォルトの管理者名は admin です デフォルトの管理者ユーザー ID は 1 です。多くの SQL インジェクション攻撃がこれを悪用しています。そのため、WordPress データベースを保護するために、これをできるだけ早く変更する必要があります。管理ユーザー ID を変更するには、

UPDATE wp_users SET ID = 2807 WHERE ID = 1;UPDATE wp_posts SET post_author = 2807 WHERE post_author = 1;UPDATE wp_comments SET user_id = 2807 WHERE user_id = 1;UPDATE wp_usermeta SET user_id = 2807 WHERE user_id = 1;ALTER TABLE wp_users AUTO_INCREMENT = 2808

ヒント: 変更を加える前に、バックアップを作成することを強くお勧めします。また、各変更後に Web サイトの動作を確認して、変更が他のサイト機能を妨げていないことを確認してください。

3. WordPress マルチサイトの場合、ネットワークのサイトごとに数行を複製する必要があります。 このように:

UPDATE wp_2_posts SET post_author = 5487 WHERE post_author = 1;UPDATE wp_2_comments SET user_id = 5487 WHERE user_id = 1;

PHP と $wpdb. を使用して、ループ内でクエリを実行することもできます。

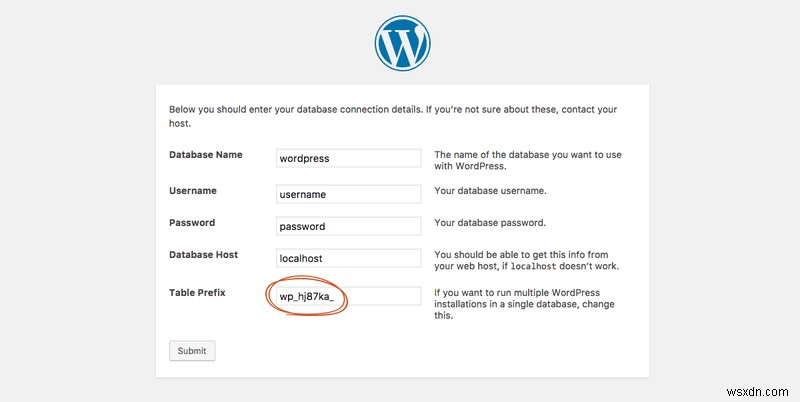

3.データベースの接頭辞を変更

デフォルトの WordPress データベースのプレフィックスは wp_ です .安全な WordPress データベースのために、WordPress のインストール プロセス自体でデフォルトのプレフィックスを変更することを強くお勧めします。

まだ行っていない場合は、今すぐ行ってください。次の手順に従ってください:

<オール>$table_prefix = 'wp_ga2807_'; RENAME TABLE wp_comments TO wp_ga2807_comments; RENAME TABLE wp_commentmeta TO wp_ga2807_commentmeta; RENAME TABLE wp_links TO wp_ga2807_links; RENAME TABLE wp_options TO wp_ga2807_options; RENAME TABLE wp_postmeta TO wp_ga2807_postmeta; RENAME TABLE wp_posts TO wp_ga2807_posts; RENAME TABLE wp_terms TO wp_ga2807_terms; RENAME TABLE wp_termmeta TO wp_ga2807_termmeta; RENAME TABLE wp_term_relationships TO wp_ga2807_term_relationships; RENAME TABLE wp_term_taxonomy TO wp_ga2807_term_taxonomy; RENAME TABLE wp_usermeta TO wp_ga2807_usermeta; RENAME TABLE wp_users TO wp_ga2807_users; wp_ のすべてのインスタンスを置き換えます wp_ga2807_usermeta で と wp_ga2807_options (以前の wp_usermeta と wp_options それぞれのテーブル)。 UPDATE wp_ga2807_options SET option_name = REPLACE(option_name, 'wp_', 'wp_ga2807_') WHERE option_name LIKE 'wp_%'; UPDATE wp_ga2807_usermeta SET meta_key = REPLACE(meta_key, 'wp_', 'wp_ga2807_') WHERE meta_key LIKE 'wp_%'; RENAME TABLE wp_woocommerce_api_keys TO wp_ga2807_woocommerce_api_keys; RENAME TABLE wp_woocommerce_attribute_taxonomies TO wp_ga2807_woocommerce_attribute_taxonomies; RENAME TABLE wp_woocommerce_downloadable_product_permissions TO wp_ga2807_woocommerce_downloadable_product_permissions; RENAME TABLE wp_woocommerce_order_itemmeta TO wp_ga2807_woocommerce_order_itemmeta; RENAME TABLE wp_woocommerce_order_items TO wp_ga2807_woocommerce_order_items; RENAME TABLE wp_woocommerce_payment_tokenmeta TO wp_ga2807_woocommerce_payment_tokenmeta; RENAME TABLE wp_woocommerce_payment_tokens TO wp_ga2807_woocommerce_payment_tokens; RENAME TABLE wp_woocommerce_sessions TO wp_ga2807_woocommerce_sessions; 注:プラグインを使用してデータベース プレフィックスを変更することもできます。 「Change Table Prefix」は、このための便利なプラグインです。

4.厳格なデータベース ユーザー権限

厳格なユーザー権限により、WordPress データベースの安全性が向上します。 wp-config.php で指定された MySQL ユーザー ファイルには厳密な権限が必要です。インストール中、データベース ユーザーは必要なテーブルとオブジェクトを設定するためのすべての権限を持っていますが、これは一時的な手段である必要があります。インストール後、MySQL ユーザーには DATA READ および DATA WRITE 権限のみが必要です。

5.バックアップを作成

ウェブサイトやデータベースに変更を加える前に、バックアップを作成してください。繰り返します、バックアップを作成してください!定期的なバックアップを作成しておくと、感染した場合に非常に役立ちます。バックアップを復元し、感染したファイルを削除するだけです。

しかし、バックアップが復元されたとしても、攻撃者が悪用した脆弱性は未解決のままです。 Astra の脆弱性評価と侵入テストにサインアップして、Web サイトに隠れているすべてのバックドアとセキュリティの脆弱性を明らかにすることができます。

6.カスタム テーブルの削除

サイトから Web サイトの拡張機能を削除した後、データベースからカスタム テーブルを削除することをお勧めします。そうしないと、生涯にわたってデータベースに未使用のテーブルが大量に蓄積されます。一部のプラグインには、アンインストール時に Web サイトとデータベースからすべてのデータを自動削除するオプションが付属しています。

注:カスタム テーブルを削除すると元に戻せないため、確実に再インストールしないプラグインのテーブルのみを削除してください。

関連記事:誰もが犯しがちな WordPress の 7 つの間違い

結論

すべての正しい対策を講じたとしても、100% のセキュリティを保証することはできません。ハッカーは、Web サイトやデータベースにアクセスする新しい方法を見つけています。何よりもファイアウォールをインストールすることは、今後の脅威の要求から WordPress を守るための最良の方法です。 Astra のファイアウォールが Web サイトのセキュリティを管理することで、ビジネスの成長に集中することができます。

この記事は役に立ちましたか? Facebook、Twitter、LinkedIn で友達と共有してください。

-

WP-Config.php ファイルを保護する方法

ハッカーの考え方から考えてみてください。何千もの Web サイトで使用されているプラットフォームに侵入したり、複数の Web サイトでプラットフォームを総当たり攻撃したりしませんか? WP-Scanner などのツールをオープンソースで利用できるようになったことで、アマチュアのスクリプト初心者でさえ、プロの WordPress Web サイトに侵入し、悪夢のような体験を引き起こす可能性があります。また、wp-config.php あなたのウェブサイトを作ったり壊したりすることができるワンストップファイルです.妥協させますか? wp 構成ファイルを保護するための手順を学びます WordP

-

WordPress Javascript マルウェアの削除方法

WordPress JavaScript マルウェアの削除を始める前に JavaScript の概要と、WordPress Web サイトにおける JavaScript の役割について説明します。 Web テクノロジとしての JavaScript が、World Wide Web 上のすべての Web サイトの 94.5% で使用されていることをご存知ですか? Web ページを動的にするすべてのカスタマイズ、アニメーション、応答性は、JavaScript を使用して実行できます。また、開発者は Node.js などのクロスプラットフォーム ランタイム エンジンを使用してサーバー側のコードを