WordPress バックドア:PHP/ApiWord マルウェアを WordPress ウェブサイトから削除する方法

最近、多くの WordPress サイトで、 functions.php の先頭に追加された悪意のあるコードが発見されました。 ファイルを悪用して、マルウェアの作成者は、ほぼすべての損害を与えることができます。挿入されたコードは ApiWord マルウェア からのものです post.php に変更を加えるだけではありません およびfunctions.php だけでなく、バックドアを含むファイルも作成します:/wp-includes/class.wp.php

functions.php の存在 ファイルは、テーマが WordPress によって認識されるために不可欠です。したがって、各ページビュー中に実行されます。これにより、悪意のあるコードの格好の標的になります。

ApiWord マルウェアについて

事例の 1 つで、感染したコードは woocommerce-direct-download と呼ばれる悪意のあるプラグインの functions.php ファイルで発見されました。 このプラグインには、難読化された PHP コードをホストする woocp.php という悪意のあるスクリプトが含まれていました。このスクリプトを実行すると、悪意のあるコードがすべての functions.php ファイルに挿入されました。

感染すると、スクリプトは攻撃者がさまざまな方法で悪用できるバックドアを作成します。バックドア PHP スクリプトが悪用される可能性があるいくつかの方法は次のとおりです。

- サイトへの任意の投稿の追加または変更

- サーバー上のすべての WordPress Web サイトに感染する

- ApiWord のドメインから動的にフェッチされたコードを使用して、サーバー上に新しい PHP ファイルを作成する

ApiWord マルウェアは wp-includes/post.php にコード スニペットを追加します。 ファイル。次に、wp-includes/wp-cd.php ファイルを作成します。 以下に base64 デコードを示します:

関連ブログ – WordPress で wp-vcd マルウェアを修正する方法

デコードすると、次のようになります:

ApiWord マルウェアを検出する方法

悪意のあるコードは、インストールされた各テーマのルート ディレクトリ内にあるすべての functions.php ファイルの先頭に追加されることを知っておくことが不可欠です。

たとえば、WordPress サイトに「MyTheme」というテーマがある場合、悪意のあるコードは wp-content/themes/MyTheme/functions.php に追加されます。 ファイル。

悪意のあるコードを含むことが知られているファイル パスは、「@file_puts_contents($_SERVER[‘DOCUMENT_ROOT’].’/wp-includes/class.wp.php’,file_get_contents)」です .

このコードには、基本的に wp_cd_code という名前の変数の形式で署名が含まれます。 これは、感染したファイルの特定に役立ちます。

ユーザーが Unix ベースの OS を実行している場合、サーバーの web-root のルート ディレクトリで次のコマンドを実行して、すべての感染ファイルのリストを抽出できます。

find -iname '*.php' -print0 | xargs -0 egrep -in 'wp_cd_code'これを実行すると、署名文字列「wp_cd_code」の再帰的検索が開始されます。 」 すべての .php ファイルを通じて。出力には、検索文字列を含むファイル パスと行番号が表示されます。

ApiWord マルウェア コードの機能

簡単に言えば、コード インジェクターはサイトごとに悪意のあるコードを構成し、ユーザーの要求ごとに実行される PHP ファイルに挿入します。これは攻撃者に報告されます。このコードは、変数の アクション をチェックします。 および パスワード HTTP リクエストで渡されます。パスワードがハードコードされたハッシュ (コード インジェクターによって生成される) と一致する場合、挿入されたコードは action の内容に基づいてアクションを実行します。

攻撃者は生成されたパスワードを使用して、通常のログイン ルートをたどることなく、Web サイトの管理者権限を取得できます。これにより、感染したサイトで任意のコンテンツを追加したり、投稿を変更したりするなど、特定のアクションの権限が攻撃者に与えられます。詳細については、WordPress での PHP コード実行に関する記事をご覧ください。

PHP/ApiWord マルウェア ハックの除去

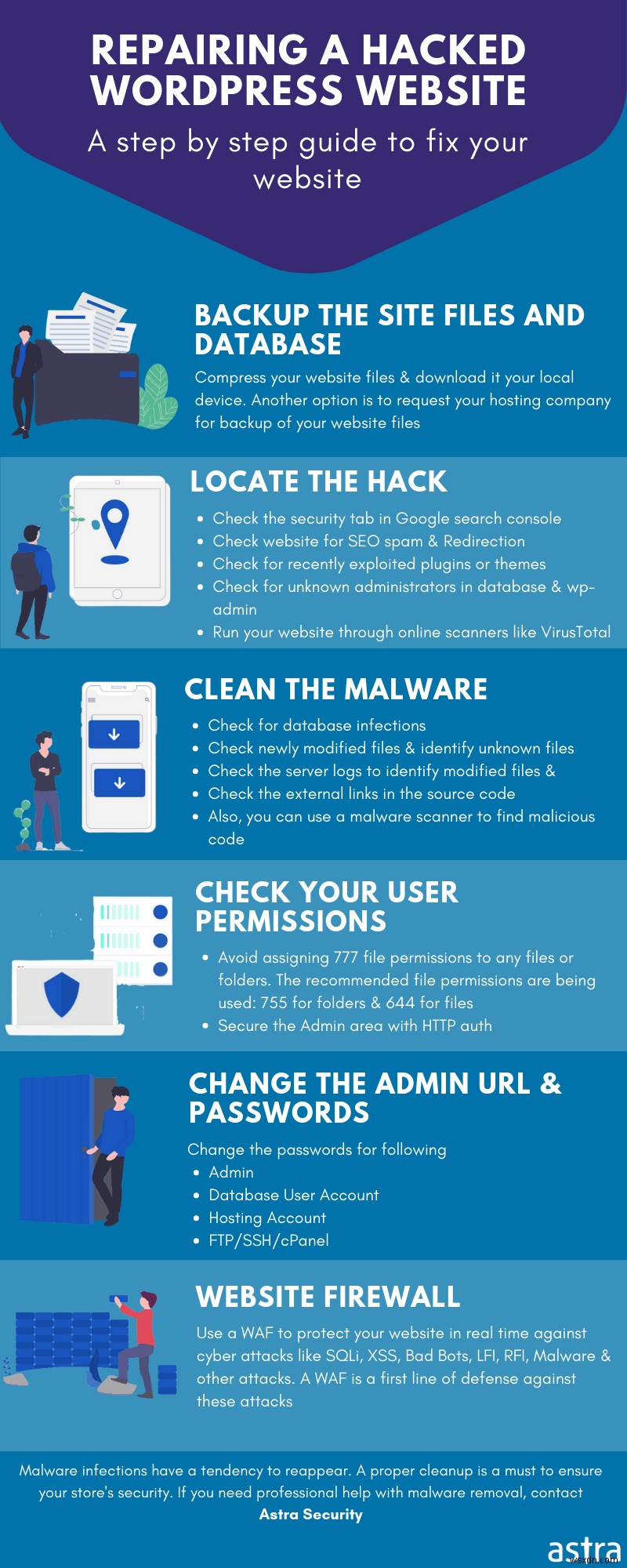

ApiWord マルウェアを軽減するには、サイトのテーマ ディレクトリにあるすべての function.php ファイルからすべてのバックドア コードを完全に削除する必要があります。このチェックリストに従うことをお勧めします:

<オール>find /path-of-www -type f -printf ‘%TY-%Tm-%Td %TT %p\n’ |並べ替え -r

ApiWord マルウェアによる感染を防ぐ方法

<オール>

<オール> - ディレクトリの場合:

find /path/to/your/wordpress/install/ -type d -exec chmod 750 {} \; -

ファイルの場合:

find /path/to/your/wordpress/install/ -type f -exec chmod 640 {} \;

ApiWord マルウェア:まとめ

マルウェアは常に変化しており、Web サイトや評判にさえ影響を与える可能性があります。 Web サイトからマルウェアを削除することはその一部ですが、さらなる感染から安全を確保するには、Astra のセキュリティ スイートのような、より恒久的なものが必要です!

WordPress コミュニティでの最新の出来事について知りたい、または更新リリースに関する通知を受け取るには、WordPress セキュリティに関するブログを購読してください。

Astra Security Suite について

Astra は、ハッカー、インターネットの脅威、ボットと戦う必須の Web セキュリティ スイートです。 WordPress、OpenCart、Magento などの一般的な CMS を実行している Web サイトにプロアクティブなセキュリティを提供します。当社のサポート チームは、年中無休 24 時間年中無休で質問に対応します。

-

プラグインに隠された WordPress PHP 実行マルウェアを修正する方法

最近、WP Super Cache、Akismet、Elementor などの一般的な WordPress プラグインによって作成されたものと同様のファイル名と内容を持つ悪意のあるファイルをハッカーが隠しているサイトを発見しました。これらのファイル内のこのコードは、リダイレクト ハッキング、サーバー上での不明なファイルの作成、連絡先ページやニュースレターのスパムの原因となる可能性があり、ホスティング プロバイダーによってサイトが一時停止される可能性さえあります。プラグインに隠されたこのマルウェアとその削除方法について詳しく知りたい場合は、読み進めてください。 WP Super Cache Pl

-

Windows 10 PC からパスワードを削除する方法

自分自身を安全に保つためには、強力なパスワードで PC を保護することが不可欠です。ただし、すべての Windows インストールに 1 つが必要というわけではありません。仮想マシンをセットアップしている場合、パスワードを破棄すると、ホスト デバイスのパスワードによって保護されたまま、すぐにサインインできるようになります。 理由が何であれ、パスワードを削除するのは簡単なことです。ただし、ローカル アカウントを使用している場合にのみ可能です。オンラインの Microsoft アカウントは常にパスワードで保護されている必要があります。 設定アプリ (Win+I) を開き、[アカウント] セ