何千もの Web サイトを脆弱な状態にした 6 つの WordPress プラグイン

世界中で約 7,500 万の Web サイトを動かしており、すべての中で最も有利な CMS プラットフォームと見なされている WordPress は、オンライン ビジネスの実施に関して、ほとんどのオンライン小売業者や起業家によって広く使用されています。 CMS がすぐに使える SEO フレンドリーでモバイル対応のテンプレートに準拠しているため、人気が急上昇しています。

現在、多数の WordPress プラグインが利用可能であり、Web サイトでの作業の大部分を実行しています。プラグインは Web サイトに追加機能を提供します。これが WordPress の人気の主な理由です。

この程度の人気により、サイバー犯罪に関しては、WordPress が最も標的にされた CMS の 1 つになることがよくあります。 WordPress プラグインは脆弱性が発生しやすく、多くの場合、プラグインを含む Web サイトを機密情報の漏洩やサーバー制御の危険にさらす可能性があります。サイトにプラグインを追加するたびにセキュリティ リスクが高まるため、各プラグインが定期的に更新されているかどうかを評価することが不可欠になります。以下は、過去に何千もの Web サイトを危険にさらした、悪名高い WordPress プラグインの既知の脆弱性の一部です。

1. Revolution Sliderプラグインの脆弱性

2016 年 11 月に発見された Revolution Image Slider Plug-in のパッチ未適用バージョンは、本質的に Revslider の古いバージョンであり、多数の WordPress Web サイトで広く使用されていました。

悪名高い 2016 年 4 月のパナマ文書の漏洩は、このプラグインが原因で発生し、その間に 2.6 TB を超えるデータと 1,150 万以上のドキュメントに及ぶ大量の個人データが漏洩しました。

この脆弱性により、攻撃者はサーバーから任意のファイルをダウンロードし、データベースの資格情報を盗むことができるため、攻撃者は Web サイトを完全に侵害することができます。この種の脆弱性は、ローカル ファイル インクルージョン (LFI) として指定されています。 攻撃者がサーバー上のローカル ファイルにアクセス、確認、ダウンロードできる攻撃。

また、2018 年に悪用された主な WordPress プラグインも確認してください

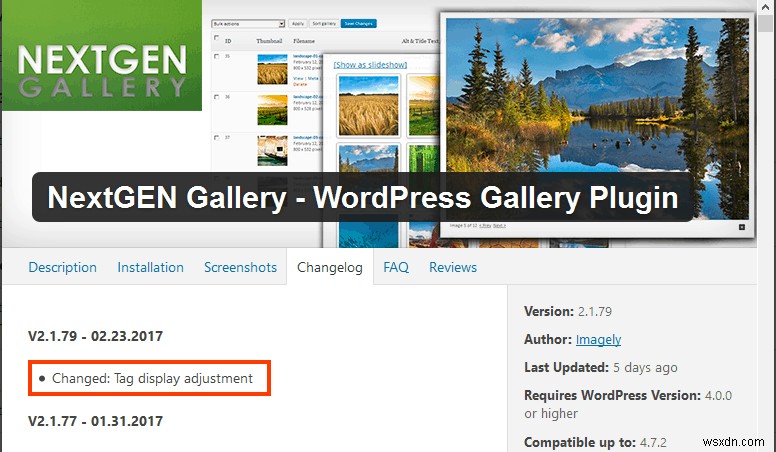

2. NextGEN ギャラリー プラグインの脆弱性

WordPress CMS で最も人気のあるギャラリー プラグインの 1 つである NextGen Gallery は、訪問者がデータベースからパスワード データと秘密鍵を盗むことを可能にするハッキングに対して脆弱であると見なされました。インストール数が 100 万を超えるこの脆弱性は、WordPress で準備された SQL クエリに悪意のある性質の入力を挿入できる SQL インジェクション バグの形をとっています。さらに、特定の条件下では、攻撃者はサーバーのバックエンド データベースにコマンドを送信する可能性があります。

この脆弱性には 2 つの攻撃シナリオがありました:

<オール>ただし、この脆弱性は NextGEN Gallery バージョン 2.1.79 で修正されています。 WordPress プラグイン リポジトリの NextGEN ギャラリーの変更ログには、「変更:タグ表示の調整」と記載されています。

3. Neosense バージョン 1.7 の欠陥

2016 年、Neosense ビジネス テンプレート v1.7 に、このテーマで実行されているサイトに悪意のあるファイルを攻撃者がアップロードできる脆弱性が発見されました。このようにして、攻撃者は、Curl を使用してファイルをアップロードし、その URL を使用してすぐに実行するだけで、ユーザーの承認なしにサイトを制御できます。

WordPress テーマのパブリッシャーである DynamicPress は、セキュリティなしで実装された Ajax ベースのファイル アップローダーであるオープン ソース コード「qquploader」を使用するために、この脆弱性を関連付けています。攻撃者はこれを悪用して、拡張子が .php または .phtml の悪意のある PHP スクリプトをサイトのダウンロード ディレクトリにアップロードし、アップロード ディレクトリにアクセスすることができます。

ただし、この脆弱性は次のバージョンの Neosense v 1.8 で修正されました

4.ファンシーボックス

Fancybox は、何千もの Web サイトで画像、HTML コンテンツ、マルチメディアを表示するために使用されている最も人気のある WordPress プラグインの 1 つで、重大なゼロデイ脆弱性が発見された後、欠陥があると見なされました。この脆弱性により、攻撃者は悪意のある iframe (または任意のスクリプト/コンテンツ) を脆弱な Web サイトに挿入し、ユーザーを「203koko」Web サイトにリダイレクトすることができました。

この脆弱性の範囲は、WordPress を実行している約 7,000 万の Web サイトのほぼ半分がこのプラグインを使用しているという事実によって判断できます。ただし、この欠陥を修正するために、プラグインの 2 つのバージョンがすぐにリリースされました。

5. TimThumb の脆弱性

TimThumb と呼ばれる WordPress 画像サイズ変更ライブラリは、多数の WordPress プラグインを悪意のある攻撃の危険にさらしていました。この問題により脆弱な人気のあるプラグインには、TimThumb、WordThumb、WordPress Gallery Plugin、IGIT Posts Slider などがあります。

この脆弱性により、攻撃者は影響を受ける Web サイトで任意の PHP コードをリモートで実行することができました。完了すると、攻撃者は任意の方法で Web サイトを侵害できます。

サーバー上のファイルを作成、削除、変更するためにハッカーが使用したコマンドの例は次のとおりです。この脆弱性は、後にアップデートで修正されました。

6. WP モバイル検出器

10,000 以上の Web サイトが WP Mobile Detector という名前の WordPress プラグインを使用していますが、これには欠陥があることが判明しました。

この脆弱性は、リモートの攻撃者が Web サーバーに任意のファイルをアップロードできるようにする resize.php スクリプトと呼ばれるスクリプトを使用して悪用される可能性があります。これらのファイルは、バックドア スクリプト (Web シェルとも呼ばれる) として機能する可能性があり、サーバーへのバックドア アクセスと、悪意のあるコードを正当なページに挿入する機能を提供します。

新しくインストールした WordPress サイトを保護する方法の詳細については、WordPress セキュリティの包括的なガイドをご覧ください。

ワードプレス Web サイトに究極の保護を提供するには、Astra にお問い合わせください。

-

Elementor および Beaver Builder の Ultimate アドオンの脆弱性 – 更新が必要

WordPress の人気プラグイン「Ultimate Addons for Elementor」および「Ultimate Addons for Beaver Builder」に重大な脆弱性が発見されました。 Brainstorm Force チームによって開発された Ultimate Addons プラグインを使用すると、WordPress サイトの所有者は、Elementor や Beaver Builder などの一般的なページ ビルダーに追加のウィジェット/機能を使用できます。 Ultimate Addons は、脆弱性のパッチに関する Web サイトでアドバイザリをリリースし、ユー

-

プラグインに隠された WordPress PHP 実行マルウェアを修正する方法

最近、WP Super Cache、Akismet、Elementor などの一般的な WordPress プラグインによって作成されたものと同様のファイル名と内容を持つ悪意のあるファイルをハッカーが隠しているサイトを発見しました。これらのファイル内のこのコードは、リダイレクト ハッキング、サーバー上での不明なファイルの作成、連絡先ページやニュースレターのスパムの原因となる可能性があり、ホスティング プロバイダーによってサイトが一時停止される可能性さえあります。プラグインに隠されたこのマルウェアとその削除方法について詳しく知りたい場合は、読み進めてください。 WP Super Cache Pl