SeedProd =5.1.0 による建設中およびメンテナンス モードの近日公開ページで XSS 脆弱性が見つかりました - すぐに更新します

WordPress バージョン 5.1.0 以下の SeedProd プラグインによる建設中およびメンテナンス モード中のページは、プラグインを監査しているときに、保存された XSS に対して脆弱であることがわかりました。データのサニタイズが改善されたプラグイン バージョン 5.1.2 が 2020 年 6 月 24 日にリリースされました。

CVE ID: CVE-2020-15038

まとめ

SeedProd による準備中およびメンテナンス モードのページは、100 万以上のアクティブ インストールを持つ人気のある WordPress プラグインです。ストアド クロスサイト スクリプティング (XSS) の脆弱性に対して脆弱であることが判明しました。 XSS は、被害者のセッション Cookie やログイン認証情報を盗む、被害者に代わって任意のアクションを実行する、キーストロークをログに記録するなど、さまざまな悪意のあるアクションを実行するために攻撃者によって悪用される可能性のある脆弱性の一種です。

影響

攻撃者がこの脆弱性を悪用して悪意のあるアクションを実行する方法は複数ありますが、2 つを見てみましょう。

- リダイレクト :

攻撃者がこの脆弱性を悪用した場合、開発者がメンテナンス モードを有効にするたびに、サイトにアクセスするユーザーが攻撃者の制御下にあるドメインにリダイレクトされるように、XSS ペイロードを使用してリダイレクトを引き起こすことができます。ユーザーが資格情報を送信するためのログインフォームを備えた元の Web サイトとまったく同じように表示されます。ユーザーが変更されたドメインに気付かずに資格情報を送信すると、アカウントが危険にさらされます。

- フィッシング :

同様に、攻撃者はペイロードを使用して、Coming Soon/Maintenance Mode ページ自体にログイン フォームを作成し、無防備なユーザーに資格情報を入力させようとします。

脆弱性

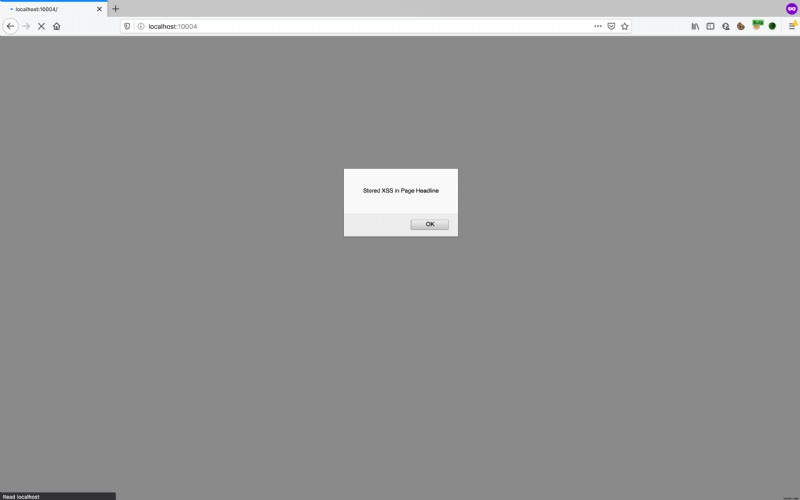

[ページ設定] セクションの [見出し] フィールドと、プラグイン設定の他のフィールドは、保存された XSS に対して脆弱であることが判明しました。この XSS は、Coming Soon ページが表示されたときに (プレビュー モードとライブの両方で) トリガーされます。

POST /wp-admin/options.php HTTP/1.1

Host: localhost:10004

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10.15; rv:77.0) Gecko/20100101 Firefox/77.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8

Accept-Language: en-US,en;q=0.5

Accept-Encoding: gzip, deflate

Referer: https://localhost:10004/wp-admin/admin.php?page=seed_csp4

Content-Type: application/x-www-form-urlencoded

Content-Length: 636

Origin: https://localhost:10004

Connection: close

Cookie: ...

option_page=seed_csp4_settings_content&action=update&_wpnonce=faced0b8ff&_wp_http_referer=%2Fwp-admin%2Fadmin.php%3Fpage%3Dseed_csp4&seed_csp4_settings_content%5Bstatus%5D=1&seed_csp4_settings_content%5Blogo%5D=&seed_csp4_settings_content%5Bheadline%5D=%3Cscript%3Ealert%28%22Stored+XSS+in+Page+Headline%22%29%3C%2Fscript%3E&seed_csp4_settings_content%5Bdescription%5D=Proof+of+Concept&seed_csp4_settings_content%5Bfooter_credit%5D=0&submit=Save+All+Changes&seed_csp4_settings_content%5Bfavicon%5D=&seed_csp4_settings_content%5Bseo_title%5D=&seed_csp4_settings_content%5Bseo_description%5D=&seed_csp4_settings_content%5Bga_analytics%5D=

タイムライン

2020 年 6 月 22 日に脆弱性が SeedProd チームに報告されました。

脆弱性の修正を含むバージョン 5.1.2 が 2020 年 6 月 24 日にリリースされました。

おすすめ

プラグインを最新バージョンに更新することを強くお勧めします。

参照

- https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-15038

- https://nvd.nist.gov/vuln/detail/CVE-2020-15038

- https://wordpress.org/plugins/coming-soon/#developers

- https://wpvulndb.com/vulnerabilities/10283

セキュリティのベスト プラクティスについては、以下のガイドに従ってください:

- WordPress セキュリティ ガイド

- WordPress のハッキングとマルウェアの除去

-

WPForms Plugin 1.5.9 に XSS の脆弱性が見つかりました - すぐに更新してください

WPForms プラグイン バージョン 1.5.8.2 以下は、プラグインを監査しているときに、認証済みの保存された XSS に対して脆弱であることがわかりました。データのサニタイズが改善された WPForms バージョン 1.5.9 が 2020 年 3 月 5 日にリリースされました。 CVE ID: CVE-2020-10385 まとめ WPForms は、300 万以上のアクティブ インストールを持つ人気のある WordPress フォーム プラグインです。認証されたクロスサイト スクリプティング (XSS) の脆弱性に対して脆弱であることが判明しました。 XSS は、被害者のセ

-

Nagios Log Server =2.1.6 で見つかった保存された XSS の脆弱性 - すぐに更新

一般的なログ監視および管理アプリケーションである Nagios Log Server バージョン 2.1.6 (テスト時点で最新) をテストしたところ、Stored XSS 攻撃に対して脆弱であることがわかりました。 CVE ID: CVE-2020-16157 まとめ Nagios Log Server は、組織がログを表示、並べ替え、および構成できるようにする、一般的な集中ログ管理、監視、および分析ソフトウェアです。アプリケーションのバージョン 2.1.6 は、保存された XSS に対して脆弱であることが判明しました。 ストアド クロス サイト スクリプティング攻撃では、ターゲッ