GiveWP プラグインに認証バイパスの脆弱性が見つかりました - すぐに更新してください

プラグイン名:GiveWP

脆弱性:情報漏えいによる認証バイパス

影響を受けるバージョン:<=2.5.4

パッチ適用バージョン:2.5.5

ほんの数週間前、70,000 以上の Web サイトにインストールされている WordPress プラグインである GiveWP に脆弱性が検出されました。

この脆弱性は、高度なセキュリティの問題と見なされており、Give 2.5.4 以下 を実行している Web サイトに影響を与えています。 、バージョン 2.5.5 に更新する必要があるため .

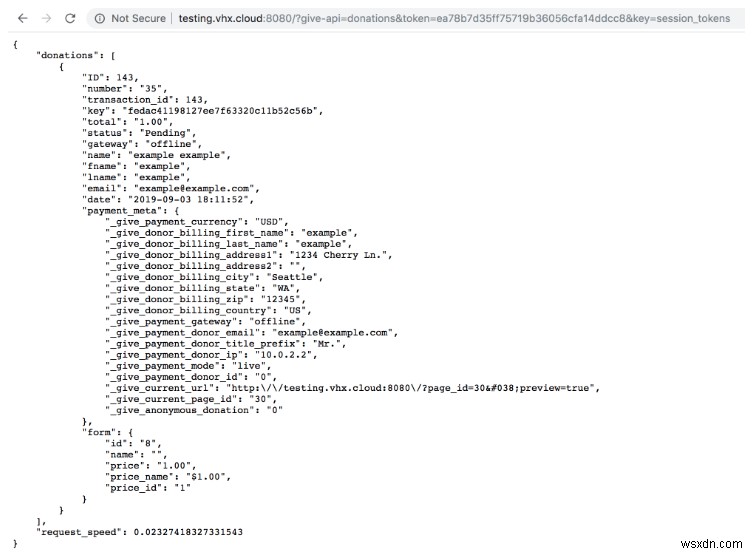

この脆弱性により、認証されていないユーザーが API 認証方法をバイパスし、名前、住所、電子メール アドレス、IP アドレスなどの個人を特定できるユーザー情報 (PII) にアクセスする可能性がありました。

認証バイパスの脆弱性とは?

認証バイパスの悪用は、主に認証メカニズムが弱いために発生します。

組織が強力なアクセス認証とポリシー制御を実施できなかった場合、攻撃者が認証を回避できる可能性があります。有効なセッション ID または Cookie を盗むことによって、認証メカニズムをバイパスすることもできます。

GiveWP で実際に何が起こったのか?

最も評価が高く、最もサポートされている WordPress の寄付プラグインである GiveWP は、寄付データをアプリケーションや Web ページに統合するための API 機能をユーザーに提供します。

その後、サイトの所有者は、制限エンドポイントと寄付データにアクセスするために使用できる一意の API キーとトークンと秘密キーを生成できます。

ただし、キーが生成されていない場合、すべてのユーザーが制限されたエンドポイントにアクセスできます。ユーザーは、WP_usermeta テーブルから任意のメタ キーを選択し、それを認証キーとして設定するだけです。

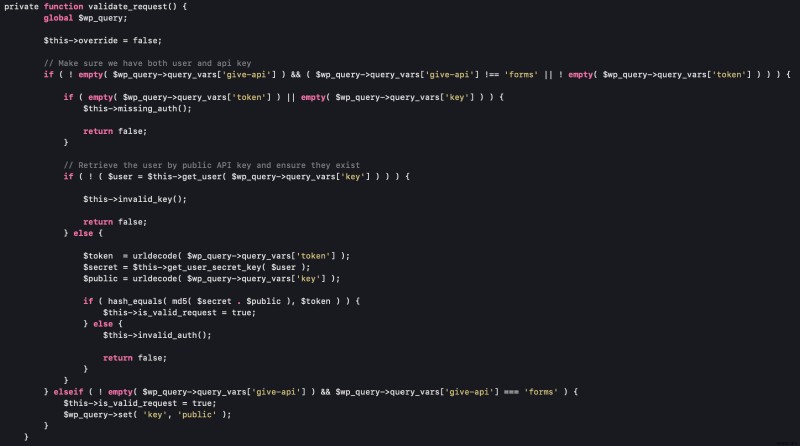

これは、validate_request() メソッドの API 検証メソッドです。

エクスプロイト

ユーザーがキーを wp_username テーブルの任意のメタ キー値に設定し、トークンが選択したメタ キーの対応する MD5 ハッシュに設定されると、ユーザーは制限付きエンドポイントに要求し、ドナー データなどの機密情報にアクセスできます。

ここに見られるように、情報には一般にアクセスしてはならない PII が含まれています。

ウェブサイトを保護するために何ができますか?

攻撃者は、保護されていないファイルにアクセスして情報を収集するために、常に保護されていないファイルを探しています。情報を取得すると、アプリケーション システムをバイパスして、保護されたアプリケーションを攻撃します。

更新

保護を維持するには、まずシステムを最新の状態に保つ必要があります。この場合、利用可能な最新バージョンに更新することをお勧めします。

9 月 20 日、バージョン 2.5.5 でフローにパッチが適用されました .

強力な認証ポリシー

あなたが保護されていることを確認するために実行できるその他のいくつかの手順は、

- 優れたウイルス対策プログラムをインストールする

- 安全で強力な認証ポリシーを持つ

- すべてのシステム、アプリ、フォルダをパスワードで保護

ウェブ ファイアウォールでサイトを保護

Web アプリケーション ファイアウォール (WAP) は、Web アプリケーションとインターネットの間のシールドです。したがって、Web サイトを SQLi、XSS、LFI、RFI、悪意のあるボット、スパム、100 以上の脅威からリアルタイムで保護する、Astra のような WAP に投資してください。

今すぐ無料デモを入手してください。

-

Nagios Log Server =2.1.6 で見つかった保存された XSS の脆弱性 - すぐに更新

一般的なログ監視および管理アプリケーションである Nagios Log Server バージョン 2.1.6 (テスト時点で最新) をテストしたところ、Stored XSS 攻撃に対して脆弱であることがわかりました。 CVE ID: CVE-2020-16157 まとめ Nagios Log Server は、組織がログを表示、並べ替え、および構成できるようにする、一般的な集中ログ管理、監視、および分析ソフトウェアです。アプリケーションのバージョン 2.1.6 は、保存された XSS に対して脆弱であることが判明しました。 ストアド クロス サイト スクリプティング攻撃では、ターゲッ

-

SeedProd =5.1.0 による建設中およびメンテナンス モードの近日公開ページで XSS 脆弱性が見つかりました - すぐに更新します

WordPress バージョン 5.1.0 以下の SeedProd プラグインによる建設中およびメンテナンス モード中のページは、プラグインを監査しているときに、保存された XSS に対して脆弱であることがわかりました。データのサニタイズが改善されたプラグイン バージョン 5.1.2 が 2020 年 6 月 24 日にリリースされました。 CVE ID: CVE-2020-15038 まとめ SeedProd による準備中およびメンテナンス モードのページは、100 万以上のアクティブ インストールを持つ人気のある WordPress プラグインです。ストアド クロスサイト スクリプ