クロスサイト スクリプティング (XSS) 攻撃:知っておくべきことすべて

クロスサイト スクリプティング (XSS) 攻撃は、e コマース ビジネスやその他のさまざまな Web アプリケーションが直面している、最も蔓延しているが簡単に修正できるインジェクション攻撃の 1 つとして挙げられています。 XSS は、古い Web テクノロジに基づいて構築されたアプリケーションから、リッチなクライアント側 UI を使用する新しいアプリケーションまで、すべてのアプリケーションを悩ませてきました。ただし、XSS 攻撃の潜在的な原因となる脆弱性は、簡単に検出してタイムリーに修正できることを認識することが不可欠です。

クロスサイト スクリプティング攻撃はどのように発生しますか?

クロス サイト スクリプティング (XSS) 攻撃は、

<オール>

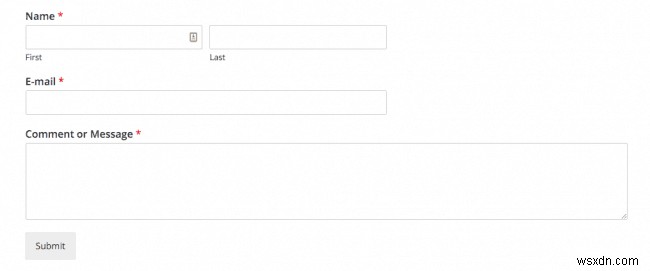

このような入力データの簡単な例は、名前、電子メール ID、ユーザー名とパスワード、またはフォームへの入力を送信する場合です。上記の各入力は、基になるコードが入力を適切に検証しない場合に操作できます。攻撃者は、この無力さを利用して、通常は Javascript コード、HTML、またはブラウザーで実行可能なコードの形式で、悪意のあるコンテンツを挿入します。エンド ユーザーは、信頼できないスクリプトを疑う方法がなく、最終的にスクリプトを実行することになります。挿入されると、スクリプトは、このサイトで使用されるすべての Cookie、セッション トークン、または機密情報にアクセスできるようになります。

XSS 攻撃には 3 つのタイプがあります:

<オール>

クロスサイト スクリプティング (XSS) 攻撃の構造

攻撃者が XSS を悪用する方法

一般に、攻撃者は XSS の脆弱性を利用してエンド ユーザーのセッション Cookie を抽出し、最終的に攻撃者がユーザーのアカウントにアクセスできるようにします。 上記のシナリオの例:- アクセスしたウェブサイトにはコメント欄があります。

- 攻撃者は、コメント セクションに次のペイロードを投稿します。

- 正当なユーザーがコメント ボックスを開いて次のコメントを表示するとすぐに、HTML はこのスクリプトを解析します。

- ブラウザで HTML の解析が行われると、ユーザーの Cookie がサーバー上の攻撃者に送信されます。

クロスサイト スクリプティング攻撃の悪名高いケース

XSS 攻撃は主に金銭的利益を得るために行われます。注目に値するのは、e コマースの巨人 eBay に対する過去の攻撃です。ハッカーは、悪意のある Javascript コードをいくつかの安価な iPhone のリストに挿入し、ユーザーの資格情報を侵害するために作成された偽のログイン ページにユーザーをリダイレクトしました。

e コマース サイト以外にも、いくつかのソーシャル メディア サイトがこのような悪名高い攻撃を受けています。 Twitter は、そのような XSS ワームの 1 つで標的にされ、StalkDaily という名前の Web サイトに悪意のあるリンクが張られるようになりました。もう 1 つの有名な XSS 攻撃は、MySpace ユーザーのプロフィール ページを変更し、ランダムな友達リクエストを送信する無害なウイルスである Samy ワームによる MySpace 攻撃でした。

XSS 攻撃を軽減するための予防措置

XSS 攻撃を防ぐことは、ユーザーがペイロードを入力できないようにすることを意味するのではなく、ブラウザで HTML として解析されないようにするための対策を講じることを意味します。そうは言っても、ここでは XSS 攻撃を防ぐために使用されるいくつかの方法論を紹介します。 <オール>入力の検証

XSS を防止するには、ほとんどの入力を英数字または場合によっては特殊文字にホワイトリストに登録します。これにより、表面攻撃が減少し、バグの可能性が最小限に抑えられます。

安全な DOM 要素の使用

多くの場合、DOM 要素 (ドキュメント オブジェクト モデル) の安全でない処理は、リッチ クライアント UI でも XSS 攻撃につながります。たとえば、innerHTML 属性を使用すると、ユーザー入力が Javascript イベントを含む XSS としてレンダリングされます。この場合、安全な代替手段は、contentText または innerText を使用することです。

JavaScript エスケープ

一重引用符をエスケープすると、Javascript 内での挿入を防ぐことができます。インジェクションの問題を防ぐために、' で一重引用符を使用する HTML エンコーディングを使用する必要があります

出力エンコーディング

出力エンコーディングは、最大の XSS ペイロードを無力化するという点で驚異的に機能します。この方法は、サーバー側のインジェクション攻撃を軽減するために機能します。 HTML エンコーディングはかなり一般的な方法ですが、URL エンコーディングは、リンクやリダイレクトへのマークアップの挿入を完全になくすのに役立ちます。

-

BIM について知っておくべきことすべて

デジタル時代はさまざまな分野でさまざまな変化をもたらしましたが、建設業界も他の業界と何ら変わりはありません。路地を下ると、建物の設計と建設に使用されるツールは鉛筆と紙から始まりました。その後、労働集約的な製図を効率的な電子文書に変換した CAD が登場しました。その後すぐに CAD は 3D になり、現在は BIM、つまりビルディング インフォメーション モデリングがすべてです。 建設業界を変革する主要なテクノロジー トレンドの 1 つは、一般に「BIM」として知られるビルディング インフォメーション モデリングです。これは、施設の機能的および物理的特徴のデジタル表現です。ライフサイクル全体

-

ビーコン テクノロジーについて知っておくべきことすべて

2016 年、私たちのニュース フィードを支配し、あらゆる年齢層の人々に参加を促したストーリーは、オフラインとオンラインの世界が協力して私たちの街に侵入したポケモン GO でした。ただし、このゲームの本当の功績は、現実世界とデジタル世界を結びつけ、リアルタイムの相互作用を支援したビーコン テクノロジにあります。 ビーコン技術とは これは、壁またはカウンターに取り付けられ、Bluetooth テクノロジを使用して近くのモバイル デバイスを検出し、メッセージをスマートフォンまたはタブレットに直接送信するハードウェアです。メッセージは、主に広告およびその他の関連コンテンツの形式です。彼らは、イベン