SUPEE 9652 Magento セキュリティ パッチ アップデートのインストール:Zend ライブラリの重大な脆弱性が見つかりました

最近、Magento は、支払いセキュリティ システムに対する悪名高い攻撃が頻繁に行われているため、ニュースになっています。最近の Magento 攻撃の事例では、最重要のクレジット カード情報を盗むために、Magento ストアの支払いセキュリティ システムを標的とするクレジット カード スクレーパーが目撃されました。そのため、Magento はシステムの脆弱性を警戒しており、慎重な試みとして、将来の攻撃に対する予防策として定期的にセキュリティ パッチをリリースしています。

最新の Magento は、Zend フレームワーク 1 および 2 の電子メール コンポーネントの重大な脆弱性に対処するために、コード名「SUPEE 9652」というセキュリティ パッチをリリースしました。この脆弱性は重大であると見なされ、重大度スコアは 9.8 と非常に高くなっています。

SUPEE 9652 パッチは、Enterprise Edition 1.9.00 – 1.14.3.1 および Community Edition 1.5.0.11 – 1.9.3.1 で利用できます。これは主に、攻撃者が脆弱性を悪用して Magento システムで悪意のあるコードを実行し、ユーザー権限を乗っ取る、メールの脆弱性を使用したリモート コード実行の問題に対処します。

脆弱性があるかどうかはどうすればわかりますか?

この脆弱性は重大であると見なされていますが、これまで影響を受けたシステムはごくわずかです。これは、脆弱性の影響を受けるには、インストールが次のことを行う必要があるためです:

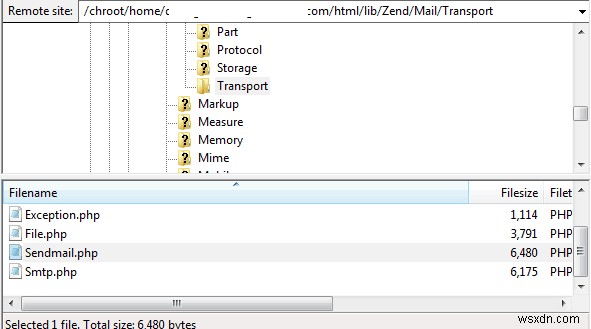

- メール転送オプションとして Sendmail を選択して使用する: サーバーが Sendmail をメール トランスポート エージェントとして使用している場合、Magento サイトはリモート コード実行攻撃を受けやすくなります

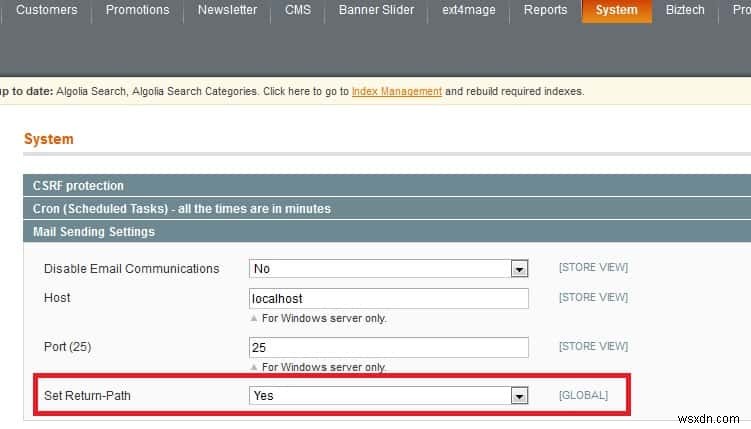

- デフォルト以外の構成設定がある :[リターン パスの設定] が [はい] に設定されている場合、Magento ストアは攻撃に対して非常に脆弱です。

自分を守るにはどうすればよいですか?

新しくリリースされた Magento セキュリティ パッチ SUPEE-9652 が役に立ちます。 Magento が新しいパッチをリリースしたら、できるだけ早くインストールすることを強くお勧めします。さらに、メール送信設定も確認することをお勧めします。 Magento ストアから送信されるメールの「返信先」アドレスを制御するために使用されるシステム設定に移動します。

- Magento 1 の場合: [システム] -> [構成] -> [詳細] -> [システム] -> [メール送信設定] -> [リターン パスの設定] から移動します

- Magento 2 の場合: Stores-> Configuration-> Advanced-> System-> Mail Sending Settings-> Set Return-Path からナビゲートします

上記のいずれの場合も、「Set Return-Path」設定を切り替えます 「いいえ」.

Magento ストアのセキュリティを確保するには、Magento によってリリースされたすべてのパッチがリリースされたらすぐにインストールしてください。予防措置の実施が遅れると、攻撃者が脆弱性に気付くとすぐに、その脆弱性を悪用する機会が与えられる可能性があります。ストアの定期的な技術およびセキュリティ監査は、Magento ストアを長期間保護し、最新のセキュリティ パッチで更新するのに大いに役立ちます。

-

Nagios Log Server =2.1.6 で見つかった保存された XSS の脆弱性 - すぐに更新

一般的なログ監視および管理アプリケーションである Nagios Log Server バージョン 2.1.6 (テスト時点で最新) をテストしたところ、Stored XSS 攻撃に対して脆弱であることがわかりました。 CVE ID: CVE-2020-16157 まとめ Nagios Log Server は、組織がログを表示、並べ替え、および構成できるようにする、一般的な集中ログ管理、監視、および分析ソフトウェアです。アプリケーションのバージョン 2.1.6 は、保存された XSS に対して脆弱であることが判明しました。 ストアド クロス サイト スクリプティング攻撃では、ターゲッ

-

SeedProd =5.1.0 による建設中およびメンテナンス モードの近日公開ページで XSS 脆弱性が見つかりました - すぐに更新します

WordPress バージョン 5.1.0 以下の SeedProd プラグインによる建設中およびメンテナンス モード中のページは、プラグインを監査しているときに、保存された XSS に対して脆弱であることがわかりました。データのサニタイズが改善されたプラグイン バージョン 5.1.2 が 2020 年 6 月 24 日にリリースされました。 CVE ID: CVE-2020-15038 まとめ SeedProd による準備中およびメンテナンス モードのページは、100 万以上のアクティブ インストールを持つ人気のある WordPress プラグインです。ストアド クロスサイト スクリプ