ハッキングされた Magento:Magento マルウェア除去の完全ガイド

Magento は、インターネットの 1.2%、すべての e コマース サイトの 12% を支えています。純粋な数では、250,00 のアクティブなサイトが Magento を使用しています。

eコマースサイトは大量の顧客データを処理するため、ハッカーの主な標的になります.そこで、この危機から抜け出すための段階的な Magento ハッキング除去テクニックをまとめました。このガイドでは、Magento Web サイトの症状、例、考えられる原因、予防のヒントについて詳しく説明します。

Magento のハッキング タイプが不足しているわけではありませんが、Magento で最も一般的なのは、クレジット カードのスキミングと個人情報の盗難です。さらに、Magento の CVE の詳細は、Magento を最も脅かす攻撃ベクトルを明らかにします –

ビジュアライザー別チャートこれ以外にも、同社がSUPEE-10266というタイトルの新しい更新のバンドルを展開しなければならなかったソフトウェアでいくつかの重大な脆弱性が報告されました. 「Magento Killer」という名前の攻撃は、ほんの数か月前に Magento を標的にしました。 Magento 1 の公式サポートは間もなく終了するため、緩和を行わなかったストアはハッカーを招き入れることになります。

ハッキングされた Magento:考えられる結果または症状

Magento ストアがハッキングされた可能性があることを示す多くの兆候があります。目を開いてこれらを探すことで、ビジネスを破綻から救うことができます。これらの症状のいくつかをここにリストしました:

症状

- 盗まれたクレジット カード情報についてお客様から苦情があった

- チェックアウト ページに偽のフォームが追加されており、売り上げで損失を出している

- 検索エンジンはあなたの Magento ストアをブラックリストに載せます

- ホストがあなたのウェブサイトを一時停止します

- ウェブサイトに悪意のあるリダイレクトが表示される

- ログイン後に管理パネルが改ざんされているか、空白の画面が表示される

- Magento ストアが遅くなり、エラー メッセージが表示される

- 新しい悪質な管理者がログイン データベースに表示される

- あなたのウェブサイトのスパム キーワード (日本語または製薬) の検索結果を表示する Google

結果

- Magento ストアからのユーザー トラフィックと収益の減少

- ウェブサイトの SEO への悪影響

- 信頼の欠如により、ユーザーは Magento ストアへの訪問を控えています。

- サイト データはオニオン サイトで競合他社に販売される場合があります。

- フィッシング ページまたは JavaScript によるストアからの機密データの盗難

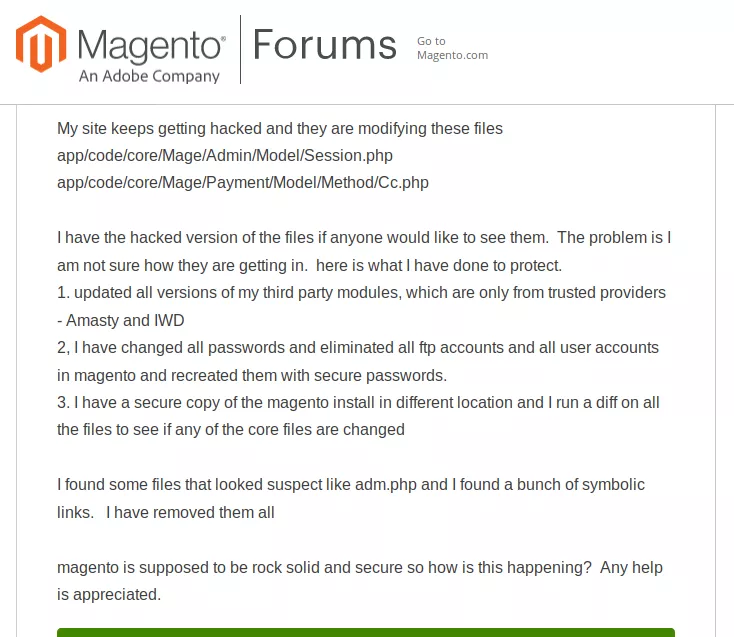

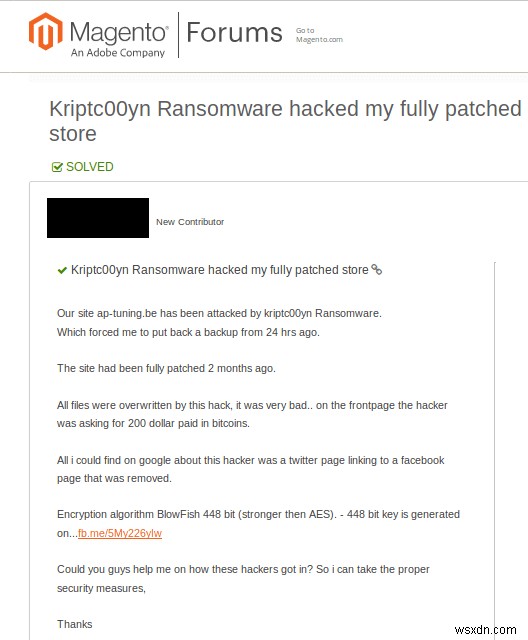

ハッキングされた Magento:例

多くの場合、複数の Magento ユーザーが一度に攻撃者の標的になります。すべてのサイト管理者がセキュリティの専門家であるとは限りません。そのため、問題を抱えたユーザーはコミュニティ フォーラムに助けを求め、ハッキングされた Magento ストアを修正していることがわかります。

ハッキングされた Magento (1x &2x) ストアのクリーニング

ダメージをコントロール

ダメージコントロールから始めます。これはハッキングを修正しないことに注意してください.しかし、それは確かに怒りを止めるでしょう。ダメージコントロールとして考慮しなければならないことは次のとおりです:

<オール>

update users set pass = concat(‘ZZZ’, sha(concat(pass, md5(rand()))));Order Deny,AllowDeny from allAllow from xx.xx.xx.xx

xx.xx.xx.xx を IP アドレスで編集します。さらに IP アドレスを追加するには、別の IP を使用して「Allow from…」の行を繰り返します。これらのコード行は、それらの特定のフォルダーへの不要なアクセスをブロックします。

サイトのバックアップを取る

Magento ストアのクリーニングを開始する前に、まずバックアップを作成してください。このバックアップには、コア ファイルとデータベースの両方が含まれている必要があります。ストアの動作と外観を定義する追加のファイルがある場合は、それらもバックアップに含めます。明確にするために、コア、拡張機能、およびデータベースのバックアップを取ります。

ハッキングを確認

ツールを使用する

バックアップを取得したら、ストアのスキャンを開始します。現在、Web サイトが感染しているかどうかを確認するための無料ツールが数多く提供されています。 Virustotal は、最も人気のあるツールです。

Google サーチ コンソールを確認する

ツール以外に、検索エンジンによるセキュリティ レポートも役に立ちます。ウェブマスター (Google の場合は Google サーチ コンソール) にもログインして、セキュリティ レポートを確認してください。次の簡単な手順に従って、Web サイトが感染しているかどうかを確認してください。

<オール>これで、実際に感染があることがわかりました。正確な場所を探す時が来ました。 Magento ハックの除去プロセスでは、大部分がスキャンに費やされることを思い出してください。そのため、コア ファイル、拡張ファイル、モジュール ファイル、データベースなどで感染を探します。

コアファイルをスキャン

ハッカーは、データベースとコア ファイルにコードを挿入することで、Magento Web サイトを侵害する可能性があります。したがって、これらのファイルの最近の見慣れない変更を確認する必要があります。これを行うには、コマンドを実行するか、差分チェッカー ツールを使用します。ただし、便宜上、これらの両方の方法をここにリストします。

SSH コマンドラインを実行:

コマンド ラインを機能させるには、まず、Magento ストアのクリーンで正規のバージョンをダウンロードする必要があります。 Magento の公式サイトまたは Github から簡単にダウンロードできます。次のコマンドは、これら 2 つのコピーに異常がないかチェックします。

$ mkdir magento-2.2.5

$ cd magento-2.2.5

$ wget https://github.com/magento/magento2/archive/2.2.5.tar.gz

$ tar -zxvf 2.2.5.tar.gz

$ diff -r 2.2.5 ./public_html注:ここでは Magento 2.2.5.はクリーン ファイルとして使用されており、現在のインストールは public_html フォルダーで示されます。

diff コマンドラインを実行:

ハッキングの場合は常に、最近変更されたファイルを疑う必要があります。 diff コマンドは、設定された期間のファイル内のこれらすべての変更を明らかにします。たとえば、この場合、期間を 10 日に設定しました (mtime -15 を参照)。

コマンドの実行方法は次のとおりです:

$ find ./ -type f -mtime -10これにより、過去 10 日間に行われたすべての変更のリストが取得されます。以降、手動で変更を行うことができます。

ユーザー ログを確認する

次は、Web サイトのユーザーをチェックします。場合によっては、ハッカーが Web サイトに不正アクセスすることがあります。そして、自分自身をユーザーとして追加します。これが、ユーザー アカウントを監査する必要がある理由です。管理テーブルで不正なユーザーを見つけて削除します。これらのアカウントを削除すると、ウェブサイトの被害を確認するのに役立ちます。

ユーザー ログを監査するには、次の手順に従います。

<オール>マルウェアを探す

SQL インジェクションの場合、攻撃者はコードを難読化し、人間が判読できない形式にすることがよくあります。また、Base64 形式は攻撃者にとって便利です。ファイル内の base64 コードを検索するには、次のコマンドを実行します:

find . -name "*.php" -exec grep "base64"'{}'; -print &> hiddencode.txt

このコマンドは、base64 でエンコードされたコード行をスキャンします。 hiddencode.txt 内に保存します .オンライン ツールを使用してこれを解読し、さらに分析することができます。

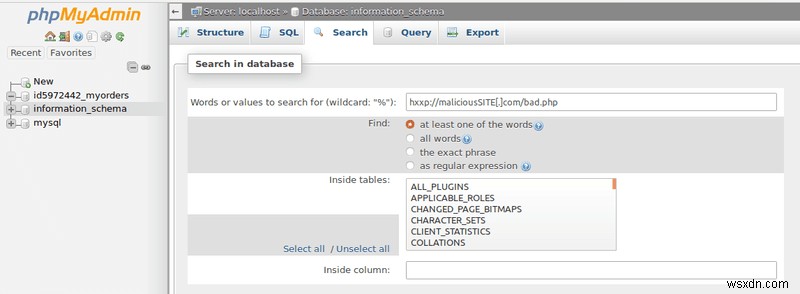

ただし、スパム攻撃の場合は、phpMyAdmin などのツールが役立ちます。 Magento スパム攻撃には、Magento がハッキングされたすべてのページに意味不明な内容が挿入されます。言うまでもなく、これを探して取り除くのはかなり困難です。したがって、phpMyAdmin を使用して、複数のページ内の悪意のあるコードを一度に検索することをお勧めします。

Magento セキュリティ:ファイルの復元

悪意のあるコードが明らかになったら、Magento のハッキングされたページからそのコードを削除します。コードについて不明な点がある場合は、コメントアウトして専門家に連絡してください。バックアップからページを復元します。バックアップが利用できない場合は、新しいコピーを使用してください。

Magento Hack の考えられる原因

Magento ハッキング:Magento SQL インジェクション

SQL インジェクションは、Web アプリではかなり一般的です。これは、Magento ストアのデータベースを対象としています。データベースは、Web サイトの頭脳と呼ばれることがよくあります。注文履歴、トランザクションなどのすべての機密データを Magento ストアに保持します。これは魅力的なターゲットになります。

効果

SQLi が Web サイトに重大な損害を与える可能性があることは間違いありません。すべてがうまくいかない可能性があるものをここにリストしました。

- 攻撃者はデータベースの内容を読み取る可能性があります。

- 彼はデータベースの内容を変更できます。これにより、ストアのコンテンツが変更されます。

- 明らかに、彼はデータベース全体を削除できます。

- 彼はクレジット カードの詳細を盗むことができます。

- 攻撃者は、管理者の資格情報を盗んで公開することもできます。これはさらなる攻撃につながる可能性があります。

- 場合によってはリバース シェルを入手できます。権限昇格に役立つ可能性があります。

例

SQL インジェクション攻撃がどのように行われるかを明確にするために、1 つの例を挙げました。これは、2015 年の Magento 万引き攻撃で実際に発生したケースです。

この攻撃では、悪意のあるリクエストが行われたターゲット URL は次のようなものでした:

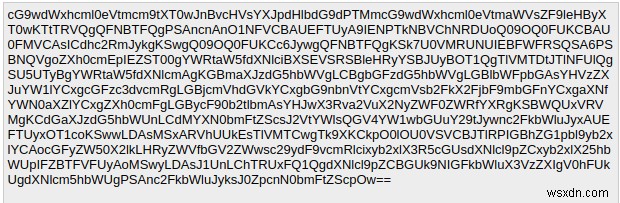

https://www.example.com/index.php/admin/Cms_Wysiwyg/directive/index/これは、解析エラーが原因で発生しました。 フィルタに入力されたすべての値 キー、つまり (“filter”:malicious_value) が間違って解析されました。さらに、攻撃者は base64 を使用しました 検出を回避するためのエンコード。攻撃者は基本的に、SQL ステートメントを値として filter に挿入しました。 キーと解析されました。

上記のリクエストをデコードすると、結果は次のようになりました:

ここで、最初のいくつかの SQL ステートメントは基本的に、攻撃者が選択したソルトを使用して新しいパスワードを設定しています。その後、SQL ステートメントの次のグループは、新しい admin_user を挿入しています。 データベースに。そして、最後のいくつかの SQL ステートメントは、ロールを管理者に活用しています。そのため、攻撃者は username="ypwq" を使用して新しいユーザー管理者を作成しました。 「、パスワード=」123 」。完全なエクスプロイトは GitHub で公開されています。

予防

次のようにして、Web サイトを SQL インジェクションから保護してください。

<オール>より詳細な防止のヒントについては、この記事を参照してください。

XSS 攻撃経由

Magento XSS 攻撃では、攻撃者は悪意のある JavaScript コードを Magento ストアのさまざまな Web ページに挿入します。これは、脆弱な、または存在しないサニタイズおよび検証ルールから発生します。この攻撃は主に、ユーザーの保存された Cookie とセッションの詳細を対象としています。通常、この攻撃の背後にある動機は、ユーザーまたは管理者のセッションの詳細を盗むことです。セッションの詳細にはそのユーザーのログイン資格情報も含まれているため、認証されずにストアにログインするために使用される可能性があります.

効果

- Cookie/セッション情報の盗難

- ハッカーへの認証されていないアクセス

- ハッカーは CSRF トークンなどの重要なデータを読み取ることができます

- ユーザーのなりすましとしてリクエストを行う

例

Magento バージョン 1.9.0.1 で XSS の脆弱性が発見されました。脆弱な要素を含むファイルは次のとおりです:

https://[magento_url]/skin/adminhtml/default/default/media/editor.swf

https://[magento_url]/skin/adminhtml/default/default/media/uploader.swf

https://[magento_url]/skin/adminhtml/default/default/media/uploaderSingle.swfXSS の原因は、FlashVar パラメータ「bridgeName」 」が ExternalInterface.call に渡されていました 適切な衛生状態のない方法。その結果、bridgeName を介して悪意のある JavaScript コードを渡すことが可能でした。 パラメータ。したがって、この悪意のある JS コードは、ページが読み込まれるたびに実行されます。完全なペイロードは次のようになります:

https://example.com/skin/adminhtml/default/default/media/editor.swf?bridgeName=1%22]%29%29;alert%281%29}catch%28e%29{alert%281%29}//予防

以下の対策を講じることで、ウェブサイトを XSS なしに保つことができます:

<オール>ハッキングされた Magento:Magento クロスサイト リクエスト フォージェリ

Magento CSRF 攻撃は、基本的にエンドユーザーに代わって、ユーザーの知らないうちに偽造されたリクエストを実行しています。一般に、CSRF 攻撃にはソーシャル エンジニアリングが伴います。そのため、ハッカーは悪意のあるリンクを標的のユーザー (通常は管理者) にメールで送信する可能性があります。これらのリンクの背後にある動機は、ユーザーに代わって機能を実行することです。

効果

- 攻撃者があなたのアカウントを削除する可能性があります。

- 彼はあなたのクレジットカードを使うかもしれません

- 銀行口座の詳細を利用して、攻撃者は被害者の銀行口座から自分の銀行口座に資金を送金する可能性があります

- 彼は、支払いをせずに、または価格を操作して、あなたの Magento ストアから違法に注文する可能性があります

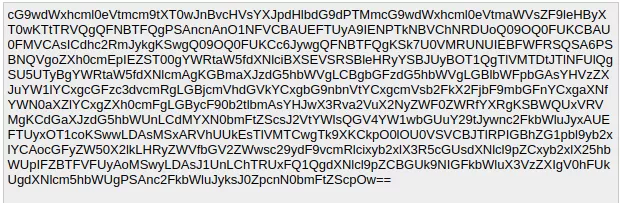

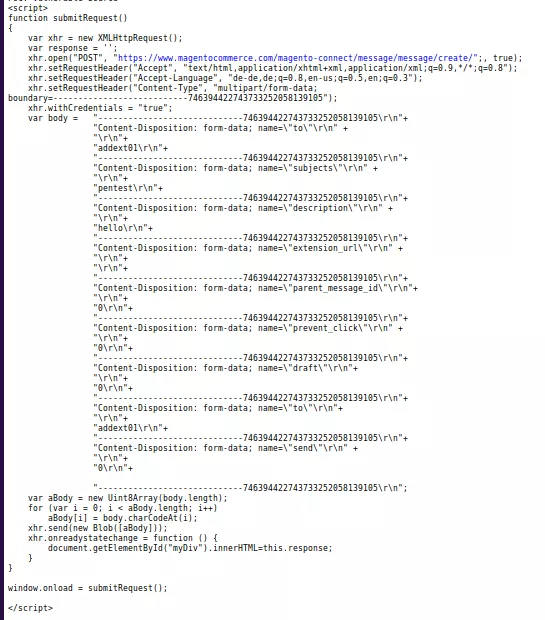

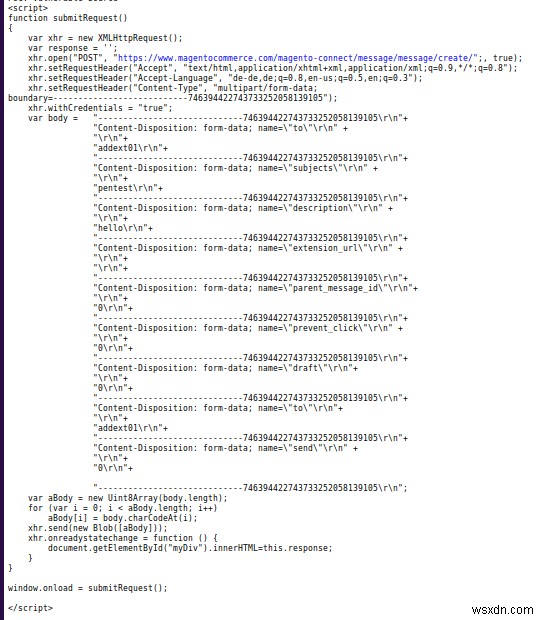

例

<オール>

ここで、攻撃者は「to」を操作しました ' と parent_message_id 適切なチェックとバランスの欠如によるパラメーター。これらを使用すると、攻撃者は同意なしに他のユーザーにメッセージを送信できます。さらに、ハッキングされた Magento ストアのコンテンツを操作する別の能力も攻撃者に与えました。

APPSEC-1212: Magento は、GET リクエストを介してミニ カートからアイテムを削除する際に、アンチ CSRF トークンの検証に失敗しました。したがって、攻撃者はこの脆弱性を利用して、フィッシングやその他の手口でカートから商品を削除する可能性があります。

APPSEC-1433: これは、より深刻な CSRF 脆弱性でした。攻撃者はこれを悪用して、アンチ CSRF トークンまたはリファラー ヘッダーの検証がないため、ストアのアドレスを削除する可能性があります。

予防

- CSRF 攻撃を防ぐ最善の方法は、トークンベースの防御を使用することです

- 同一生成元ポリシーの使用は、CSRF の場合にも機能します

- もう 1 つの方法は、シンクロナイザー トークンを使用することです

- キャプチャの使用。

CSRF の詳細については、こちらをご覧ください。

Magento ハッキング:Magento リモート コード実行

Magento コード実行は、攻撃者が悪意のあるコードを Web サイトに挿入できるようにする攻撃の一種です。この攻撃は

効果

- 攻撃者はあなたのウェブサイトとウェブ サーバーを危険にさらす可能性があります。

- ファイルとデータベースを表示、変更、削除できる

例

2.0.10/2.1.2 より前の Magento CE および EE は、リモート コード実行に対して脆弱でした。 This was dubbed as APPSEC-1484 and had a severity rating of 9.8 (critical). The cause of the vulnerability was that some payment methods allowed users to execute malicious PHP code while checking out. The exploit, as well as the Metasploit module for this vulnerability, has already been released.

Prevention

- Set proper parsing methods.

- Set stricter permissions for the users.

Magento Hacked:Other Causes

- Weak or hard-coded credentials.

- LFI, RFI, OWASP top 10, etc.

- Outdated versions.

- Server misconfigurations like open ports etc.

- Poor hosting without subnets.

How To Prevent Magento Store From Hacker

アップデートとバックアップ

Migrate to Magento 2. The Magento team updates critical flaws with each new update. This can be verified using the changelog. Moreover, avoid using unreputed extensions as they are likely to contain buggy code. Make sure to create a copy of the site. This could come in handy to restore the site after an attack. Updates and backups are the cheapest and most effective methods of securing a Magento store.

Complete Step by Step Guide to Magento Security (Videos, Extensions, Code &Infographics) (Reduce the risk of getting hacked by 90%)

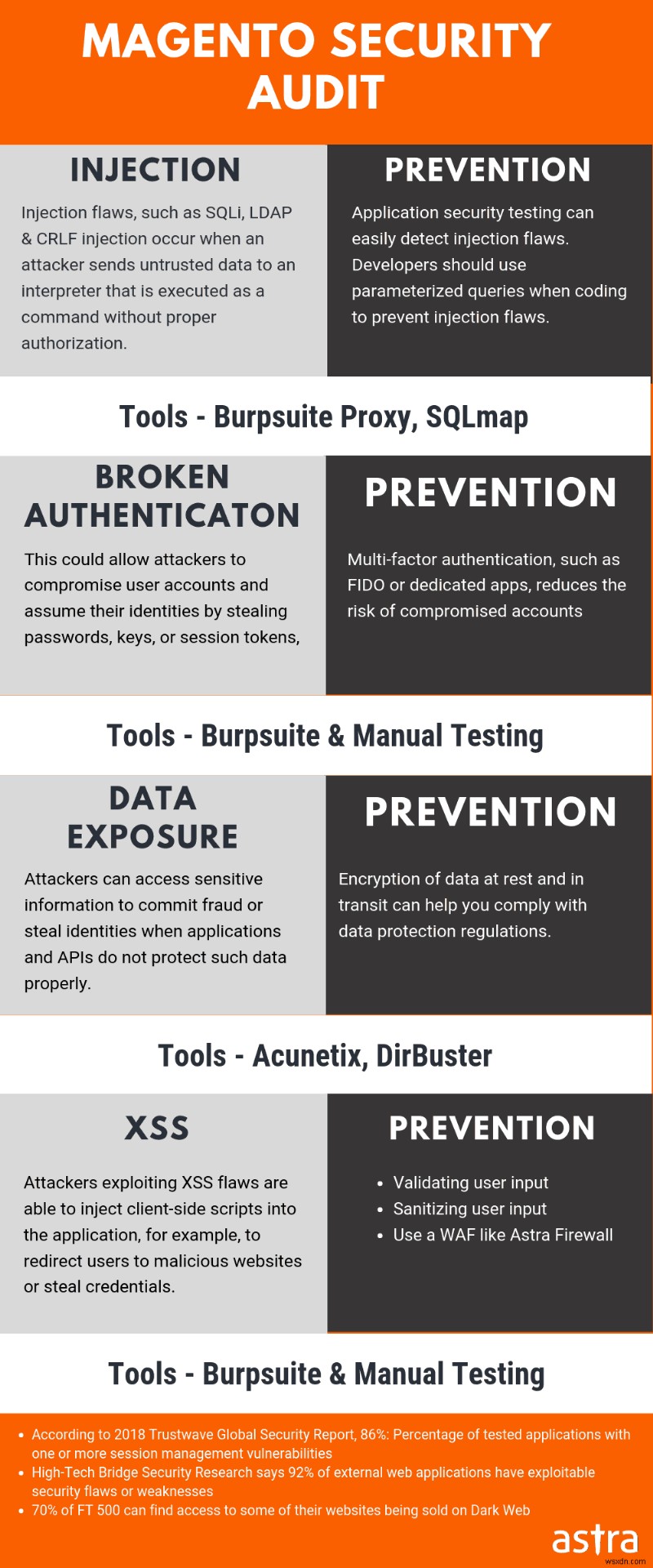

Security Audit

A security audit can protect the Magento store from attacks. Every Magento user cannot be an expert in security. Therefore use online services like Astra. Apart from this, Astra security audit and pen-testing can uncover severe threats present on the store. These vulnerabilities can be patched before an attacker exploits them!

Astra Security:Magento Malware Scanner and Magento Firewall Plugin

New vulnerabilities are uncovered in the Magento e-commerce solution each month. Though you can still keep your store safe from fraud and malware at as low as $9 per month. Buy a feasible firewall for your store. Astra is an out of box solution deployed on the cloud. This means protecting your store without using any resource-hungry anti-virus solutions. Also, average users can comfortably use Astra through a simple dashboard. Installation of Magento Firewall plugins is pretty easy and if you are still unable to figure out, Astra’s engineers got you covered. Astra firewall is the right choice for you being highly robust and scalable.

Cleaning and restoring a hacked Magento store is at times confusing and painstaking. The solution to all these problems is automatic tools like Astra Security. The Astra Security Magento malware scanner can detect and weed out multiple signatures of malware from hacked sites within minutes. Moreover, don’t worry about the files, Astra will patch them for you.

-

完全ガイド:Fitbit Pay

Fitbit は、利用可能な最高のスマート ウェアラブルの 1 つです。多くのモデルがあり、多くの機能を備えています。 Fitbit の有名な機能の 1 つに Fitbit Pay があります。 Fitbit Ionic と Fitbit Versa の近距離無線通信チップを使用すると、非接触型決済を利用できるあらゆる店舗で支払うことができます。 この投稿では、Fitbit Pay の使用方法を理解するのに役立つ完全なガイドを掲載しています。 Fitbit Pay とは? Fitbit Pay は、Fitbit Ionic および Versa にデビット カードまたはクレジット カードを追

-

Android のウイルス除去の完全ガイド

あらゆる職業において、ウイルスに感染することは最大の悪夢です! テクノロジーの世界では、ウイルスとマルウェアはデスクトップとラップトップに関連付けられることがよくありますが、おそらく最も影響を受けやすいオペレーティング システムの 1 つは Android スマートフォンです。過去数か月にわたって、数多くのエクスプロイトがありました。研究者は、すべての Android スマートフォンの 87% が少なくとも 1 つの重大な脆弱性にさらされており、デバイスの 95% が単純なテキスト メッセージでハッキングされる可能性があることを発見しました. では、携帯電話がウイルスに感染したらどうしま