WordPressでXML-RPCを無効にする方法

WordPress XML-RPCは、WordPressCMSに組み込まれたかなり古い機能です。これは、WordPressサイトと他のウェブまたはモバイルテクノロジーとの間の通信を標準化する手段です。 WordPressユーザーの場合、このチュートリアルでは、XML-RPCとは何か、および自分自身を保護するためにXML-RPCを無効にすることをお勧めする理由を説明します。

XML-RPCのしくみ

WordPress Webサイトは、Web上で機能するように設計されています。 HTML、CSS、PHPなどのコアWebテクノロジーを使用しています。これらのファイルはすべて、ホスティングサーバー内のフォルダーにうまく収納されています。

訪問者があなたのドメイン名またはその派生物をクリックすると、彼らはあなたのウェブページにアクセスします。ブラウザにダウンロードしたい情報を含む特定のフォルダ。これで、ブラウザはこの情報を解釈して表示します。

しかし、ブラウザを使用してWebサイトにアクセスしたくない場合はどうでしょうか。カスタム管理ソフトウェアまたはモバイルアプリケーションからアクセスしたい場合はどうなりますか?

WordPressXML-RPCはこの問題をカバーしています。

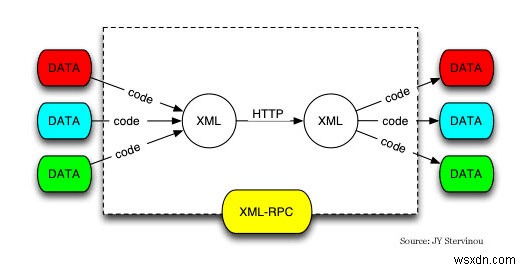

XML-RPCは、重要な情報を単純なXMLファイル内にラップし、それをモバイルアプリまたはリモートソフトウェアに送信するAPIです。次に、モバイルアプリケーションは、独自の事前構成された設計でこの情報を膨らませます。この場合のモバイルアプリは、実質的なWebページファイルをダウンロードする必要がなくなり、気の利いたアプリでデータにアクセスできます。

見た目は良いですが、唯一の問題は、XML-RPCを介して認証するたびにユーザー名とパスワードを送信する必要があることです。これにより、ハッカーの攻撃に対して非常に脆弱になります。

XML-RPCによって脆弱性が生じる方法

XML-RPCは、少なくとも2つの方法でサイトを攻撃に対して脆弱なままにします。ブルートフォース攻撃 およびログイン資格情報の盗難 。

1。ブルートフォース攻撃

攻撃者はブルートフォース攻撃を使用してWebサイトに感染しようとします。

ブルートフォース攻撃は単なる推測ゲームです。攻撃者は、パスワードが成功するまで、何度も何度もパスワードを推測しようとします。

毎秒数千回発生するため、短期間に数百万の組み合わせを試すことができます。

WordPressサイトでは、Webサイトへのログイン試行を制限することで、ブルートフォース攻撃を簡単に制限できます。ただし、XML-RPCの問題は、サイトでのログイン試行を制限しないことです。

攻撃者は、サーバーをだまして、情報を取得しようとしている管理者であると推測し続けることができます。また、正しいクレデンシャルを持っていないため、まだサイトにアクセスできず、何度も試行錯誤を繰り返しています。

トライアルの数に制限はないため、トライアルにアクセスできるようになるのは時間の問題です。このように、ハッカーはXML-RPC DDOS攻撃を実行することによって(サーバーを過負荷にしてクラッシュさせるためにXML-RPCに「ピンバック」要求の波を送信することによって)サイトを簡単にダウンさせることもできます。

2。ログイン情報の傍受/盗難

XML-RPCのもう1つの弱点は、非効率的な認証システムです。 Webサイトへのアクセス要求を送信するたびに、ログイン資格情報も送信する必要があります。これは、ユーザー名とパスワードが公開されていることを意味します。

この情報パケットを傍受するために、ハッカーが角を曲がったところに潜んでいる可能性があります。成功すると、ブルートフォース攻撃の厳しさを経験する必要がなくなります。彼らはあなたの有効な資格情報を使用してあなたのウェブサイトに単にワルツを入れます。

WordPressでXML-RPCを無効にする必要がありますか?

WordPressバージョン3.5以降、XML-RPCコードが大幅に改善されたため、WordPressチームはデフォルトで有効にできるほど安全であると判断しました。 WordPressサイトの管理をモバイルアプリまたはリモートソフトウェアに依存している場合は、XML-RPCを無効にしないでください。

サーバーのセキュリティを非常に意識している場合は、ハッカーがサイトを攻撃するために使用する可能性のある1つの方法をカバーしているため、サーバーを無効にすることをお勧めします。

WordPressでXML-RPCを無効にする方法

XML-RPCはWordPressでデフォルトで有効になっていますが、無効にする方法はいくつかあります。

注 :人気のあるJetPackプラグインを使用している場合、Jetpackがサーバーと通信するために必要なため、XML-RPCを無効にすることはできません。また、XML-RPCを無効にする前に、プラグインやテーマでXML-RPCが使用されていないことを確認してください。

XML-RPCの無効化

1.テーマフォルダ(通常は「wp-content / themes /」内)を見つけて、「functions.php」ファイルを開きます。

2.次のコマンドをファイルの最後に貼り付けます。

// Disable use XML-RPC add_filter( 'xmlrpc_enabled', '__return_false' );

「functions.php」ファイルを保存します。これにより、WordPressのXML-RPC機能がオフになります。この方法ではXML-RPCのみが無効になりますが、xml-rpc.phpファイルが存在するため、ハッカーによるサイトへの攻撃を阻止することはできません。

XML-RPCファイルへのアクセスのブロック

ハッカーによる攻撃を防ぐ最善の方法は、xml-rpcファイルへのアクセスをブロックすることです。

Apacheサーバー

WordPressサイトがApacheサーバーで実行されている場合(WordPressインストールフォルダーに「.htaccess」ファイルが表示されている場合は、サイトがApacheサーバーでホストされていることを確認できます)、次の手順に従います。

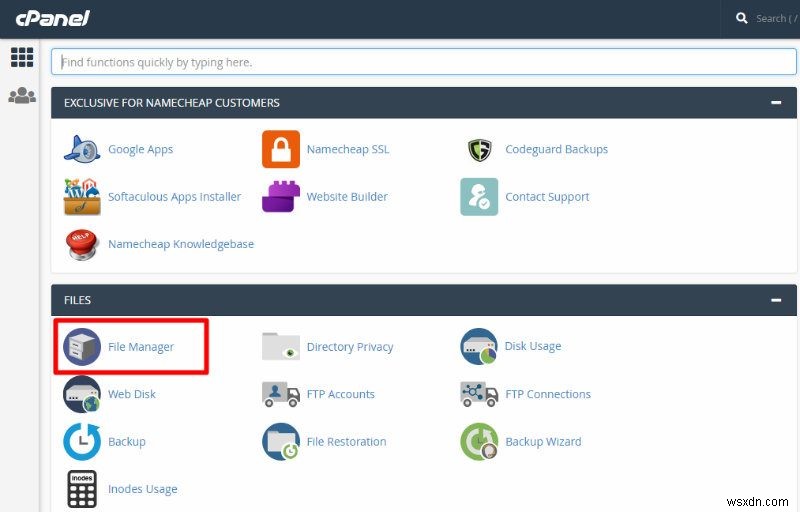

1.CPanelにログインします。ファイルマネージャを検索します。

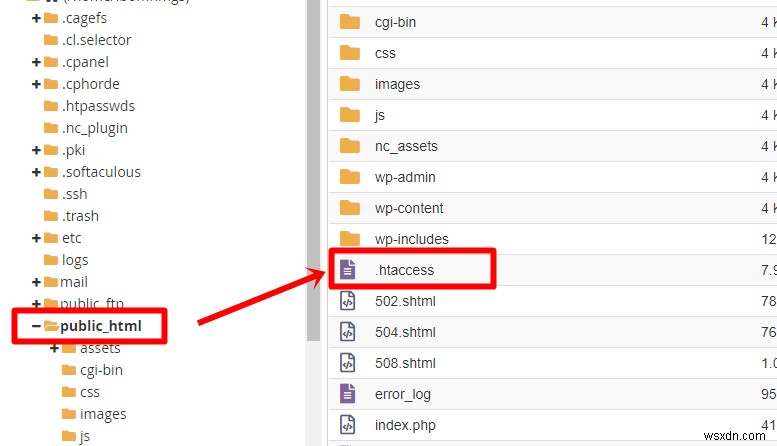

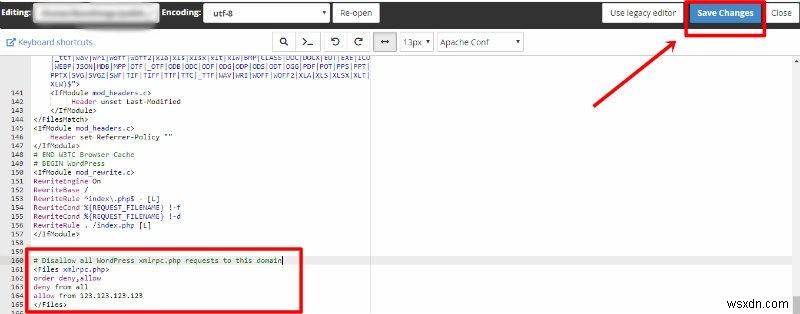

2.ファイルマネージャを開きます。 「public_html」フォルダに移動してから、「。htaccess」ドキュメントに移動します。

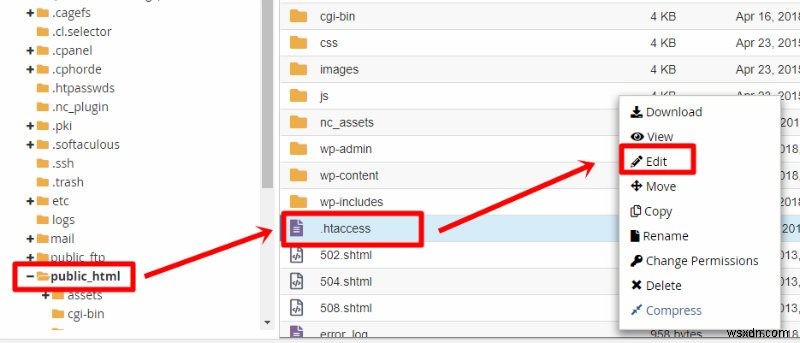

3.右クリックしてファイルを編集します。

4.ファイルの下部に次のコードを貼り付けます:

# Disallow all WordPress xmlrpc.php requests to this domain <Files xmlrpc.php> order deny,allow deny from all </Files>

5.保存して終了します。

Nginxサーバー

Nginxサーバーの場合、次のコードをサーバー構成ファイルに貼り付けます。

# nginx block xmlrpc.php requests

location /xmlrpc.php {

deny all;

} これで、サイトは攻撃から保護されます。

結論

ブルートフォース攻撃とデータ盗難は、サイト所有者に引き続き問題を引き起こします。あなたのサイトが安全であることを確認するのはあなたの義務です。 XML-RPCを無効にすることは、これを行うための効果的な方法の1つです。上記のガイドに従って、今すぐWebサイトと訪問者をハッカーから保護してください。

-

Windows 10 で BitLocker を無効にする方法

Windows 10 の BitLocker 暗号化は、ユーザーがデータを暗号化して保護するためのシンプルなソリューションです。手間をかけずに、このソフトウェアはすべての情報に安全な環境を提供します。そのため、ユーザーはデータを安全に保つために Windows BitLocker に依存するようになりました。しかし、一部のユーザーからも問題が報告されています。つまり、Windows 7 で暗号化されたディスクと、その後 Windows 10 システムで使用されるディスクとの間の非互換性です。場合によっては、BitLocker を無効にして、そのような転送または再インストール中に個人データが安全

-

WordPress で XML-RPC を無効にする方法

WordPress XML-RPC を無効にする簡単な方法をお探しですか?ただし、そうする前に、なぜそうしているのかを考えてください。 他にもたくさんの質問があるでしょう: xmlrpc.php とは? それはどの程度のセキュリティ リスクですか? xmlrpc.php を無効にすると、脅威は自動的に解決されますか? この記事では、これらすべての質問などにお答えします。 TL;DR: WordPress で XML-RPC を無効にすることは、現実的な解決策ではありません。遅かれ早かれ、ハッカーは悪用できる別の脆弱性を見つけるでしょう。ボットや悪意のある IP をブロックする代わり