WordPress で XML-RPC を無効にする方法

WordPress XML-RPC を無効にする簡単な方法をお探しですか?ただし、そうする前に、なぜそうしているのかを考えてください。

他にもたくさんの質問があるでしょう:

- xmlrpc.php とは?

- それはどの程度のセキュリティ リスクですか?

- xmlrpc.php を無効にすると、脅威は自動的に解決されますか?

この記事では、これらすべての質問などにお答えします。

TL;DR: WordPress で XML-RPC を無効にすることは、現実的な解決策ではありません。遅かれ早かれ、ハッカーは悪用できる別の脆弱性を見つけるでしょう。ボットや悪意のある IP をブロックする代わりに、強力な WordPress ファイアウォールをインストールすることをお勧めします。

XML-RPC が原因で Web サイトがハッキングされていませんか?

うーん、ダメ。

何が起こっているかというと、ハッカーがユーザー名とパスワードの組み合わせを試して、あなたの Web サイトにアクセスしようとしているということです。しかし、慌てる必要はありません。あなたのウェブサイトはまだハッキングされていません。

ほぼすべてのサイトでこれが発生しています。強力なパスワードを使用している場合、これが原因でサイトがハッキングされる可能性は最小限です。私たちが確認した 10,000 以上のハッキングされたサイトのうち、このような攻撃が原因でハッキングされたサイトは 5% 未満です。

ただし、ブルート フォース攻撃と呼ばれるこの種の攻撃は、サーバー リソースを使い果たします。ログイン ページと管理ページを保護していても、これらの攻撃はそれらのページを完全にバイパスするため、サーバーが過負荷になります。

これを防ぐには、優れたファイアウォールをインストールすることが重要です。

XML-RPC とは?

XML-RPC は、WordPress と他のシステム間のデータ転送を可能にする WordPress の機能です。現在は大部分が REST API に置き換えられていますが、下位互換性のためにインストールに含まれています。

XML-RPC を使用すると、サードパーティのアプリが WordPress Web サイトにコンテンツを公開できます。たとえば、WordPress モバイル アプリを使用してスマートフォンから投稿を公開する場合、XML-RPC を使用するとそれが可能になります。

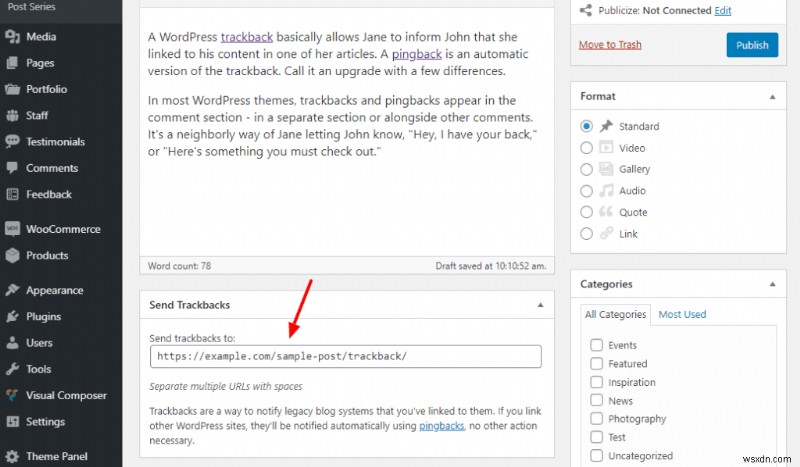

しかし、それだけではありません。 WordPress は、他のブログ プラットフォームとの通信にも使用していました。トラックバックとピンバックを有効にしました。

Jetpack プラグインの古いバージョンにも力を入れていました。

WordPress は通常、WordPress モバイルアプリに接続するためにこれを使用します。 WordPress モバイル アプリを使用したことがある場合は、XML-RPC を有効にする必要があることを覚えているでしょう。

この取引全体で最も奇妙な点は、WordPress が XML-RPC を使用しなくなったことです。独自の REST API をリリースして以来、WordPress は古いコードベースの使用をやめました。

WordPress インストールにまだ xmlrpc.php ファイルがある唯一の理由は、下位互換性のためです。簡単に言えば、非常に古いバージョンの WordPress で実行している Web サイトのみを対象としています!

これがあなたの場合は、すぐにウェブサイトをバックアップし、WordPress のコア ファイル、テーマ、およびプラグインを更新することを強くお勧めします。古いバージョンの WordPress を使い続けることは、ハッカーが xmlrpc.php に接続しようとするよりもはるかに大きなセキュリティ リスクをもたらす可能性があります。

要するに、WordPress のバージョンが 4.7 以降であれば、WordPress で XML-RPC を安全に無効にできるということです。プラグインを使用している場合は、Jetpack にも影響しません。ただし、XML-RPC を無効にすること自体は完全に安全ですが、サイトをハッカーから保護することにはなりません。

ハッカーが XML-RPC を攻撃する理由

WordPress モバイル アプリを使用したことがある場合は、実際に変更を加える前に Web サイトにログインする必要があることを覚えているでしょう。現在、このログインは資格情報を xmlrpc.php スクリプトに送信することで行われ、アクセス資格情報が検証および認証されます。

ハッカーは基本的に同じことをしようとします:xmlrpc.php スクリプト アクセス資格情報を送信して Web サイトにログインします。最大のリスクは、パスワードが弱く、簡単に推測できる場合です。 XML-RPC がセキュリティ上の問題になるのはそのときです。

それ以外の場合は、サーバーの過負荷の可能性を検討しています。これはまだ素晴らしいことではありませんが、ファイアウォールで簡単に対処できます.

REST API を使用して外部アプリケーションに接続する WordPress 4.7 以降のバージョンは、OAuth トークンと呼ばれる認証形式を使用します。 OAuth は、外部アプリに接続するための非常に安全な方法です。ユーザー名とパスワードを直接使用する XML-RPC の方法は、安全な方法ではありません。

十分な時間があれば、ハッカーやボットはユーザー名とパスワードのバリエーションを送信して、正しいものを推測するまで xmlrpc.php に接続できます。

これはブルート フォース攻撃と呼ばれます。

XML-RPC のもう 1 つの主要なセキュリティ問題は、誰かがあなたのコンテンツにリンクしたときの WordPress のアラートであるピンバックに使用されたことです。脅威は、ハッカーが大量のピンバックをサイトに送信できることです。

DDoS 攻撃として知られるこのタイプの攻撃は、サーバーに過負荷をかけ、サーバー リソースを枯渇させ、Web ホストによって Web サイトが停止される可能性があります!

繰り返しますが、REST API はこの機能も置き換えました。そのため、ピンバックが好きな場合でも、WordPress で XML-RPC を安全に無効にすることができます。

あなたが 5% の一員であり、ウェブサイトがハッキングされるのではないかと心配している場合は、今すぐ無料のマルウェア スキャナーを使用してその可能性を排除してください。

XML-RPC を無効にする必要がありますか?

XML-RPC を無効にすることはまったくお勧めしません。

その理由は?

シンプル – PHP ファイルを無効にしても、何の役にも立ちません。 XML-RPC を無効にしても、ハッカーやボットは排除されません。ブルート フォース攻撃を実行するために wp-login.php に注意を向けるだけです。

次に、リクエストをブロックするためにプラグインをロードする必要があるため、プラグインはウェブサイトの速度を低下させます。

Web サイトを保護することはより重要であり、ここまで読んでいただければ、ファイアウォールをインストールすることをお勧めします。はい、その古い栗。

WordPress で XML-RPC を無効にする方法

WordPress のすべてと同様に、次の 2 つの方法で WordPress XML-RPC を無効にできます。

- プラグインの使用

- プラグインなし

ほとんどの場合、プラグインを使用して WordPress でほとんどのことを行うことをお勧めします。 WordPress バックエンドのコードを手動で変更すると、大惨事につながる可能性があります。これは、どちらの方法もお勧めしないまれな例ですが、いずれにしても両方を行う方法を紹介します.

注意して続行し、何かを行う前に Web サイトのバックアップを取ることを忘れないでください。

ステップ 1:Web サイトで XML-RPC が有効になっているかどうかを確認する

WordPress のインストールに xmlrpc.php が付属していても、それがまだ有効になっているわけではありません。 XML-RPC を無効にする前に、少なくとも Web サイトで有効かどうかを確認する必要があります。

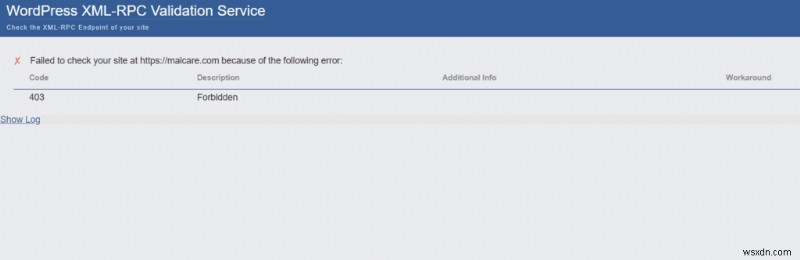

WordPress XML-RPC 検証サービスを使用します。このアプリはあなたのウェブサイトをチェックし、xmlrpc.php が有効になっているかどうかを知らせます。

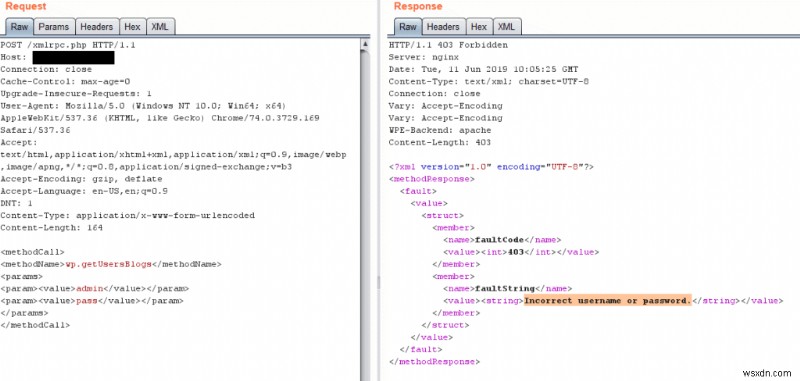

MalCare に対して同じことを行うと、ファイアウォールが設置されているため、403 エラー メッセージが表示されます。

ステップ 2:Web サイトで XML-RPC を無効にする

WordPress で XML-RPC を完全に無効にする時がついに来ました。

2 つの方法を使用してこれを行う方法を紹介します。ファイルを無効にすることはまったくお勧めしませんが、どうしてもプラグインを使用したい場合は、プラグインを使用することをお勧めします。

オプション A:プラグインの使用

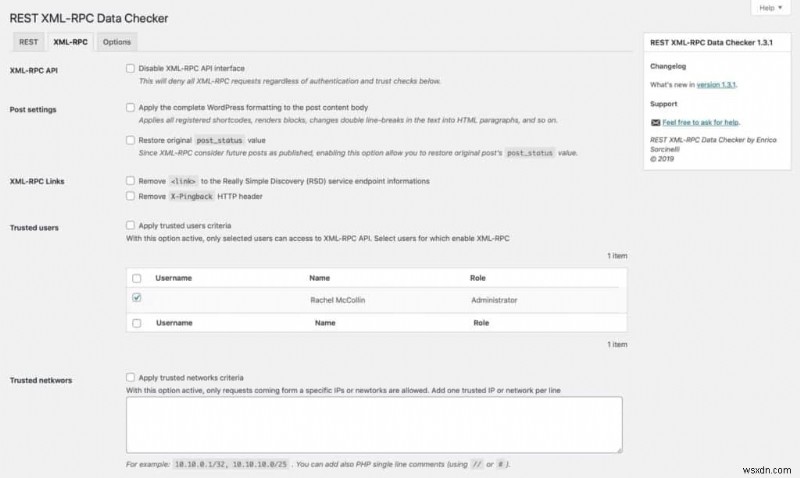

Web サイトで XML-RPC を無効にするために使用できるプラグインはたくさんあります。 REST XML-RPC データ チェッカー プラグインの使用をお勧めします。

リクエストをブロックするためにプラグインをロードする必要があるため、Web サイトの速度が低下することに注意してください。また、ハッカーは代わりに wp-login.php ファイルへの攻撃に移行します。

したがって、これはセキュリティの観点からはまったく何も達成しません。本当の保護が必要な場合は、代わりに MalCare の高度なファイアウォール プラグインをインストールすることをお勧めします。

プラグインをインストールしたら、[設定]> [REST XML-RPC データ チェッカー] に移動します。 .

次に、XML-RPC タブをクリックします。

API インターフェイス、WordPress の投稿、ピンバック、およびトラックバックをフォーマットする機能を無効にすることができます。追加の利点として、XML-RPC を引き続き使用できる信頼できるユーザーや、ブロックされない信頼できる IP アドレスのリストを紹介することもできます。

迅速かつ効率的!ただし、REST タブをいじることはお勧めしません。すべてをデフォルトのままにしておいてください。

オプション B:プラグインなし

これは、本で考えられる最悪のオプションです。 XML-RPC 攻撃を実際に防御する方法を説明する次のセクションにスキップすることを強くお勧めします。

ただし、XML-RPC を手動で無効にすることに固執している場合は、最初に Web サイトの完全なバックアップを取ることを強くお勧めします。

Web サイトで使用しているサーバーの種類に応じて、次の 2 つの方法のいずれかに従うことができます。

.htaccess を使用して WordPress XML-RPC を無効にする

このコード スニペットを .htaccess ファイルに貼り付けます:

# Block WordPress xmlrpc.php requests

<Files xmlrpc.php>

order deny,allow

deny from all

allow from xxx.xxx.xxx.xxx

</Files>

特定の IP からの XML-RPC を保持したい場合は、5 行目の「xxx.xxx.xxx.xxx から許可する」で、x を IP アドレスに置き換えます。それ以外の場合は、この行を削除してください。

Web サイトが Apache を使用してホストされている場合、cPanel または FTP を使用してサーバーに接続できます。どちらの場合でも、.htaccess ファイルにアクセスできます。

.config を使用して WordPress XML-RPC を無効にする

Nginx でホストされているサイトの場合、次のコードを Nginx.config ファイルに追加できます:

location ~* ^/xmlrpc.php$ {

return 403;

}

または、Web ホストに XML-RPC を無効にするよう依頼することもできます。

フィルタを使用して WordPress XML-RPC を無効にする

または、プラグインにフィルターを追加することもできます:

add_filter('xmlrpc_enabled', '__return_false');テーマ関数ファイルから同じことを行うことができますが、プラグインを作成する方がはるかに優れています。また、この方法はサーバーの種類に関係なく使用できます。

繰り返しますが、これらはどれも本当に役立つオプションではなく、手動で変更することは決して良い考えではありません。したがって、どうしてもやらなければならない場合は、事態が悪化した場合に備えて WordPress のバックアップを用意しておいてください。

XML-RPC 攻撃を防ぐには?

これは、この記事で最も重要なセクションであり、非常に大きなセクションです。そのため、Web サイトへの XML-RPC 攻撃を防ぐために、これをいくつかの実行可能な手順に分割することにしました。

ステップ 1:ウェブサイトがすでにハッキングされていないか確認する

おそらく、あなたのサイトはまだハッキングされていません。

ただし、念のためこれを確認する必要があります。 Web サイトが本当にハッキングされている場合は、まずそこからマルウェアを削除する必要があります。そうしないと、XML-RPC を無効にしても意味がありません。

サイトがハッキングされているかどうかを確認する最も簡単な方法は、MalCare の無料のマルウェア スキャナーを使用することです。 MalCare のスキャナーはセットアップにほとんど時間がかからず、Web サイト上の未知のマルウェアを数秒で検出できます。

MalCare でハッキングされたサイトの警告が表示された場合は、[自動クリーニング] ボタンをクリックするだけです。

MalCare は 60 秒でマルウェアを完全に削除します。

ステップ 2:WordPress ファイアウォールをインストールする

これは、XML-RPC の脆弱性を処理する正しい方法です。 xmlrpc.php に接続しようとするボットをブロックする機能を備えた WordPress ファイアウォールを使用します。

ファイルを無効にしても機能しません。ハッカーは次に wp-login.php をハッキングしようとします。

唯一の問題は、通常、ファイアウォールが有効になるのが遅すぎることです。ハッカーが xmlrpc.php または wp-login.php に接続してハッキングを試みるたびに、WordPress サイト全体が一緒に読み込まれます。

まさにこれが、MalCare の高度なファイアウォールの使用をお勧めする理由です。

- ウェブサイトが読み込まれる前にボットやハッカーを撃退

- Cloudflare のようにウェブサイトの読み込み速度が遅くなることはありません

- 保護する 250,000 以上のウェブサイトのネットワークから学習することにより、悪意のある IP のデータベースを常に更新します

Web サイトが MalCare によって保護されている場合、すべてのボットとハッカーが XML-RPC または WP-Login に接続しようとすると、403 エラーになります。このようなエラーは、ハッカーがそれ以上進むのをすぐに思いとどまらせる可能性があります.

なぜ人々は XML-RPC を無効にすることを推奨するのですか?

いくつかの理由。それぞれを調べて、誰か (はい、WordPress 管理ブログも重要です) がこの一連の行動を推奨する理由を理解しましょう. (応急処置のようなものではありますが。)

多くの読者 (あなた自身のような) が WordPress Web サイトで XML-RPC を無効にしたいと考える最大の理由の 1 つは、サーバー リソースの問題を経験したことです。 .ログを見ると、xmlrpc.php ファイルに多くのヒットがあったかもしれません。

Jetpack を使用していて、Jetpack のインストール中に構成エラーが発生した可能性があります。 .次に、この奇妙に聞こえるファイルを検索し、それがどのように脆弱性であるかについて多くのことを読みました。

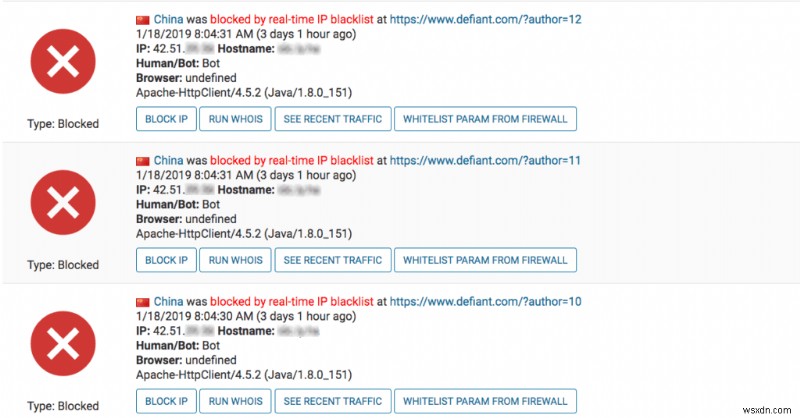

または、次のような警告を表示するスキャナーを使用しました:

これは Wordfence トラフィック ログのスクリーンショットです .

セキュリティ プラグインは、ボットが WordPress の XML-RPC を介してサイトにハッキングしようとしていることを示しています。したがって、あなたの自然な本能は、このオプションを完全に無効にすることです.

してはいけないこととその理由

ブラックリスト IP アドレス

IP を手動でブロックすることは、ハッカーをブロックする良い方法だと思うかもしれません。実際、これは多くのセキュリティ「専門家」が支持するものです。しかし、うまくいきません。 1 つの IP アドレスをブロックすると、ブルート フォース ボットが別の IP アドレスを使用してサイトを攻撃し始めます。

XML-RPC の削除

WordPress インストールから xmlrpc.php ファイルを削除することさえ考えないでください。サイトが完全に破壊され、そうでない場合でも、次に WordPress を更新したときにファイルがすぐに表示されます。

次は?

WordPress のセキュリティを改善することは、1 回限りのことではありません。はい、ファイアウォールをインストールすることは手始めに最適な方法ですが、他に改善できる点を見つけるために、Web サイトで完全な WordPress セキュリティ監査を行うことをお勧めします。

MalCare を既にインストールしている場合は、直感的なダッシュボード内に多くの提案が表示されます。先に進んでセキュリティ スキャンを実行し、プロンプトに従ってください。

すぐにわかるように、WordPress Web サイトのセキュリティを強化することは良い考えです。繰り返しますが、指示に従って操作するだけで、数回クリックするだけで完了できます。

セキュリティのもう 1 つの重要な側面は、常に把握しておくことです。

新しい WordPress の脆弱性がある場合は、それを知り、Web サイトにも影響が及ぶ前に予防措置を講じる必要があります。

よくある質問

XML-RPC とは?

XML-RPC は、XML Remote Call Procedure の略です。これは、XML エンコーディングによる HTTP 接続を使用してブログに接続するために、古いブログ システムで使用されるプロトコルです。簡単に言えば、ユーザーが WordPress などのブログ プラットフォームにリモートで接続できるようにするプロトコルです。

XML-RPC は何に使用されますか?

XML-RPC は、WordPress モバイルアプリなどのサードパーティ製アプリから WordPress にリモートで接続する方法です。また、トラックバックやピンバックを通じて誰かがあなたの投稿にリンクするたびに、通知を送信します。

XML-RPC を無効にするにはどうすればよいですか?

REST XML-RPC Data Checker プラグインなどのプラグインを使用して、XML-RPC を無効にすることができます。ただし、XML-RPC を無効にしても、ハッカーが WordPress Web サイトにハッキングしようとするのを止めることはできません。攻撃を阻止するには、代わりに MalCare の高度なファイアウォール プラグインをインストールする必要があります。

CAPTCHA または 2FA を使用しています。 XML-RPC を使用してパスワードをクラックできますか?

Captcha および 2 要素認証 (2FA) プラグインは、セキュリティを強化するためのものです。 XML-RPC ハッキングに対する実際の保護は提供されません。

ほとんどの captcha および WordPress 2FA プラグインは、WordPress ログイン ページのみを保護し、XML-RPC スクリプトは保護しません。セキュリティ プラグインを再確認して、XML-RPC を介したログインが防止されていることを確認してください。

悪意のある IP アドレスをブラックリストに登録できますか?

これは明らかな解決策のように思えます。ハッカーの IP アドレスをブロックするだけで安全です。

この考えに惑わされないでください。ハッカーとモグラたたきをしているようなものです。彼らは IP アドレスを変更し続け、別の IP アドレスを使用してサイトを攻撃します。これに終わりはありません。

MalCare のファイアウォールのようなものだけが役に立ちます。国やデバイスから悪意のある IP を自動的にブロックするボット保護が付属しています。高度なファイアウォールは、ネットワーク上の 250,000 以上のサイトから学習し、攻撃を開始する前にボットや悪意のある IP を認識します。サイトの速度を落とすことなく、これらすべてを実現できます。

それでもなお、悪意のある IP を一度に 1 つずつ永遠にブロックしたい場合は、この記事が役に立ちます。

XML-RPC ファイルを削除することはできませんか? WordPress はもう使用しません。

これをしないでください。 XML-RPC ファイルが見つからない場合でも、サイトに接続しようとするボットによって、サイトは引き続き過負荷になります。より大きなリスクは、WordPress コア ファイルを勝手に削除すると、サイトが完全に破壊される可能性があることです。

最悪の部分は、次の WordPress 更新時に xmlrpc.php が再インストールされ、ファイルを削除する目的が無効になることです。

-

不和通知を無効にする方法

Discord は、チャネルを作成することでゲーマー同士がコミュニケーションできるため、ゲーマーにとって優れたプラットフォームです。ゲームプレイ中にオーディオ/テキストの会話機能に Discord を使用する場合は、Discord 通知を常に ping することにも注意する必要があります。通知は、新しい更新について知らせるために重要ですが、迷惑になることもあります。 ありがたいことに、Discord は素晴らしいアプリであり、通知を無効にするオプションを提供します。複数の方法で、すべて/選択したユーザーに対して行うことができます。 Discord 通知を無効にする方法に関する簡潔なガイドをお

-

Windows 10 で BitLocker を無効にする方法

Windows 10 の BitLocker 暗号化は、ユーザーがデータを暗号化して保護するためのシンプルなソリューションです。手間をかけずに、このソフトウェアはすべての情報に安全な環境を提供します。そのため、ユーザーはデータを安全に保つために Windows BitLocker に依存するようになりました。しかし、一部のユーザーからも問題が報告されています。つまり、Windows 7 で暗号化されたディスクと、その後 Windows 10 システムで使用されるディスクとの間の非互換性です。場合によっては、BitLocker を無効にして、そのような転送または再インストール中に個人データが安全