Remote Credential Guardは、Windows10のリモートデスクトップ資格情報を保護します

すべてのシステム管理者ユーザーには、リモートデスクトップ接続を介した資格情報の保護という1つの非常に真の懸念があります。これは、マルウェアがデスクトップ接続を介して他のコンピューターに侵入し、データに潜在的な脅威をもたらす可能性があるためです。そのため、Windows OSは警告を点滅させます。「このPCを信頼していることを確認してください。信頼できないコンピュータに接続すると、PCに損害を与える可能性があります 」リモートデスクトップに接続しようとしたとき。

この投稿では、リモート資格情報ガード Windows 10で導入された機能 、 Windows 10 Enterpriseでリモートデスクトップの資格情報を保護するのに役立ちます およびWindowsServer 。

Windows10のリモート資格情報ガード

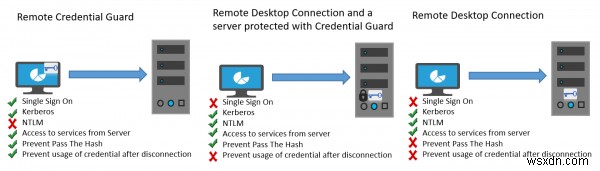

この機能は、深刻な状況に発展する前に脅威を排除するように設計されています。 Kerberos をリダイレクトすることにより、リモートデスクトップ接続を介して資格情報を保護するのに役立ちます 接続を要求しているデバイスに要求します。また、リモートデスクトップセッションのシングルサインオンエクスペリエンスも提供します。

ターゲットデバイスが危険にさらされた場合、クレデンシャルとクレデンシャル派生物の両方がターゲットデバイスに送信されることはないため、ユーザーのクレデンシャルは公開されません。

リモートクレデンシャルガードの手口は、クレデンシャルガードがクレデンシャルマネージャを介して保存されたドメインクレデンシャルも保護することを除いて、ローカルマシンでクレデンシャルガードによって提供される保護と非常に似ています。

個人は、次の方法でRemoteCredentialGuardを使用できます-

- 管理者の資格情報には高い特権があるため、保護する必要があります。 Remote Credential Guardを使用すると、クレデンシャルがネットワークを介してターゲットデバイスに渡されることがないため、クレデンシャルが確実に保護されます。

- 組織内のヘルプデスクの従業員は、侵害される可能性のあるドメインに参加しているデバイスに接続する必要があります。リモートクレデンシャルガードを使用すると、ヘルプデスクの従業員はRDPを使用して、マルウェアのクレデンシャルを危険にさらすことなくターゲットデバイスに接続できます。

ハードウェアとソフトウェアの要件

リモート資格情報ガードの円滑な機能を有効にするには、リモートデスクトップクライアントとサーバーの次の要件が満たされていることを確認してください。

- リモートデスクトップクライアントとサーバーは、ActiveDirectoryドメインに参加している必要があります

- 両方のデバイスが同じドメインに参加しているか、リモートデスクトップサーバーがクライアントデバイスのドメインと信頼関係のあるドメインに参加している必要があります。

- Kerberos認証が有効になっている必要があります。

- リモートデスクトップクライアントは、少なくともWindows10、バージョン1607、またはWindowsServer2016を実行している必要があります。

- リモートデスクトップユニバーサルWindowsプラットフォームアプリはリモート資格情報ガードをサポートしていないため、リモートデスクトップクラシックWindowsアプリを使用してください。

レジストリを介してリモート資格情報ガードを有効にする

ターゲットデバイスでRemoteCredentialGuardを有効にするには、レジストリエディタを開き、次のキーに移動します。

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Lsa

DisableRestrictedAdminという名前の新しいDWORD値を追加します 。このレジストリ設定の値を0に設定します リモート資格情報ガードをオンにします。

レジストリエディタを閉じます。

昇格したCMDから次のコマンドを実行すると、リモート資格情報ガードを有効にできます。

reg add HKLM\SYSTEM\CurrentControlSet\Control\Lsa /v DisableRestrictedAdmin /d 0 /t REG_DWORD

グループポリシーを使用してリモート資格情報ガードをオンにする

グループポリシーを設定するか、リモートデスクトップ接続でパラメーターを使用することにより、クライアントデバイスでリモート資格情報ガードを使用できます。

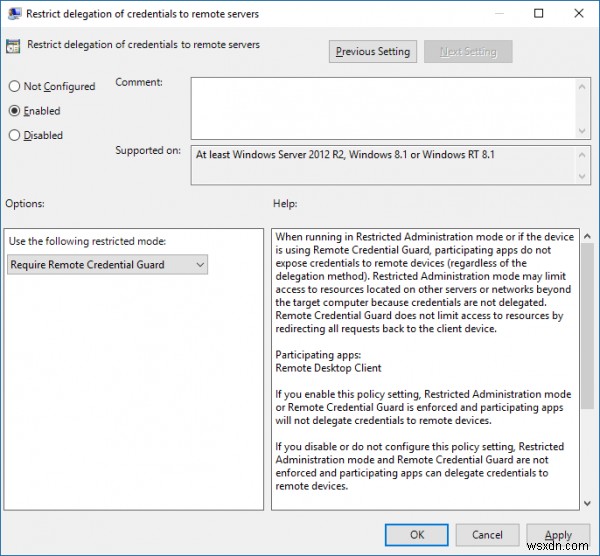

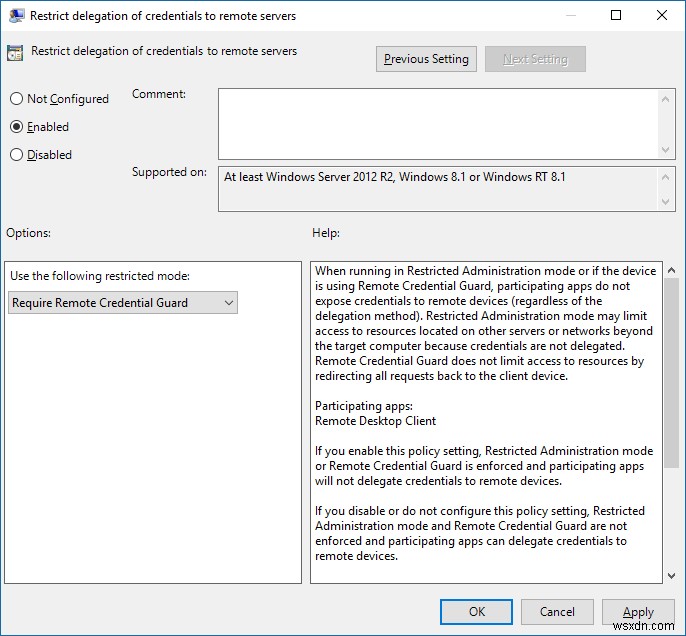

グループポリシー管理コンソールから、[コンピューターの構成]>[管理用テンプレート]>[システム]>[資格情報の委任]に移動します。

次に、リモートサーバーへの資格情報の委任を制限するをダブルクリックします。 [プロパティ]ボックスを開きます。

次の制限付きモードを使用します。 ボックスで、[リモート資格情報ガードが必要]を選択します。 他のオプション制限付き管理モード も存在します。その重要性は、Remote Credential Guardを使用できない場合、制限付き管理モードを使用することです。

いずれの場合も、リモート資格情報ガードも制限付き管理者モードも、資格情報をクリアテキストでリモートデスクトップサーバーに送信しません。

[リモート認証ガードを優先する]を選択して、リモート認証ガードを許可する ’オプション。

[OK]をクリックして、グループポリシー管理コンソールを終了します。

次に、コマンドプロンプトから、 gpupdate.exe / forceを実行します。 グループポリシーオブジェクトが確実に適用されるようにします。

リモートデスクトップ接続のパラメータでリモート資格情報ガードを使用する

組織でグループポリシーを使用していない場合は、リモートデスクトップ接続の開始時にremoteGuardパラメーターを追加して、その接続のリモート資格情報ガードをオンにすることができます。

mstsc.exe /remoteGuard

RemoteCredentialGuardを使用する際に留意すべき点

- Remote Credential Guardを使用して、AzureActiveDirectoryに参加しているデバイスに接続することはできません。

- リモートデスクトップ資格情報ガードは、RDPプロトコルでのみ機能します。

- RemoteCredentialGuardにはデバイスクレームは含まれていません。たとえば、リモートからファイルサーバーにアクセスしようとしていて、ファイルサーバーにデバイスの要求が必要な場合、アクセスは拒否されます。

- サーバーとクライアントはKerberosを使用して認証する必要があります。

- ドメインには信頼関係があるか、クライアントとサーバーの両方が同じドメインに参加している必要があります。

- リモートデスクトップゲートウェイは、リモート資格情報ガードと互換性がありません。

- クレデンシャルがターゲットデバイスにリークされることはありません。ただし、ターゲットデバイスは引き続きKerberosサービスチケットを独自に取得します。

- 最後に、デバイスにログインしているユーザーの資格情報を使用する必要があります。保存されたクレデンシャルまたは自分とは異なるクレデンシャルを使用することは許可されていません。

詳細については、Technetをご覧ください。

関連 :Windows10でリモートデスクトップ接続の数を増やす方法。

-

Windows 10 PC へのリモート デスクトップ接続を有効にする方法

デスクから離れて作業しているときは、Windows のリモート デスクトップ接続を使用して PC にアクセスできます。着信リモート デスクトップ接続が受け入れられると、別のデバイス (Windows、Mac、iOS、または Android) から PC をリモートで使用できるようになります。この機能を有効にするには、Windows 10 Pro または Enterprise が必要です。 まず、設定アプリ (Win+I キーボード ショートカット) を開き、[システム] カテゴリをクリックします。左側のメニューの下部にある [リモート デスクトップ] ページをクリックします。 画面の上

-

Windows でリモート デスクトップ セッションを記録する方法

リモート セッション アプリを使用すると、地球の反対側にある別の PC のリモート セッションを簡単に実行できます。しかし、それらのセッションを記録できますか?画面と音声を一緒に記録するのは簡単なことではありません。この偉業を達成するのに役立つアプリがいくつかあります。今日、そのようなアプリの 1 つである TweakShot Screen Recorder について説明しました。これは、画面に表示されているものの画像をキャプチャしてビデオを録画するのに役立ちます。これには、ウェビナー、オンライン ミーティング、ゲームのプレイ、ビデオのストリーミング、そして最も重要なリモート デスクトップ セ