WordPress の Contact Form 7 の脆弱性を修正

Contact Form 7 は、最も人気のある WordPress プラグインの 1 つで、アクティブなインストール数は約 1,000 万回です。何年にもわたって、いくつかの重大なセキュリティ上の欠陥があることが明らかになりました。当然のことながら、これらの脆弱性により、多くのサイトがハッキングされました。

特に、7 年前に発生した権限昇格の脆弱性があります。その他の脆弱性は比較的軽微で、あまり悪用されていません。しかし、権限昇格の脆弱性は依然として、世界中の Web サイトで大規模なセキュリティ侵害やハッキングを引き起こしています。

この記事ではさらに詳しく説明し、Contact Form 7 の権限昇格の脆弱性を修正する確実な方法を提供します。

TL;DR: Web サイトがハッキングされている疑いがある場合は、 MalCare セキュリティ プラグインをインストール . WordPress サイトをスキャンし、ハッキングを特定します。サイトを即座にクリーンアップし、今後の攻撃からサイトを保護することもできます。

Contact Form 7 の脆弱性とは?

Contact Form 7 の脆弱性により、ハッカーはマルウェアを WordPress アップロード フォルダーにアップロードできます。特に /wp-content/uploads/wpcf7_uploads/ フォルダ。ファイルがアップロードされると、ハッカーは Web サイト全体の制御を引き継ぐことができます。

ここで、wpcf7_uploads のコンテンツを削除すると想像できます。 フォルダーは問題を解決します。しかし、そうではありません。したがって、その方法を試して失敗したとしても、それはあなただけではありません。

時間の経過とともに、ハッカーがアクセスを取得すると、サイト全体にマルウェアを拡散することがわかりました。 Contact form 7 の脆弱性により、ハッカーは完全にアクセスできるようになるため、ハッカーは何千ものファイルとデータベースに感染する可能性があり、通常は実際に感染します。

明らかに、これは洗浄プロセスをかなり複雑にします。したがって、優れたスキャナーをインストールしてから、この悪意のあるマルウェアのすべての痕跡を取り除くためにクリーナーをインストールすることが重要です。

ハッキングされたサイトを修正する方法

すでに説明したように、権限昇格の脆弱性が原因でハッキングされた Web サイトを修正することは非常に困難です。特定のフォルダから悪意のあるファイルを削除するほど簡単ではありません。

ハッカーがファイルをアップロードした瞬間、サーバー上のすべてのフォルダーにアクセスできました。これは、ハッカーが文字通り任意のファイルまたはデータベース テーブルにマルウェアを仕掛けた可能性があることを意味します。彼らはあなたのウェブサイトをもう一度感染させるためにバックドアを残したかもしれません.

それを念頭に置いて、この問題を解決するための 3 つの簡単で効果的な手順を紹介します。この正確な順序に従ってください:

ステップ 1:マルウェアを見つけて削除する

Contact Form 7 を使用している場合は、今すぐ MalCare をインストールして、Web サイトの無料のマルウェア スキャンを受けることを強くお勧めします。 Web サイトがハッキングされているという目に見える兆候があるかどうかは問題ではありません。サーバーには何百ものマルウェアが潜伏している可能性があります。

このステップは非常に重要です。前に述べたように、アップロード フォルダーを削除するだけでは不十分です。そもそもやり方がわからないという方も多いのではないでしょうか。マルウェア スキャナーを使用すると、マルウェアの場所を特定し、完全に削除できます。

Web サイト全体のサーバー レベルのスキャンには、MalCare セキュリティ プラグインを使用することをお勧めします。 MalCare は、Web サイトのファイルやデータベースに隠れている未知のマルウェアを検出することができます。

Auto-Clean を使用して、ウェブサイトからマルウェアの痕跡をすべて即座に削除することもできます。 オプション。ほんの数秒で、MalCare はコードを壊すことなく Web サイトからマルウェアを削除します。

現在、Web サイトからマルウェアを手動で削除する方がはるかに優れたオプションであると主張する多くのセキュリティ「専門家」がいます。しかし現実には、それを行う方法を知るには、かなりのコーディングのコツが必要です。あなた自身がサイバーセキュリティの専門家でない限り、この方法はどのような状況でもお勧めしません.

とはいえ、WordPress Web サイトからマルウェアを手動で削除する方法について詳しく知りたい場合は、そのトピックに関する記事も用意されています。

繰り返しますが、どのような状況でもお勧めしません。

ステップ #2:ゴースト管理者を削除する

ここまでの記事に従えば、Web サイトからマルウェアを安全に削除できたことになります。そのため、さらに変更を加える前に、今すぐサイトをバックアップすることを強くお勧めします。

ハッカーが Contact Form 7 の権限昇格の脆弱性を利用して行うことができる最も危険な変更の 1 つは、偽の管理者を作成することです。これは非常に微妙な変更であるため、ほとんどの Web サイトはまったく気付かないほどです。

危険な部分は、Web サイトからマルウェアを削除しても、偽の管理者ユーザーを検出できるマルウェア スキャナーがないことです。

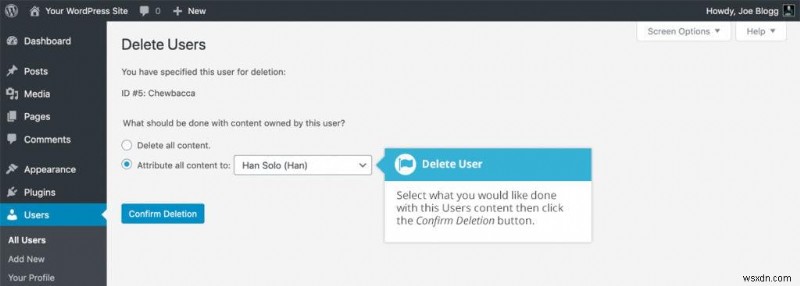

WordPress ダッシュボードで:

- [ユーザー]> [すべてのユーザー] を選択します

- 削除するユーザー名にカーソルを合わせ、[削除] をクリックします。 リンクが表示されます。

- ユーザーの削除ページに移動します 、次の 2 つのオプションがあります:ユーザーの投稿を削除する または 投稿を新しいユーザーに割り当てる .

- 「すべてのコンテンツの属性:」を選択します。 」

- 新しいユーザー名を選択してください あなたがこれらの投稿の新しい作成者として作成しました。

- [削除の確認] をクリックします ボタン。

ステップ 3:Contact Form 7 を更新する

Contact Form 7 の権限昇格の脆弱性は、元の開発者によってバージョン 5.0.4 で修正されました。現在、Contact Form 7 はバージョン 5.3.2 を配布しており、プラグインを最新バージョンに更新することを強くお勧めします。

プラグインを更新すると、脆弱性が解消されます。これは、ハッカーが同じ脆弱性を利用して Web サイトに侵入することができなくなったことを意味します。

今後のハッキングを防ぐ方法

同様のセキュリティ脆弱性を悪用するハッカーから Web サイトを保護するために実行できる対策がいくつかあります。 Contact Form 7 の権限昇格の脆弱性は、Web サイトにセキュリティ上の脅威をもたらす人気のあるプラグインの 1 つの例にすぎません。

ハッカーは毎日新しい脆弱性を見つけ続けています。それを念頭に置いて、今後の攻撃からサイトを保護するための基本的なヒントをいくつか紹介します:

MalCare をインストール

MalCare をインストールすることを強くお勧めします。 MalCare には、Web サイト上のマルウェアを自動的に検出する独自の Web サイト セキュリティ スキャナーが付属しています。手動での操作はほとんど必要ありません。

また、ワンクリックのマルウェア除去ツールも利用できるので、作業がずっと楽になります。

さらに重要なことに、Web サイトが読み込まれる前であっても、悪意のある IP アドレスやボットを国やデバイスからブロックする高度なファイアウォールも利用できます。これにより、最も一般的な攻撃に対して Web サイトを安全に保護できます。

MalCare は、ますます賢くなる最先端の学習アルゴリズムで実行されます。 MalCare が保護する 250,000 以上の Web サイトの 1 つで特定のマルウェアまたは悪意のある IP に遭遇した場合、そのネットワーク上のすべての Web サイトを自動的に阻止します。

テーマとプラグインを更新

テーマとプラグインは非常に複雑なコードです。場合によっては、WordPress コア自体よりも複雑です。このような複雑さは、Contact Form 7 の権限昇格の脆弱性などのセキュリティ上の欠陥を引き起こすことがよくあります。

これには驚かれるかもしれませんが、起きているすべての瞬間を悪用できる脆弱性を探しているハッカーがいます。

新しいバージョンでこれらの脆弱性にパッチが適用されるため、テーマとプラグインを最新の状態に保つことは、Web サイトを保護するための良い方法です。そのため、新しいバージョンが利用可能になったら、WordPress プラグインとテーマを必ず更新してください。また、使用しなくなったテーマとプラグインを削除することをお勧めします。

WordPress の強化

WordPress のハードニングは、ハッカーが Web サイトにアクセスできたとしても、Web サイトを変更することを非常に困難にするために実行できる一連のセキュリティ対策です。

さて、硬化はかなり広いトピックです。これらの対策のいくつかは、ユーザー パスワードの変更など、非常に簡単です。ただし、ソルトやセキュリティ キーの変更など、より複雑な対策もあります。

そのため、WordPress の強化に関する記事全体を作成しました – 安全な方法.

これにより、WordPress Web サイトは、Contact Form 7 の権限昇格だけでなく、次のようなさまざまな攻撃からも保護されます:

- SQL インジェクション攻撃

- DDoS 攻撃

- 総当たり攻撃

- クロスサイト スクリプティング (XSS) 攻撃

権限昇格ハックの説明

このセクションは少し技術的ですが、WordPress サイトで Contact Form 7 プラグインを使用している場合は、何が起こっているのかを理解したいと思うでしょう.

Contact Form 7 の権限昇格の脆弱性は、次の 2 つの手順で悪用されます:

- ステップ 1:WordPress ウェブサイトで低加入者の役割にアクセスする

- ステップ 2:脆弱性を利用して、無制限の管理アクセスを取得します。

WordPress Web サイトは、デフォルトで新しいユーザー (WordPress サブスクライバー) に最低のアクセス レベルを割り当てます。現在、この役割では、WordPress Web サイトで何かを変更するのに十分な権限を得ることができません。しかし、Contact Form 7 の権限昇格攻撃により、ハッカーは自分のユーザー ロールを好きなように変更できます。

それは正確にはどういう意味ですか?

Contact Form 7 は、さまざまな種類のフォームを作成するために使用される最も強力な WordPress プラグインの 1 つです。送信すると、そのフォームで受け入れられたデータは、WordPress Web サイトの「wp-content」というフォルダーに保存されます。

通常、このフォルダーには、Web サイトのさまざまな部分からのあらゆる種類のコンテンツが含まれています。ただし、これらはすべて公開情報であり、このフォルダー内のデータは機密または個人的なものではありません。

これは、複数の理由から非常に理にかなっています。フォームにデータを送信する人は誰でも WordPress サブスクライバーです。 Web サイト上の機密情報にアクセスすることはできません。

一方、フォームは通常、管理者または編集者によって作成されます。これらは、多くの自由と Web サイトの特定の部分へのアクセスを必要とするユーザー ロールです。では、Contact Form 7 はどのようにして新しい WordPress ユーザーに管理者ではなくサブスクライバーの役割を割り当てるのでしょうか?

簡単に言えば、Contact Form 7 は「capability_type」というパラメーターを使用して、読み取り、編集、および削除機能のユーザー権限を定義します。この脆弱性はこのパラメーター内に存在し、ハッカーが WordPress のホーム ディレクトリにファイルを直接アップロードすることを可能にします。

このフォルダだけで、ハッカーがサイトを完全に改ざんしたり、スパム広告攻撃を仕掛けたりできる可能性があります。

場合によっては、攻撃が危険で、ウェブサイトが Google のブラックリストに登録されることもあります。

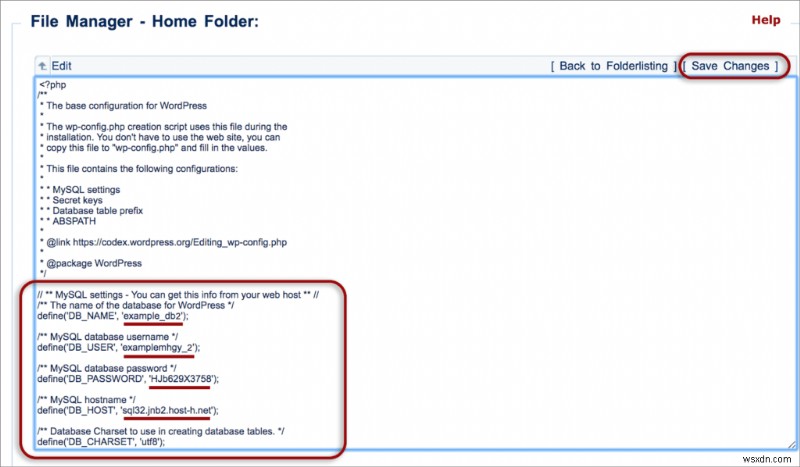

しかし、権限昇格の脆弱性により、攻撃者はさらに危険な攻撃を仕掛けることができます。 wp-config ファイルや .htaccess ファイルなど、wp-content フォルダーの外にもファイルがあります。

現在、これらのファイルには、データベースの資格情報と Web サイトの構成が含まれています。そのため、Contact Form 7 の権限昇格の脆弱性を悪用するハッカーは、ユーザー ロールの機能を変更することで、これらのファイルにアクセスできます。

数分以内に、ハッカーは Web サイト全体へのアクセス資格情報を見つけることができます。さらに悪いことに、ゴースト管理者アカウントを作成して、ウェブサイト全体に無制限に直接アクセスできるようにすることもできます。

ハッカーがフォームを編集し、wp-content 以外のファイルへのアクセスを許可できるようになるため、これは非常に危険です。また、フォームが受け入れることができるユーザー入力の種類を編集するためにも使用できます。 The vulnerability essentially allows any user roles to make changes to the website.

Unrestricted file upload vulnerability explained

Some forms accept files, such as a resume or ID proof. Standard formats like PDF, JPEG, PNG, and GIF are acceptable and shouldn’t cause any trouble on your site.

However, the Contact Form 7 plugin vulnerability allows a user to change the types of files accepted. This vulnerability recently affected over 5 million websites that use Contact Form 7 and is known as the unrestricted file upload vulnerability.

The unrestricted file upload vulnerability means your website could start accepting executable file formats such as PHP and ASP. Check especially for double extensions such as .php.png.

These files execute commands and functions on your site. This means a hacker can submit a PHP file with a malicious script through a contact form created using Contact Form 7.

This is a variant of an XSS attack and can be used to:

- Create a backdoor on your website that would allow a hacker to access it when he wants.

- Create ghost admin users that will grant them access through your login page.

- Modify the content on your site to sell or promote illegal products and drugs.

- Redirect your visitors to malicious or adult websites.

There are a bunch of other attacks that a hacker can launch quite effectively with very little effort once they gain access to your website. It’s always a better option to prevent the attacks as far as possible.

We highly recommend installing a malware scanner that offers round-the-clock malware scanning and a WordPress firewall to protect your website against future attacks.

What’s next?

Hackers find all sorts of ways to break into your site. They can use brute force attacks to guess your access credentials, exploit Cross site scripting (XSS) vulnerabilities, and steal your browser cookies. There’s really no end to this madness.

To truly and completely protect your website from security threats and attacks, we recommend that you install MalCare. The firewall will proactively block hack attempts and its scanner will check your website every day.

Also, check out our tips on WordPress hardening. You can secure your website from the MalCare dashboard with a few simple clicks and harden your website security.

FAQs

Is Contact Form 7 secure?

No. Although the current version has no known vulnerabilities, older versions of Contact Form 7 are riddled with security flaws. The simplest way to patch the vulnerabilities is to update to the latest version. But we also recommend that you scan your website for malware just in case.

Does Akismet work with Contact Form 7?

Yes, but Akismet is to protect against spam form inputs. It doesn’t fix the privilege escalation vulnerability. To patch the vulnerability, we recommend updating to the latest version of Contact Form 7 immediately.

What is privilege escalation and why is it important?

Privilege escalation is a vulnerability that hackers can exploit to gain access to files and databases of a website that are otherwise restricted. Using this vulnerability, hackers can gain access to any sensitive information on your website and even deface your content at will.

What is the most likely mechanism of privilege escalation?

Most WordPress plugins and themes come with many privilege escalation vulnerabilities. Some of the most common causes are cross-site scripting, improper cookie handling, and weak passwords.

What are good alternatives to Contact Form 7?

There are several alternatives to Contact Form 7. In terms of security, though, we would recommend the latest version of Ninja Forms, Gravity Forms, and Visual Form Builder plugins.

-

WordPress プラグイン Advanced Contact Form 7 DB に SQLi に対する脆弱性がある

非常に深刻な SQLi の脆弱性が、人気のある WordPress プラグインで発見されました - Advanced Contact Form 7 DB は、40,000 以上のアクティブなインストールがあります。 Contact Form 7 の脆弱性が最初に報告されたのは 3 月 26 日で、新しいパッチが適用されたバージョン 1.6.1 が 2 日前の 4 月 10 日に公開されました。パッチが適用されたバージョンはここにありますが、サブスクライバーのアカウントを持っている人でもこの脆弱性が悪用される可能性があるため、現在のユーザーはまだ心配する必要があります. リスク ステータス -

-

WordPress のプッシュ通知とリダイレクト マルウェアを修正する方法

ここ数週間、Astra のセキュリティ研究者は WordPress 上のプッシュ通知マルウェアを追跡してきました。 .このキャンペーンは、WordPress Web サイトで進行中のリダイレクト キャンペーンと組み合わされています。 リダイレクトが発生している悪意のあるドメインには、inpagepush[.]com、asoulrox[.]com、iclickcdn[.]com、justcannabis[.]online、0.realhelpcompany[.]ga、fast.helpmart[.]ga/ などがあります。 m[.]js?w=085 など 今回、ハッカーは一歩先を行って、