ハッカーはハッキングされた Web サイトで何をしますか?

2017 年はハッカーの年でした。コンテンツ管理システム、電子商取引ポータル、データ侵害から金融機関の Web サイトのハッキングまで、サイバー犯罪は年々増加しています。 2017 年は、Equifax のデータ侵害による大規模な金融データの盗難、2017 年で最も致命的なランサムウェア攻撃であった WannaCry サイバー攻撃、Petya ランサムウェア攻撃、悪名高い yahoo データ侵害など、驚異的なサイバー攻撃が見られました。

ウェブサイトは一般的にどのようにハッキングされますか?

Google は最近、ハッキングされた Web サイトの数が 32% 増加したことを明らかにしました。 Web サイトがハッキングされる最も一般的な方法は次のとおりです。

<オール>ハッキングされたウェブサイトでハッカーができること

しかし、情報が侵害された場合、ハッカーはこのデータで何ができるでしょうか?これについては多くの推測がありますが、攻撃者の立場になってハッキング後の行動を理解することは、潜在的な将来のサイバー攻撃による被害を最小限に抑えるのに役立ちます。

ハッカーの侵害後のチェックリストには、次のアクションが含まれている可能性があります:

<オール>盗まれたデータ インベントリを形成する

侵害後、ハッカーは、クレジット カードの詳細、認証資格情報、名前、住所、電話番号などの個人情報などの財務情報のインベントリを作成します。

販売情報

名前、資格情報、住所、電話番号などの個人情報は、ハッカーによって大量に販売されます。 Quartz は、ID 番号、住所、生年月日、場合によってはクレジット カード情報など、誰かの個人情報の完全なセットが闇市場で 1 ドルから 450 ドルかかると見積もっています。

良いものを除外する

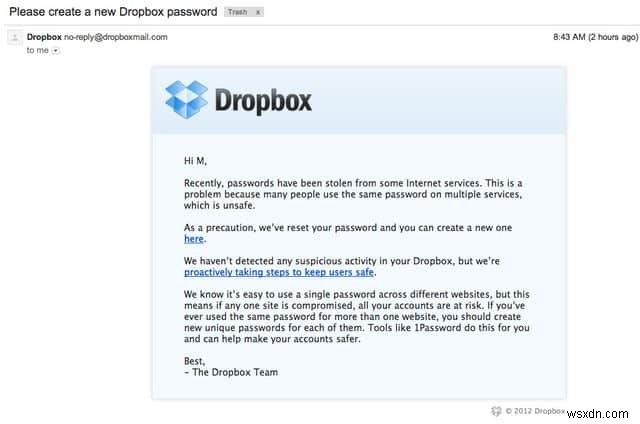

侵害されたすべての認証アカウントのインベントリを作成した後、ハッカーは、残りよりも高い価値で販売できる最も有利なアカウントを探します。政府や軍の住所などの情報は非常に貴重です。その他の重要な情報には、大企業の会社の電子メール アドレスとパスワードが含まれます。ハッカーは、これらの資格情報をダーク Web で他のユーザーにはるかに高い価格で販売できます。さらに、ある Web サイトからのハッキングは、別の Web サイトの情報漏えいにつながる可能性があります。たとえば、2012 年に Dropbox が侵害されたとき、同じ年の Linkedin のデータ侵害で盗まれた資格情報が使用されました。ユーザーは複数のアカウントで同じパスワードを再利用することが多く、これはハッカーが通常悪用するものです。

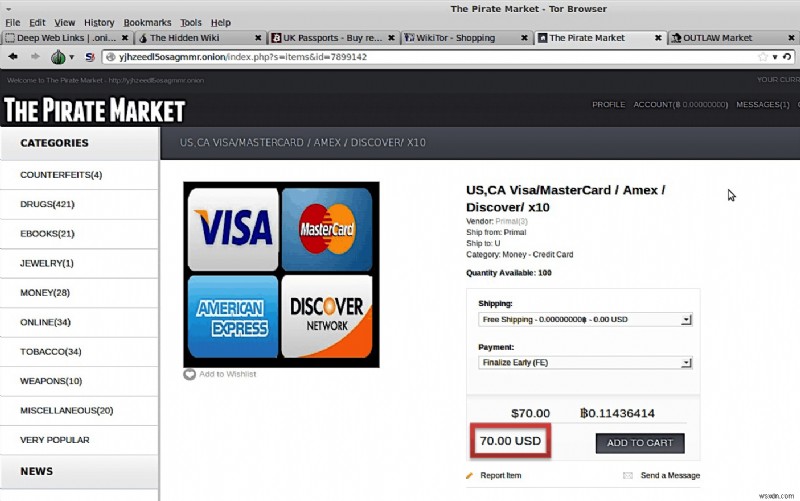

カードを売る

ハッカーは通常、クレジット カード番号などの金融情報を、適切な知識を持った 10 人または 100 人のグループにまとめて販売します。この情報は通常、「ブローカー」に販売され、ブローカーは検出されることなく「カーダー」に販売します。これらの「カーダー」は、盗まれたクレジット カード情報を使用して店舗または Amazon.com でギフト カードを購入し、それらのカードを使用して物理的な商品を購入する可能性があります。

ギフトカードは、電子機器などの高価な商品の購入に使用されるため、企業が追跡することは困難です。会社が詐欺を突き止め、カードがブロックされるまでに、犯罪者は購入した商品を所有しています。これらの荷物は通常、再発送詐欺によって発送されます。 Craigslist の求人情報などの合法的なチャネルを使用して、無防備な個人がミュール (再発送者) として採用されます。その後、商品は通常、国外に発送されるか、詐欺師が商品を出品したオークション サイトから商品を購入した人物に直接発送されます。

まとめ売り

ハッカーは認証資格情報を収集し、それらをまとめて割引価格で販売します。 Post-breach, the hacked company would take necessary measures to repair the damage and change credentials making most of the credentials worthless. Hence, the hacker benefits from a bulk sale at discounts.

Also, check our video on Simple WordPress Security Tips to Follow in 2018.

Download our Secure Coding Practices Checklist for Developers to reduce the chances of getting hacked.

Worried about your website’s safety in light of rampant online vulnerabilities? Contact Astra’s Web Security Suite to know more for further protection.

-

ハッカーによるプライバシーの侵害とそれを回避する方法

私たちの日常生活は、今日、多かれ少なかれテクノロジーを中心に展開しています。電子メール ID、クレジット カードの詳細、住所などの個人情報を、何らかの目的でさまざまな Web サイトにアップロードすることは非常に一般的です。そして、これは情報盗難の懸念を引き起こします!さて、ハッカーがオンライン ソースから個人情報を取得する方法と、ハッキング後に何をするかについて考えている場合は、簡単に説明しましょう! さらに、日常の習慣に取り入れたり、高度なサードパーティ製ソフトウェアをダウンロードしたりして、データ保護方法についても理解できます。 ハッカーがあなたのデータに侵入しようとするのはなぜですか

-

ビッグ データで何が問題になる可能性があるか?

機械学習とアルゴリズムを中核とするビッグデータは、高い需要と優れた機能により、現在絶頂期にあります。ビッグデータ分析ソリューションを実現するために、いくつかの企業がこの分野の専門知識を求めています。ビッグデータの文化は現在世界を支配しており、企業が予測モデルと統計分析に基づいてビジネス インテリジェンスを達成しようと努力する中で、標準を設定することに成功しています。 データが指数関数的に生成されるにつれて、ビッグデータ、IoT、クラウド コンピューティングなどの最先端技術に対する需要が高まっています。専門家によると、これらのテクノロジーは、今後あらゆるビジネスの必然的な部分になるでしょう。特