コロナウイルス マップを使用して情報を盗むサイバー犯罪者

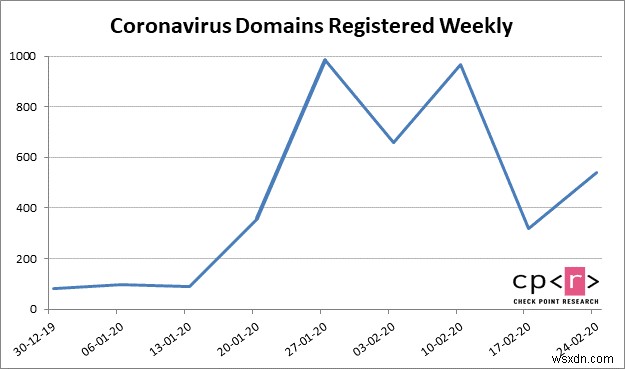

終わりのないコロナウイルスの発生は、すでに世界中でビジネスを混乱させていますが、決してサイバー犯罪者を妨害していません.勢いが衰える兆しはありませんが、サイバー犯罪者はこのパンデミックから利益を得るためにあらゆる方法を試みています。

1 月には、ハッカーがコロナウイルス メールを使用して Emotet マルウェアを拡散していましたが、現在、コロナウイルスのグローバル パンデミック マップを使用して AZORult マルウェアを拡散しています。

今回、ハッカーは何をしているのか?

COVID-19 の原因となる SARS-COV II の壊滅的な蔓延は、ハッカーにサイバー攻撃を仕掛ける機会を与えています。

コロナウイルスがパンデミックになると、誰もが知りたがります。それは、世界中の人々がどれほど急速に広がり、感染しているかです。これは、ハッカーがバックグラウンドでマルウェアを拡散することにより、フロントエンドで COVID-19 に関する情報を提供することにより、偽の地図で人々を標的にして騙していることを意味します。

Johns Hopkins などのいくつかの組織は、コロナウイルス COVID-19 に関する情報を提供するダッシュボードを開発しています。しかし、サイバー犯罪者は厄介な Trickbot マルウェアを使用して、コロナウイルスの恐怖を悪用しています。

ハッカーは COVID-19 ダッシュボードをどのように使用してシステムに感染していますか?

Reason Labs のセキュリティ研究者である Shai Alfasi は、攻撃者がこの状況を利用して、Johns Hopkins のように偽のコロナウイルス マップ (別名ダッシュボード) を作成していることを明らかにしました。これにはすべて、AZORult マルウェアを使用して、ブラウザに保存されているユーザー名、パスワード、クレジット カードの詳細、その他のデータなどの情報を盗んで収集することが含まれます。

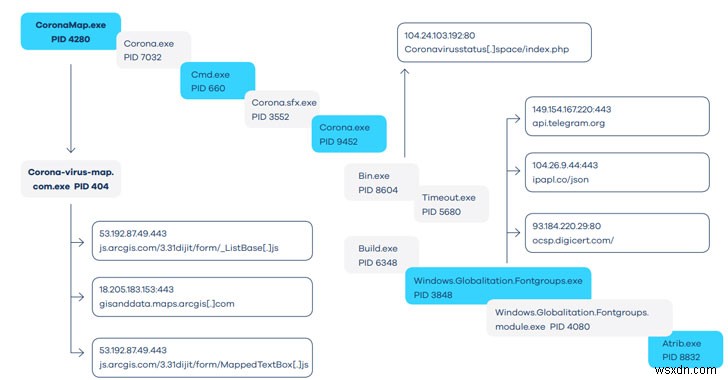

簡単に言えば、本物のダッシュボードとは異なり、これらの偽のダッシュボードはユーザーに、Corona-virus-Maps.com.exe という名前のファイルが埋め込まれた小さな Win32 EXE ファイルをダウンロードするように促します。

ファイルをダブルクリックすると、COVID-19 に関する情報が表示され、システムが侵害され、保存されているすべての情報が盗まれます。

中央でリアルに見せるために、ハッカーはジョン ホプキンス大学に似た感染マップを表示します。

左側のペインには、確認された症例数の地理的表現が表示され、右側には、これまでに回復した症例数と死亡者数が表示されます.

Img src:セキュリティの理由

これらの誤った手段を使用して、AZORult は機密情報を収集します。さらに、この悪意のあるバイナリ ファイルは、侵害されたマシンで秘密の管理者アカウントを生成して、リモート デスクトップ プロトコルを介した接続を可能にし、情報を収集することができます。

危険にさらされている情報は?

ハッカーは、COVID-19 マップを使用して、ブラウザに保存されているユーザー名、パスワード、クレジット カード番号、その他の情報などの情報を盗み出しています。

感染しているシステムは?

現在、マルウェアの影響を受けるのは Windows マシンのみです。ただし、ハッカーがこのマルウェアの新しいバージョンに取り組んでいるため、すぐに他のシステムが影響を受けると推測されています。

感染の兆候は何ですか?

Corona-virus.Map.Com.exe が実行されると、重複した .exe ファイルと、複数の Bin.exe、Windows.Globalization.fontgroups.exe、および Build.exe ファイルが作成されます。これに加えて、ZoneMap と LangaugeList の下の多くのレジスタも変更されています。

新しい脅威ですか?

情報を盗むように設計された脅威には、2016 年に登場した情報盗用ソフトウェアである AZORult が関与しています。このソフトウェアは、ユーザー名、パスワード、閲覧履歴、財務情報、Cookie などの情報を盗むことができます。コンピュータに保存されている暗号通貨キー。さらに、他のマルウェアでマシンに感染する可能性があります。

この収集された情報を使用して、サイバー犯罪者は機密データを盗み、自分の利益のために使用します。

これに加えて、AZORult の新しい亜種が、コンピューターに秘密の管理者アカウントをインストールしてリモート攻撃を実行することが発見されました。

攻撃者がデータを盗む方法

Alfasi は、nss3.dll に関連付けられた API の静的な読み込みを確認しています。 API は、保存されたパスワードを解読するのに役立ちます。これは非常に一般的なアプローチであり、AZORult マルウェアの特徴です。侵害されたブラウザーから収集されたデータは C:\Wndows\Temp フォルダーに移動されます。その後、マルウェアはデータを抽出し、感染したマシンの一意の ID を生成し、データを暗号化してから C2 通信を行います。

安全を確保するために何をすべきですか?

確かに、コロナウイルスに関して常に最新の状態に保つことは重要ですが、そうする際には、検証済みのダッシュボードと Advanced System Protector などのセキュリティ ツールを使用することを忘れてはなりません。

ハッカーはあなたのデータを取得するために可能な限りのことをします。データを保護し、保護を維持するための措置を講じる必要があるのはあなたです。

これに加えて、これらの偽のサイトを特定するには、URL または詳細を確認して、正規のコロナウイルス ダッシュボードと一致するものがない場合は、すぐに終了してください。また、ファイルをダウンロードしたり、コロナウイルス追跡用のアプリケーションをインストールしたりするように求められた場合でも、決してそれに屈することはありません.これは、マルウェアを拡散する方法です。

これにより、サイバー犯罪者が止まることはなく、あらゆる機会を利用して情報を盗むことは明らかです。したがって、安全を確保する唯一の方法は、情報を探す際にセキュリティのヒントを念頭に置くことです。これについてどう思いますか?

サイバー犯罪者の行動は間違っていると思いますか?それとも、お金を稼ぐチャンスはすべて利用すべきだと言いますか?コメント セクションでご意見をお聞かせください。

-

コロナウイルス マップを使用して情報を盗むサイバー犯罪者

終わりのないコロナウイルスの発生は、すでに世界中でビジネスを混乱させていますが、決してサイバー犯罪者を妨害していません.勢いが衰える兆しはありませんが、サイバー犯罪者はこのパンデミックから利益を得るためにあらゆる方法を試みています。 1 月には、ハッカーがコロナウイルス メールを使用して Emotet マルウェアを拡散していましたが、現在、コロナウイルスのグローバル パンデミック マップを使用して AZORult マルウェアを拡散しています。 今回、ハッカーは何をしているのか? COVID-19 の原因となる SARS-COV II の壊滅的な蔓延は、ハッカーにサイバー攻撃を仕掛ける機会を与え

-

サイバー犯罪者がマルウェアを使わずに企業を攻撃する方法

すべてのビジネスには、サイバー攻撃に対する信頼できるセキュリティが必要ですが、ウイルス対策ソフトウェアは救世主ではないことを覚えておくことが重要です。ビジネスへの攻撃のほとんどは、従業員がマクロを開始したり、悪意のあるリンクをクリックしたり、悪意のある添付ファイルをダウンロードしたりするなど、ユーザーのミスによって引き起こされます。 サイバー犯罪者は、マルウェアを利用せずに企業のネットワークにアクセスできる場合があります。ソーシャル エンジニアリングと正当なソフトウェア ソリューションを利用するだけです。 サイバー犯罪者がマルウェアを使わずに企業を攻撃する方法 メール攻撃 典型的なフ