GDPR Cookie Consent プラグインに不適切なアクセス制御の脆弱性 |今すぐアップデート

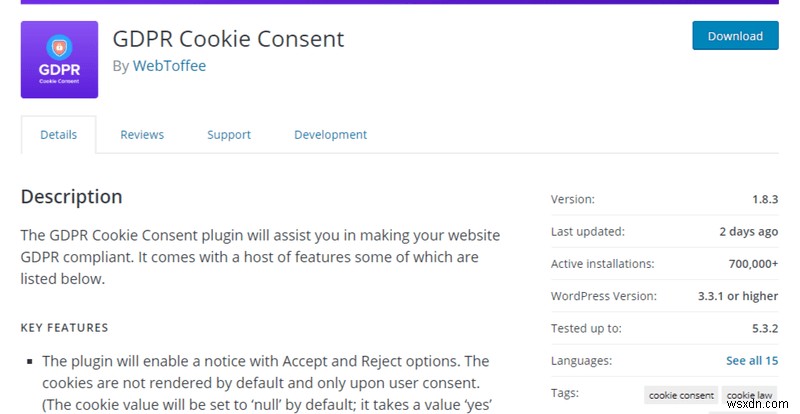

ユーザーが簡単に GDPR に準拠できるようにする WordPress GDPR cookie 同意プラグインは、不適切なアクセス制御に対して脆弱であることが判明しました。この脆弱性は、権限昇格や Web サイトに保存された XSS などの重大な脆弱性につながる可能性があります。 GDPR Cookie 同意プラグインは、これを書いている時点で 700,000 以上の WordPress Web サイトで積極的に使用されています。

脆弱性のタイムライン

- 報告日 – 2020 年 2 月 4 日

- 修正日 – 2020 年 2 月 10 日

- 影響を受けるバージョン – すべてのバージョン <=1.8.2

- パッチを適用したバージョン – 1.8.3

この脆弱性は最初に wordpress.org に報告されました。これを投稿すると、プラグインは一時的に WordPress リポジトリから削除されました。 2 月 10 日にパッチが利用可能になるとすぐに、WordPress はプラグインの禁止を解除しました。

バージョン <=1.8.2 を使用しているユーザーは誰でもハッキングされる可能性があります . パッチを適用したバージョン =1.8.3 に更新してください できるだけ早く。

GDPR プラグインの脆弱性について理解する

脆弱性は cli_policy_generator にあります --construct method. で cli_policy_generator これは WordPress AJAX API を介して実行されます – ajax_policy_generator には重要な機能チェックがありません。そのため、ノンス コードが AJAX 経由で送信されても、PHP フレームワーク全体で検証されません。

ajax_policy_generator は、次の 3 つのアクションを許可します:autosave_contant_data、save_contentdata、 および get_policy_pageid .

これらのアクションのうちの 2 つ – autosave_contant_data、save_contentdata 攻撃を受けやすい。 autosave_contant_data は権限昇格につながる可能性がありますが、save_contentdata は保存された XSS につながる可能性があります。

save_contentdata の脆弱性

cli_policy_generator の save_contentdata GDPR Cookie をページ投稿タイプとして保存できるようにします。サブスクライバーと同じくらい低い権限を持つ認証済みユーザーを悪用すると、投稿ステータスが変更される可能性があります。認証されたユーザーは、投稿を公開したり、公開したものを下書きに移動したりできます。さらに悪いことに、Web サイト全体を下書きに移動してクラッシュさせてしまいます。

public function save_contentdata()

{

$out=array(

'response'=>true,

'er'=>''

);

$content_data=isset($_POST['content_data']) ? $_POST['content_data'] : array();

$page_id=(int) isset($_POST['page_id']) ? $_POST['page_id']*1 : 0;

$enable_webtofee_powered_by=(int) isset($_POST['enable_webtofee_powered_by']) ? $_POST['enable_webtofee_powered_by']*1 : 0;

$id=wp_insert_post(

array(

'ID'=>$page_id, //if ID is zero it will create new page otherwise update

'post_title'=>'Cookie Policy',

'post_type'=>'page',

'post_content'=>Cookie_Law_Info_Cli_Policy_Generator::generate_page_content($enable_webtofee_powered_by,$content_data,0),

'post_status' => 'draft', //default is draft

)

);

if(is_wp_error($id))

{

$out=array(

'response'=>false,

'er'=>__('Error','cookie-law-info'),

//'er'=>$id->get_error_message(),

);

}else

{

Cookie_Law_Info_Cli_Policy_Generator::set_cookie_policy_pageid($id);

$out['url']=get_edit_post_link($id);

}

return $out;

} autosave_contant_data の脆弱性

autosave_constant_data は、管理者がまだ編集している間、GDPR Cookie を cli_pg_content_data に一時的に保存します。

cli_pg_content_data で検証チェックが行われていないため、認証されたユーザーは、GDPR Cookie Consent プラグインを使用して Web サイトに悪意のある JavaScript コードを挿入できます。

public function autosave_contant_data()

{

global $wpdb;

$scan_table=$wpdb->prefix.$this->main_tb;

$out=array(

'response'=>true,

'er'=>''

);

$content_data=isset($_POST['content_data']) ? $_POST['content_data'] : array();

$page_id=isset($_POST['page_id']) ? $_POST['page_id'] : '';

$enable_webtofee_powered_by=(int) isset($_POST['enable_webtofee_powered_by']) ? $_POST['enable_webtofee_powered_by']*1 : 0;

if(is_array($content_data))

{

$content_html=Cookie_Law_Info_Cli_Policy_Generator::generate_page_content($enable_webtofee_powered_by,$content_data);

update_option('cli_pg_content_data',$content_html);

}else

{

$out=array(

'response'=>false,

'er'=>__('Error','cookie-law-info')

);

}

return $out;

} パッチが利用可能!今すぐ更新

最新バージョン 1.8.3 に更新し、ウェブサイトをファイアウォールで保護してください。

Astra ファイアウォールは、XSS、SQLi、CSRF、LFI、RFI、スパム、Bad Bot、OWASP Top 10 などの攻撃から Web サイトを保護します。 Astra を使い始めるのはとても簡単です。その方法は次のとおりです。

- プランを選択してサインアップしてください。

- セルフサービスの手順をいくつか実行して、Astra をインストールします (所要時間 <5 分)。

それで全部です。 Astra Firewall は、あなたを襲う可能性のあるあらゆる攻撃から積極的に保護します。 Astra ダッシュボードから Web サイトを監視できるようになりました。

まだわからない?ここから Astra のデモを入手してください。

質問がある場合は、以下にコメントするか、メッセージをお送りください。返信することをお約束します 🙂

-

WordPress ブログから悪意のあるドメインにリダイレクトする訪問者?今すぐ解決

WordPress のリダイレクト ハッキングは、これほど長い間脅威となってきました。それは、数週間ごとに新しいリダイレクト ハッキングに変身します。私たちは、これらすべてのタイプの WordPress リダイレクトを随時カバーしてきました。リストに追加するのは、さらに別の WordPress リダイレクト ハック タイプを明らかにするこのブログ投稿です。このハッキングは、ブログ ページの訪問者を悪意のあるドメインにリダイレクトします。 悪意のあるドメインには、adaranth.[com]、buyittraffic.[com]、cuttraffic.[com]、statistic[.

-

[修正] WordPress rms-script リモート アクセス マルウェア

最近、一部の WordPress Web サイトに、外部サイトへのリモート アクセスを許可するリモート アクセス マルウェアが含まれていることが判明しました。このマルウェアの場所は、wp-content/mu-plugins フォルダー内のランダムな PHP ファイルであることが後で判明しました。一般的な無料の WordPress セキュリティ プラグインを使用して Web サイトをスキャンしても、異常は検出されませんでした。このマルウェアの詳細と修正方法については、以下をお読みください。 rms-script マルウェアの機能 最初は、WordPress サイトに奇妙なエラーが表示され