ハッキングされた Web サイトを修復するには? DIY でハッキングされた Web サイトを修正

Web サイトのセキュリティは、あらゆるオンライン ビジネスの拡大において重要な役割を果たします。近年、サイバー攻撃が増加しており、ランサムウェアや仮想通貨マイナーの新しい亜種が毎月発見されています。これは、中小企業がオンライン ビジネスを安全に保ち、ハッキングされた Web サイトを修復するために、より多くのお金を払う必要があることを意味します。 Juniper Research のレポートによると、

Cybersecurity Ventures による別の年次犯罪レポートによると、

最近、4,600 以上の Web サイトが、支払い情報やその他のユーザー データを盗む悪意のあるコードに襲われました。侵害されたサイトには、e コマース ストア、ブログ、e ラーニング サイトが含まれていました。マルウェアは、Picreel と Alpaca Form の CDN を使用してサイトに感染しました。盗まれたクレジット カード情報は、パナマのサーバーに中継されていました。マルウェアのソース コードは、データの収集と中継に役立つマルウェアで宣言されたさまざまな機能を明らかにします。 1,200 以上の Web サイトがまだ Picreel マルウェアの亜種に感染しており、3,700 以上の Web サイトに Alpaca 侵害のコードが含まれています。

ますます巧妙なマルウェアの亜種が日々出現しているため、あなたのサイトが次の被害者になるのも時間の問題です。したがって、ハッキングされた Web サイトの修復を学び、予防策を講じることが重要です。

ハッキングされたウェブサイトの修復:ハッキングされたウェブサイトの症状

- 疑わしいリンク、不明なリンク、ファイル、管理者ユーザー、ウェブページ、テーブル、スクリプトがウェブサイトに表示されている

- 顧客を疑わしいドメインにリダイレクトするポップアップや広告がサイトに感染します。

- ウェブサイトが遅くなり、応答しなくなります。

- 接続数が非常に少ないにもかかわらず、サーバーに大きな負荷がかかる

- あなたのウェブサイトから盗まれたクレジット カード情報について、ユーザーから苦情が寄せられています。

- Japanese Keyword Hack または Pharma Hack の結果として、意味不明なコンテンツがサイトに表示される。

- サードパーティのホスティングを使用している間、アカウントが禁止または無効になります。

- 検索エンジンは、ウェブサイトにアクセスしないようユーザーに警告します。

- ウェブサイトのパスワードが変更され、ログにブルート フォース ロギングの試行が表示されます。

- サーバーに不明なプラグインと拡張機能がインストールされています。

- ウェブサイトのメール サーバーから送信された複数のスパム メール

- ウェブサイトのデータはインターネット フォーラムで売りに出されています。

- Wireshark またはその他のパケット キャプチャ ツールからのトラフィック ログは、疑わしいドメインにデータが送信されていることを示しています。

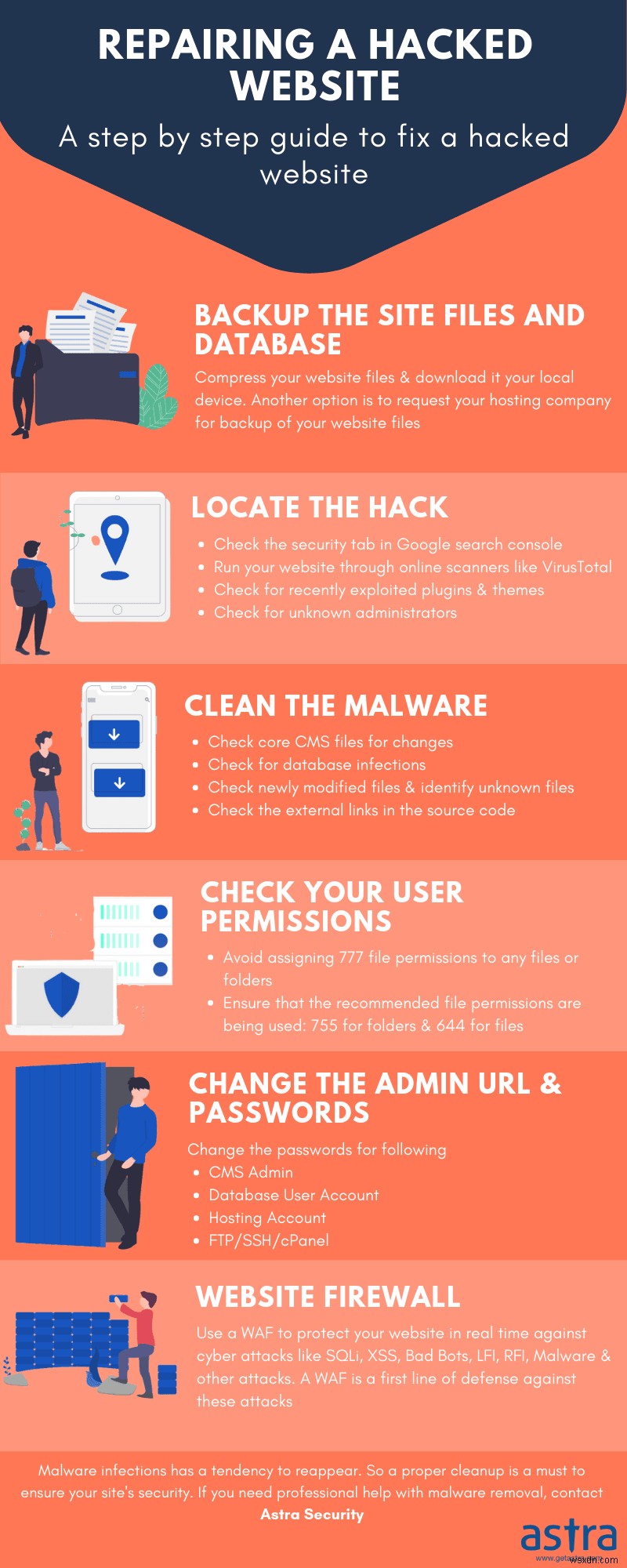

ハッキングされたウェブサイトの修復:マルウェアの削除

- ステップ 1: サイトの完全なバックアップを取ります。その後、サイトをメンテナンス モードにします。

- ステップ 2: 今すぐ感染源を探してください。スクリプト、ファイル、または Web ページの可能性があります。ソース コードを見て、base64 エンコーディングを確認します。新しいプラグインや拡張機能を確認してください。

- ステップ 3: Web サイトが検索エンジンによってブラックリストに登録されている場合は、Google コンソールを使用して感染の原因を確認してください。さらに、不明な管理者を削除することを忘れないでください。それでも問題が解決しない場合は、Astra などのオンライン ウイルス スキャナーを使用してください。

- ステップ 4: 感染したファイルから悪意のあるコードの行を削除します。データベースから疑わしいテーブルを削除します。機密性の高いファイルで、コードが何をするかわからない場合は、コメントアウトしてヘルプに問い合わせてください。

- ステップ 5: クリーンアップが完了したら、ブラックリストの削除のためにサイトを Google に送信することを忘れないでください。また、感染が再発しないように、ハッキングの原因を特定し、パッチを適用する必要があります。詳細については、以下の情報グラフをご覧ください。

これらは一般的なハッキングされた Web サイトの修復手順ですが、CMS 固有のハッキングされた Web サイトの修復手順を以下に示します。

ハッキングされた Web サイトの修復についてサポートが必要ですか?今すぐサイトをクリーンアップ

OpenCart マルウェアの除去

感染源を特定するには、OpenCart ユーザーはコア ファイルの整合性をチェックする必要があります。これは、OCMOD/VQMOD が変更されていない限り、OpenCart のコア ファイルが公式ドキュメントにあるものと異なるべきではないことを意味します。 正当な理由で。これは、「差分」 を使用して行うことができます Linuxのコマンド。ファイルを公式リポジトリからローカル フォルダーにダウンロードし、次のコマンドを使用して比較します。

diff -r パス/to/OpenCart/file.php /path/to/official/Opencart/file.php

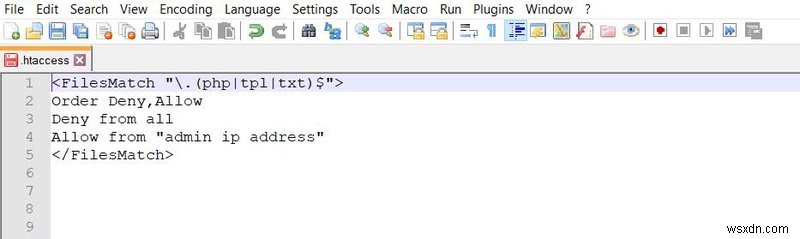

また、OpenCart ユーザーの場合は、最初にインストール フォルダーを削除することが重要です。これは、ルート フォルダに移動するだけで見つけることができます。 OpenCart ユーザーは、攻撃者からカタログを保護する必要があります。これは、.php などの特定の機密ファイルへのアクセスをブロックすることで実行できます。 、.txt カタログの。これを行うには、次のコード行を .htaccess に追加します。 カタログ フォルダー内のファイル:

関連記事 – Opencart の究極のセキュリティ プラクティスとマルウェアの削除ガイド

Prestashop マルウェアの除去

Prestashop のハッキングされた Web サイトの修復の場合、感染の検出は、一般的に標的とされるモジュールを調べて行うことができます。まず、任意の FTP クライアントを使用して Prestashop ストアにログインします。その後、次のフォルダー内で悪意のあるコードを探します:

- modules/homepageadvertise/slides

- modules/homepageadvertis2/slides

- modules/productpageadverts/slides

- モジュール/コラム広告/スライド

- モジュール/simpleslideshow/スライド

base64 でエンコードされているように見えるコードには注意してください。次の Grep を使用して明らかにすることができます Linux のコマンド:

探す 。 -name “*.php” -exec grep “base64″‘{}’; -印刷 &>感染した.txt

このコマンドは、感染した.txt ファイル内の base64 でエンコードされたすべてのインスタンスを保存します。ここから、オンライン ツールを使用して復号化し、削除することができます。

Drupal マルウェアの除去

Drupal のハッキングされた Web サイトを修復するには、まず /drupal-admin に不明なファイルが存在しないことを確認します フォルダ。注意すべき疑わしいファイルは次のとおりです:Marvins.php、db_.php、8c18ee、83965、admin.php、budy.strength、dm.php .そのようなファイルに気付いた場合は、すぐに削除してください。さらに、不明なデータベース ユーザーを削除することを忘れないでください。特定の日付以降に新しいユーザーが作成されたかどうかを確認するには、次の SQL コマンドを使用します:

Select * from users as u AND u.created> UNIX_TIMESTAMP(STR_TO_DATE(‘May 15 2019’, ‘%M %d %Y ‘));

ここでは、2019 年 5 月 15 日以降に作成されたすべてのユーザーが表示されます。すべてのクリーニングが完了したら、次のコマンドを使用してキャッシュをクリアします:drush cache-rebuild (Drupal 8) または drush cache-clear all (Drupal 7)。

関連記事 – 究極の Drupal セキュリティ プラクティスとマルウェア除去ガイド

PHP マルウェアの除去

PHP ハッキングされた Web サイトの修復については、まずデータベースを確認してください。最初にデータベースのバックアップを取ります。 phpMyAdmin などのツールを使用して、「Sqlmap」などの疑わしいテーブルを探します '。さらに、疑わしいリンクや悪意のあるコードなどがないかテーブルの内容を検索します。見つかった場合は、そのエントリを削除するか、必要に応じてテーブル全体を削除します。その後、サイトがまだ正常に動作しているかどうかを確認してください。そうであれば、マルウェアをデータベースから正常に削除しました。

PHP ファイルの感染を検出するには、次のコマンドを使用して、base64 でエンコードされた悪意のあるコードを見つけます:

探す 。 -name “*.php” -exec grep “base64″‘{}’; -print &> output.txt

base64 エンコーディングとは別に、FOPO などの他の難読化手法も頻繁に使用されます。不明な PHP スクリプトを削除しました。コードの動作がわからない場合は、コメントアウトして、マルウェアの削除に関するヘルプを参照してください。 PHP の場合、危険な機能を無効にすることが重要です。これは、攻撃者がリモートでコードを実行するのに役立ちます。これは、次の 1 つのコマンドで実行できます:

disable_functions =“show_source, system, shell_exec, passthru, exec, popen, proc_open, allow_url_fopen, eval”

エラー メッセージには、攻撃者がサイトを侵害するために使用できる機密情報が含まれている場合があります。このようなエラーを無効にするには、次のコードを php.ini に追加します。 ファイル:

display_errors=オフ

log_errors=オン

error_log=/var/log/httpd/php_error.log

このコードはエラーの表示を無効にし、代わりにエラーを php_error.log に記録します ファイルから、トラブルシューティングに使用できます。最後になりましたが、サーバーが PHP フォームや値などを介して受け取るすべての入力がフィルター処理されていることを確認してください。サニタイズされていない入力は、サイトに大混乱をもたらす可能性があります。 PHP サイトの完全なセキュリティ監査に進みます。

ハッキングされたウェブサイトの修復についてサポートが必要ですか?チャット ボックスにメッセージをお送りください

関連記事 – 究極の PHP セキュリティ プラクティスとマルウェア除去ガイド

WordPress マルウェアの除去

WordPress のハッキングされた Web サイトを修復するには、まずコア ファイルを検査します。これらのファイルの感染除去は簡単です。さらに、ファイルに加えられた変更について、システム ログから確認します。これは、マルウェア感染の特定に役立ちます。コア ファイルに感染がある場合は、公式リポジトリから新しいものに置き換えるだけです。同じことがテーマファイルにも当てはまります。ただし、wp-content などの機密ファイルやフォルダは編集しないでください および wp-config .

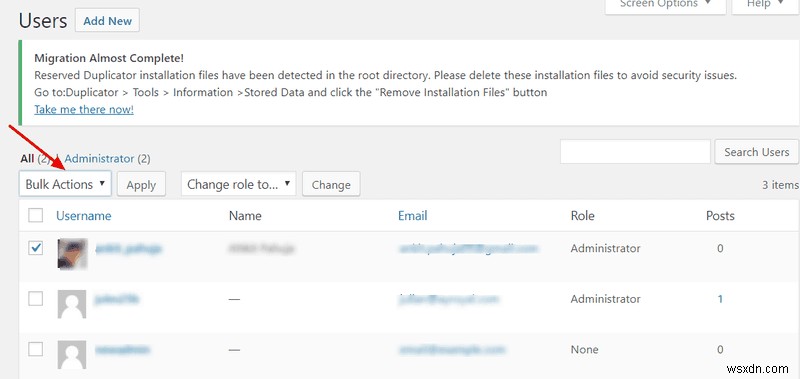

マルウェアが新しい WordPress ユーザー アカウントを作成した場合は、すぐに削除する必要があります。新しい疑わしいユーザー アカウントを探し、その削除に進みます。不明なユーザーを削除するには:

<オール>

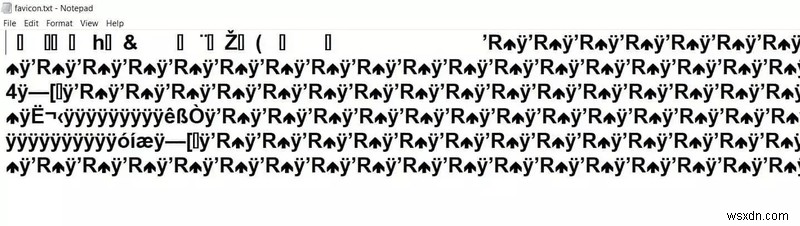

また、画像ファイルが bak.bak/Favicon マルウェア のようなマルウェアであることを確認してください。 WordPress サイトを頻繁にターゲットにします。 wp-uploads を調べます フォルダーを開き、すべての画像を手動でスキャンします。これを行うには、.ico をコピーします ファイルをフォルダに移動し、拡張子を .txt に変更します .これらのテキスト ファイルを開きます。画像のようにコンテンツが意味不明に見える場合、ファイルはクリーンです。それ以外の場合、テキスト ファイルに PHP コードが表示されている場合は、WordPress のハッキングされた Web サイトを修復するための上記の手順に従ってください。最後になりましたが、XML-RPC を無効にすることを忘れないでください

ハッキングされたウェブサイトの修復:予防措置

- admin フォルダの名前をランダムなユーザー名に変更します。たとえば、管理フォルダへの以前の URL が www.abc.com/admin/ だった場合 名前を www.abc.com/random123/ に変更します .これは、次のチュートリアルで行うことができます。

- ディレクトリ インデックス作成が有効になっている場合、ハッカーは機密ファイルを表示し、それを使用してサイトをハッキングできます。したがって、次のコードを .htaccess に追加して、ディレクトリのインデックス作成を無効にします。 各ディレクトリのファイル:Options -Indexes

- どの CMS を使用しているかは問題ではありません。最新であることを確認してください。公式サイトから最新の状態に保つことは、ウェブサイトのハッキングを防ぐことができる健全な方法です。

- 適切なファイル アクセス許可により、重要なファイルを攻撃者から保護できます。ファイルのアクセス許可は常に 644 または 444 に設定してください。config.php、index.php、admin/config.php、admin/index.php、system/startup.php などの機密ファイルの場合は、アクセス許可を 444 に設定してください。

- サイトにハードコードされたパスワードやデフォルトのパスワードがないことを確認します。評判の良いテーマ、拡張機能、プラグインを常に使用してください。

- 安価なホスティング プランではなく、常に安全なホスティング プランを選択してください。プランは今は安く見えるかもしれませんが、ハッキングされたウェブサイトの修復中に多額の費用がかかる可能性があります.また、サーバーが適切に構成されていること、開いているポートがないこと、サーバーにサーバーの構成ミスがないことを確認してください。

- SSL を使用すると、ユーザーとサイト間の通信が保護されるだけでなく、SEO にも役立ちます。サイトの SSL 証明書を取得し、サーバーに実装します。その後、Web サイトが常に HTTP ではなく https にリダイレクトされるようにします。これを行うには、次のコードを .htaccess に追加します ファイル:

# HTTP を HTTPS にリダイレクト

RewriteEngine オン

RewriteCond %{HTTPS} オフ

RewriteCond %{HTTP:X-Forwarded-Proto} !https

RewriteRule ^(.*)$ https://%{HTTP_HOST}%{REQUEST_URI} [L,R=301]

セキュリティ ソリューションを使用して、ハッキングされた Web サイトを手動で修復しないようにする

そもそもセキュリティ ソリューションまたはファイアウォールを使用していれば、ハッキングされた Web サイトの修復の手間を回避できたはずです。最近では、ファイアウォールだけでなく完全なセキュリティ スイートを提供する選択肢がたくさんあります。 Astra は非常にスケーラブルであるため、予算に合わせて調整できます。 Astra ファイアウォールは、サイトが脆弱な場合でも、あらゆる種類の攻撃から Web サイトを保護できます。そのマルウェア スキャナーは、ハッキングされた Web サイトの修復に役立ち、多数のマルウェアの亜種を検出できます。

-

Siteground アカウントの停止とその修正方法

Web サイトに「このサイトは一時的に利用できません」というメッセージが表示され始めると、多くの Web 管理者が不満を漏らします。多くの場合、ホスティング サービス プロバイダーのせいにします。しかし、何が Siteground アカウントの停止を引き起こすのでしょうか?いくつかの一般的な理由は、請求、コピーまたは攻撃的なコンテンツ、マルウェアなどです。サイトグラウンド アカウントの一時停止に累積的に寄与する多くのことがあります。それらの要因は何ですか? このブログ投稿では、マルウェアによる SiteGround アカウントの一時停止のすべての要因と修正手順について説明します .また、ホス

-

URL ブラックリスト ウイルスとその修正方法

「ウェブサイトは 24 時間年中無休であなたを宣伝します。そんなことをする従業員はいないでしょう」 ~ ポール クックソン その通りですよね? Web サイトは、デジタル ポートフォリオのようなものであり、最も巨大な仮想環境、つまりインターネット上で、あなた、あなたの組織、製品やサービス、その他すべてを表すビジネスの顔です。あなたの URL が、Google、Bing、Norton Safe Web、またはその他のポータルなどの検索エンジンのいずれかによってブラックリストに登録されている場合は、Web サイトのオンライン プレゼンスにとって良いニュースではないと考えてください。 Web 閲