Prestashop がハッキングされた?問題、原因、解決策を見つける

Prestashop がハッキングされましたか?症状、原因、解決策を発見

Prestashop ソフトウェアは、オープン ソースの e コマース ソリューションです。学校のプロジェクトとして開発されました。しかし、オープンソース コミュニティはすぐに追いつきました。オープン ソースなので、PHP を使用します。 と Mysql データベース管理用。 Prestashop のコードはオープン ソースであるため、誰でも見ることができます。誰でもわかるように、誰でもバグを見つけることができます。 Prestashop のセキュリティは今年、重大な脆弱性に見舞われました。これらは Prestashop SQL インジェクション の範囲です Prestashop のハッキングの原因となるバグのある Cookie 暗号化に。 e コマース セキュリティ 即時の収益損失につながるため、非常に重要です。 「Prestashop ハック この電子商取引ソリューションが広く使用されているため、増加しています。したがって、ユーザーは Prestashop セキュリティにより多くの時間とお金を投資する必要があります .

ハッキングされた Prestashop:Prestashop をハッキングした結果の可能性

- ウェブサイトに偽のページを作成します。

- 顧客を他のウェブサイトにリダイレクトします。

- ログイン資格情報、銀行のパスワード、クレジット カードの詳細などの機密情報を盗みます。

- 日本語のキーワード ハックやファーマ ハックのようなスパム SEO。

- ホストがあなたのウェブサイトを無効にしました。

- 検索エンジンのブラックリスト。

- スパム より多くの人々。

- ウェブサイトが非常に遅くなり、エラー メッセージが表示されます。

- ウェブサイトにアクセスすると、広告とポップアップが開きます。

- ユーザーの信頼の喪失。

- 収益の損失。

- 他にもたくさんあります!

ハッキングされた Prestashop:Prestashop ハッキングの考えられる原因?

1) Prestashop ハッキング:Prestashop SQL インジェクション

Prestashop での SQL インジェクションは、一般的な脆弱性です。データベースなので大変です。これは、不正な入力を提供しているためです。次に、DBMS は入力からクエリを実行し、機密情報の漏えいにつながります。これは、場合によってはシステムを制御するところまで行くことができます。 PrestaShop の SQL インジェクションは 2014 年に初めて報告されました。PrestaShop 1.6.0 およびその他のバージョンは脆弱であると考えられています。問題はパラメータ id_manufacturer にありました

https://example.com/ajax/getSimilarManufacturer.php?id_manufacturer=3[SQL インジェクション]次のコード行は、manufacturer_id の後に不正なエントリを提供します .したがって、ハッカーはデータベースを読み取ることができます。これにより、Prestashop のセキュリティが損なわれます。さらに、Sqlmap、Sqlninja などのツールを自動的に悪用するために、 等

最近、別の Prestashop SQL インジェクションが発見されました。 Prestashop (1.5.5.0 – 1.7.2.5) は、この脆弱性の影響を受けます。これは CVE-2018-8824 と呼ばれていました。さらに、これは Responsive Mega Menu (Horizontal + Vertical + Dropdown) Pro という名前のモジュールによるものです .したがって、このモジュールをインストールする場合は、今すぐ更新してください!

GET: http: //site/modules/bamegamenu/ajax_phpcode.php? Code = p (Db :: getInstance () -

> ExecuteS ("show tables"));

次のコードは、脆弱なパラメータから ajax リクエストを使用してデータを抽出します。データベースに存在するテーブルが表示されます。 「show statement」テーブルを「statement of choice」に置き換えるだけで、データベースに対する操作を実行できます。したがって、ハッカーは機密テーブルを読み取ることができます。これらの表は、ログイン資格情報を明らかにします。したがって、Prestashop のセキュリティは侵害されました。ダッシュボードが Prestashop のハッキングにさらされています!

2) Prestashop のハッキング:権限のエスカレーション

権限昇格は、Prestashop に関連する深刻なセキュリティ問題です。これは、管理者権限が低いユーザーに高い権限が付与された場合に発生します。 Prestashop セキュリティの権限の増加は、2011 年に最初に報告されました。最近のエラーは 2018 年に発見されました。この脆弱性は CVE-2018-13784 と呼ばれています。問題は、ユーザーの Cookie のバグのある暗号化にあります。 Prestashop は openssl_encrypt () 経由で Blowfish / ECD または AES 暗号化を使用します . そのため、オラクル攻撃に対して脆弱です。さらに、ハッカーは Prestashop Cookie の内容を読み書きできるようになります。したがって、これを目的としていない Cookie にアクセスできます。これは、権限昇格につながります。したがって、ハッカーは次のことができます。

● 任意のユーザー セッションにアクセスします。

● クレジット カードの詳細などの機密情報を盗む

● サイト管理者になって大混乱を引き起こしましょう!

Cookie の発行プロセスは ./classes/Cookie.php で行われます .この脆弱性を悪用するスクリプトは、すでに www.exploit-db.com で公開されています。世界中の Prestashop をハッキングするプロセスが加速しています。

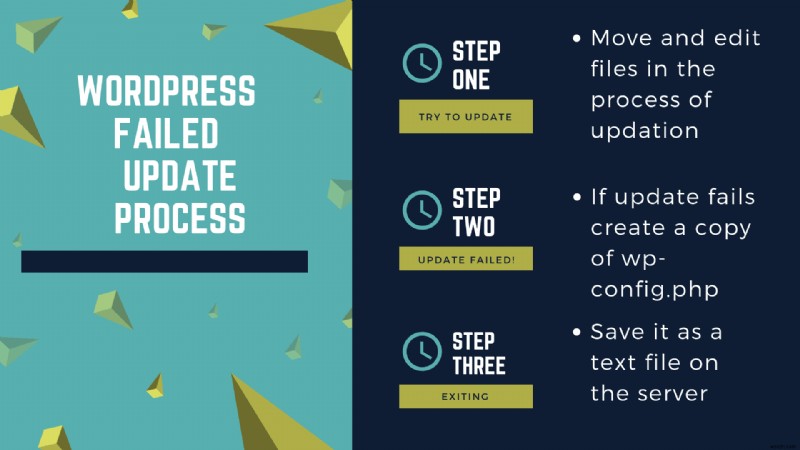

3) Prestashop のハッキング:互換性の問題

多くの場合、互換性の問題があります。おそらく、WordPress インストールで Prestashop を実行することによって。 WordPress は自動的に最新バージョンに更新されます。一方で、それはかなり健康的な習慣です。ただし、競合の核心は更新の失敗にあります。そのため、WordPress 更新プロセスの失敗を確認することで、これがさらに明確になります。

表面上はすべて問題ありませんが、実際はそうではありません。 WordPress は wp-config.php ファイルの .txt コピーを作成しました . したがって、Prestashop データベースからの機密情報は、サーバー上のテキスト ファイルの形式で提供されます。そのようなファイルを検索するために特別に設計されたスキャナーがあります。その後、ハッカーは Prestashop ハッキングを実行できます。すべては、WordPress の不適切なインストールが原因です。したがって、このような互換性の問題は、Prestashop セキュリティで時々発生します。

4) ハッキングされた Prestashop:リモートでコードが実行される

これはバグのあるコーディングの結果です。これにより、ハッカーがコンピューター上でコードをリモートで実行できるようになります。したがって、サーバーが完全に危険にさらされる可能性があります。今年、Prestashop のセキュリティにリモートでコードが実行される脆弱性が発見されました。これは CVE-2018-8823 と呼ばれ、Responsive Mega Menu Pro モジュールで発見されました。 1.0.32 までのバージョンは脆弱です。これは fichier modules / bamegamenu / ajax_phpcode.php の未知の関数が原因でした . パラメータを変更して、コードをリモートで実行できます。さらに、それを操作するために認証の形式は必要ありません。

5) Prestashop のハッキング:脆弱なパスワードと管理者権限

admin のような単純な単語が 大企業を危険にさらす可能性があります。多くの場合、デフォルトのインストールは見落とされます。どのインストールにもデフォルトのパスワードが設定されていないことを確認してください。また、ルート管理者がインターネット上で見えないように注意してください。これにより、機密性の高いインストール ファイルが漏洩する可能性があります。

チェック・アンド・バランスが実装されていない場合もあります。したがって、Prestashop は特別に設計されたファイルをアップロードできます。これは、Web サイトを侵害する可能性があるため、深刻な問題です。システムにマルウェアをインストールするために使用できます。さらに、Google Dorks を使用して、脆弱なファイルを一括でチェックできます。例:

inurl:"/modules/columnadverts2/"

または

inurl:"/modules/columnadverts/"

これらの用語を Google で検索するだけで、Prestashop の脆弱なサーバーを見つけることができます。コーディングの誤りを常に非難できるわけではありません。また、あなたが設定した権限の誤りが原因である可能性もあります.

7) ハッキングされた Prestashop:XSS とゼロデイ エクスプロイト

クロスサイト スクリプティング XSS 最も一般的な脆弱性の 1 つです。 XSS システムの悪用に成功すると、以下が発生する可能性があります:

● 管理者アカウントの侵害。

● 管理 Cookie にアクセスします。

● コメント内の悪意のある Cookie 盗用コード。

● マルウェアをユーザーのシステムにダウンロードします。

● 機密ファイルや情報にアクセスする

それ以外にも、ゼロデイ エクスプロイトによって Web サイトが侵害された可能性があります。ゼロデイ エクスプロイトは、基本的に報告されていない脆弱性です。報告されていないため、修正プログラムはありません。最善の解決策は Astra のような Prestashop ファイアウォールです 攻撃を遅らせたり防いだりします。

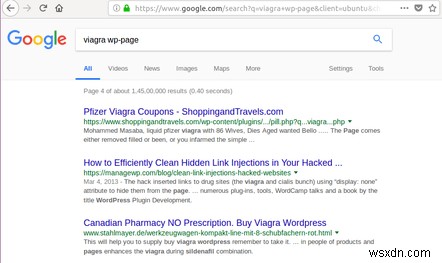

Prestashop のハッキング:日本および医薬品のキーワード ハッキング (SEO スパム)

これは、Web サイトの検索エンジンの結果がハッキングされるブラックハット SEO 手法です。 Google や Bing などの検索エンジン クローラーは、あなたの Web サイトが日本語であるか、製薬に関連しているかのようにクロールします。このハッキングを検出するには、次のクエリを Google に入力します。一部の人々は、日本語の SEO スパムを漢字と混同しています。

Site: exemple.com ou Site: exemple.com Japon ou Site: exemple.com viagra

これは、日本の SEO スパムと日本の医薬品スパムのスクリーンショットです – Prestashop での医薬品ハッキングの様子[/caption]

Prestashop で日本の SEO スパムと Pharma Hack を修正する方法に関する詳細なガイドを確認できます。

Prestashop がハッキングされた後のクリーンアップ

1) Prestashop セキュリティ:アクセスをブロック

Prestashop がハッキングされた場合は、機密ファイルへのアクセスをブロックすることから始めます。これは、 .htaccess ファイルを作成することで実行できます その中。このファイルに次のように記述します:

Ordre Refuser, Autoriser Refuser à tous Autoriser à partir de 22.33.44.55

コードのこの部分は、ファイル/フォルダーへのアクセスを拒否します。また、最後の行は、許可する IP アドレスを指定します。 IP アドレス範囲を追加することもできます。 .htaccess ファイルもチェックしてみてください。 変更されました。 Prestashop がハッキングされた場合に備えて、まずそれらを消去してください。

2) Prestashop のセキュリティ:権限の確認

次に、ファイルのパーミッションが正しいことを確認してください。ディレクトリの場合は 755 (rwxr-xr-x) です 644 (rw-r - r--) ファイルの場合 . ファイル アクセスの悪用を防ぐために、それらが適切に構成されていることを確認してください。

3) Prestashop セキュリティ:ローグ アドオン

脆弱なプラグインが原因で Prestashop がハッキングされた事例を確認しています。バグのあるモジュールや古いモジュールに注意してください。それらを更新または置き換えます。利用可能な他のオプションは常にあります。

4) Prestashop セキュリティ:暗号化

管理テーブルの接続値を暗号化します。これは、データベースが侵害された場合の 2 番目の障壁になる可能性があります。また、同じサーバーにインストールされた別の Web アプリケーションにも別のデータベースを使用してください。

5) Prestashop セキュリティ:パスワード

強力な FTP およびログイン資格情報を使用します。よく使われる単語やフレーズは使用しないでください!

6) Prestashop のセキュリティ:侵入不可能なコード

ハッカーはコードを隠そうとします。彼らは、人間の目では読めないコーディングを使用してこれを行います。したがって、おそらく base64 形式の隠しコードを探しているはずです。手作業では、干し草の山から針を見つけるようなものです。簡単なコードでこのトリックを実行できます。

find . -name "*.php" -exec grep "base64"'{}'\; -print &> weirdcode.txt

このコードは base64 でエンコードされたコードを探し、weirdcode.txt に保存します。 .そこから、何が悪いのかを分析します。おそらく次のようなリダイレクト ドメインを探す必要があります:

<li><a href="weird-domain.com">Something1</a></li>

ファイル weirdcode.txt を検索 複雑な領域

7) Prestashop セキュリティ:更新とバックアップ

まだ行っていない場合は、すべてのファイルをバックアップします。定期的に更新してください。公式サイトから新規インストールをインストールします。最近のパッチの最新情報を入手してください。この目的には、公式ブログが最適です。

8) Prestashop セキュリティ:Prestashop ファイアウォール

将来的に Prestashop のハッキングを回避するには、ファイアウォールを使用してください。ファイアウォールは、許可されていないユーザーがシステムに侵入するのを防ぎます。市場には非常に興味深いファイアウォールがあります。無料のものもあれば、コーヒー 1 杯分の料金がかかるものもあります。この目的でプラグインを使用することもできます。

結論

Prestashop のハッキングは、ビジネスの完全な破壊につながる可能性があります。 e コマースのセキュリティはデリケートな問題です。 Prestashop によって作成された混乱をクリーンアップすることは、巨大な作業です。したがって、予防は治療よりも優れています。そのため、WAF またはセキュリティ ソリューションを使用して、ハッカーを寄せ付けません。また、インストールを定期的に更新し、不審なアクティビティがないか常にチェックしてください。チェーンの強度は、その最も弱いリンクと同じであることを忘れないでください。

-

PHP ウェブサイトがハッキングされた?これらの PHP の脆弱性が原因である可能性があります

PHP は、現在普及しているほぼすべての CMS のバックボーンです。 PHP は、そのシンプルさとライセンス不要の性質により、動的な Web サイトの開発に適した選択肢です。ただし、コーディング標準が貧弱であるため、PHP サイトの侵害は比較的容易になっています。インターネットには、ハッキングされたカスタム PHP Web サイトやハッキングをリダイレクトする PHP Web サイトについてユーザーが不満を述べるヘルプ スレッドがあふれています。これにより、PHP 自体に対する多くの否定的な宣伝が行われましたが、その責任はどこにもありません。 では、PHP が原因でない場合、PHP Web

-

Site Web Codeigniter または Laravel pirate? Codeigniter と Laravel の修正コードの脆弱性

Laravel と Codeigniter は、フレームワークとして PHP を使用し、Web サイトの作成者として使用します。自然界のオープン ソース デ ドゥ フレームワークが人気を博しています。 Cependant, les utilisateurs doivent comprendre que le déploiement de sites utilisant ces frameworks ne les rend pasûrs. Ce sont les pratiques de développement sécurisées qui comptent. L’injection SQL