SQL インジェクション (SQLi) 攻撃:知っておくべきことすべて

さまざまな Web アプリケーションが、バックエンド機能を提供するためにデータベース システムを採用しています。データベース システムのクエリ、操作、および管理に広く使用されている言語は、構造化クエリ言語 (SQL) です。世界中の Web アプリケーションで広く使用されているため、SQL ベースのデータベースは、サイバー犯罪行為の標的となりやすく、頻繁に使用されます。その重大度は、標的となる各システムの複雑さにのみ依存します。

SQL インジェクション攻撃の説明

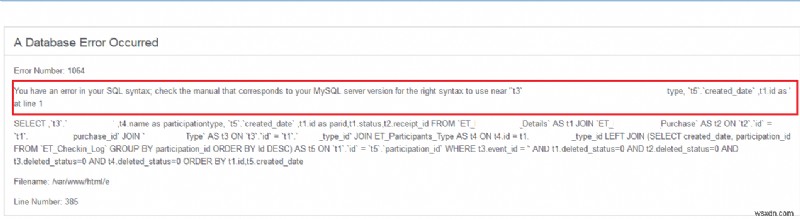

SQL インジェクション攻撃は、今日普及している最も頻繁に発生する Web ハッキングの 1 つであり、攻撃者は Web ページの入力を使用して SQL ステートメントに悪意のあるコードを挿入します。これは通常、Web ページがユーザー名/ユーザー ID などのユーザー入力を要求するときに発生します。攻撃者はこの機会を利用して、ユーザーの知らないうちにデータベースで実行される SQL ステートメントを挿入します。

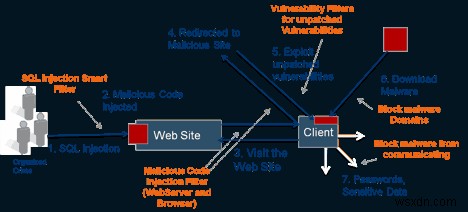

SQL インジェクション攻撃のワークフロー

このような攻撃の影響は、Web アプリケーションと、SQL ステートメントを作成する前に攻撃者が提供したデータを Web アプリケーションが処理する方法にのみ依存します。考えられるセキュリティの影響は、認証バイパスから情報漏えい、他のアプリケーション ユーザーへの悪意のあるコードの拡張までさまざまです。 SQL (構造化クエリ言語) データベースは WordPress、PHP、Joomla などのさまざまな Web プラットフォームでサポートされているため、リスク要因は多数の Web サイトにまで及びます。

成功した SQL 攻撃の影響

SQL インジェクションは、重大度の高い脆弱性と見なされます。どの程度の損害が引き起こされるかは、攻撃者のスキルと想像力に委ねられます。また、データベース サーバーへの低特権接続など、そのような攻撃に備えるための対策の存在に任せることができます。

一度侵害されると、データベースによって隠蔽された大量の機密情報が攻撃者の手に渡るようになります。その結果、攻撃者はデータベースから機密データを盗み、データベースで管理操作 (DBMS のシャットダウンなど) を実行し、DBMS ファイル システムに存在する特定のファイルの内容を回復し、場合によってはオペレーティング システムの制御を取得することができます。 .

通常、SQL インジェクションが発生すると、次の種類の攻撃が可能になります。

<オール>SQL インジェクション攻撃からサイトを守る

主なアプローチは、ユーザーが提供したデータを検証することです。これは、ホワイトリストまたはブラックリストに登録することで実行できます。さらに、SQL 攻撃からサイトを防御するもう 1 つの方法は、どのような形式のユーザー入力によっても SQL コマンドの意味ロジックが変更されないように SQL ステートメントを作成することです。

<オール>入力の検証

入力の検証には、SQL インジェクションから防御するための 2 つのアプローチが組み込まれています。ブラックリスト とホワイトリスト .ブラックリストには、既知の悪意のある文字をユーザー入力から削除または置換することが含まれます。この方法は広く使用されていますが、ホワイトリストほど効果的ではありません。攻撃者はフィルターを回避し、悪意のある SQL ステートメントを挿入できます。一方、ホワイトリストは、悪意のあるコンテンツのユーザー入力のすべての文字を調べ、許可されたリストに適合するすべての文字を含む入力のみを許可します。

2. 安全な SQL ステートメント

厳密な入力検証に加えて、ASP.NET でパラメーター化されたクエリを採用すること、Java でプリペアード ステートメントを採用すること、または Web アプリケーションを構成する他の言語で同様の手法を採用することが不可欠です。この方法で SQL ステートメントを強化すると、SQL ステートメントが基礎となるデータベース システムに渡される前に、危険な文字が確実にエスケープされます。

3. 定期監査

潜在的な SQLi 脆弱性について静的および動的テストの両方を使用して、アプリケーションを定期的にテストします。

Astra が SQL インジェクションから保護する方法

Astra の Web アプリケーション ファイアウォールはリアルタイムでスキャンし、SQL インジェクションなど、一般的に発生する Web アプリケーションの欠陥を軽減します。このクラウドベースのセキュリティ プラットフォームにより、アプリケーション セキュリティ プログラムを管理し、進捗状況を簡単に追跡し、e ラーニング教材を通じて SQL インジェクションやその他のセキュリティ上の欠陥を回避および修復する方法について従業員を教育することができます。

-

BIM について知っておくべきことすべて

デジタル時代はさまざまな分野でさまざまな変化をもたらしましたが、建設業界も他の業界と何ら変わりはありません。路地を下ると、建物の設計と建設に使用されるツールは鉛筆と紙から始まりました。その後、労働集約的な製図を効率的な電子文書に変換した CAD が登場しました。その後すぐに CAD は 3D になり、現在は BIM、つまりビルディング インフォメーション モデリングがすべてです。 建設業界を変革する主要なテクノロジー トレンドの 1 つは、一般に「BIM」として知られるビルディング インフォメーション モデリングです。これは、施設の機能的および物理的特徴のデジタル表現です。ライフサイクル全体

-

ビーコン テクノロジーについて知っておくべきことすべて

2016 年、私たちのニュース フィードを支配し、あらゆる年齢層の人々に参加を促したストーリーは、オフラインとオンラインの世界が協力して私たちの街に侵入したポケモン GO でした。ただし、このゲームの本当の功績は、現実世界とデジタル世界を結びつけ、リアルタイムの相互作用を支援したビーコン テクノロジにあります。 ビーコン技術とは これは、壁またはカウンターに取り付けられ、Bluetooth テクノロジを使用して近くのモバイル デバイスを検出し、メッセージをスマートフォンまたはタブレットに直接送信するハードウェアです。メッセージは、主に広告およびその他の関連コンテンツの形式です。彼らは、イベン