新しいAndroidスマートフォンにプリインストールされたマルウェアはありますか?

新しいスマートフォンの開梱は、テクノロジーの新しい喜びの1つになっています。セロハンを取り外し、上部を箱から外し、元のデバイスの電源を入れます。携帯電話が新しいオペレーティングシステムを準備している間、ブートロゴはそのカラフルな栄光の中で回転します。

しかし、それがそれほどきしむようにきれいでない場合はどうなりますか?その明るい外観の下には、もっと不吉なものが潜んでいる可能性があります。結局のところ、新しいAndroidフォンを信頼できない可能性があるという証拠が山積しています。

現代の製造サプライチェーンは複雑です。グローバル化の結果、原材料から完成品に至るまで世界市場が存在し、家電製品も例外ではありません。エレクトロニクスの最大の生産国の1つは中国であり、1980年代に経済が成長し始めて以来、多くの欧米企業が生産をアウトソーシングしてきました。

中国人はまた、現代の電子機器の重要な材料であるシリコンの最大の生産国でもあります。この国は、世界中で使用されている家電製品の大部分の製造に責任を負っています。米国への中国の輸入は、2017年だけで合計1,890億ドルになりました。この驚異的な成長と市場の支配により、最近の米中貿易戦争が発生し、両国は2018年を通じて互いの製品に高い関税を課しました。

中国は製造サプライチェーンの大部分を支配していますが、材料と組み立てられたコンポーネントは世界中で調達されています。このため、AppleiDeviceの背面には「カリフォルニアで設計されています。中国で組み立てられています」と刻印されています。 1958年のエッセイ「私、鉛筆」で、経済学者のレナードリードは、一見シンプルな使い捨て製品である1本の鉛筆を製造するために必要な精巧なプロセスについて詳しく説明しました。

広大で複雑な電子機器のサプライチェーンは、正確なトレーサビリティがほとんど不可能な作業であることを意味します。

Androidスマートフォンの製造

Appleのウォールガーデンアプローチは、製造プロセスを厳しく管理していることを意味します。同社は過去に工場スタッフの状態が悪く危険であると非難されてきましたが、彼らはプロセスを厳格に管理しています。

Androidデバイスについても同じことは言えません。

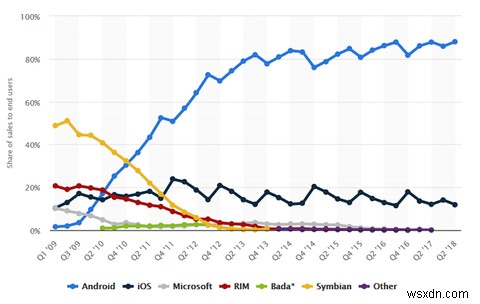

Googleは、モバイルオペレーティングシステムに対してハンズオフアプローチを採用しています。 Androidはオープンソースであるため、メーカーは、お金を払うことなく、Androidを使ってほとんど何でもできます。このビジネスモデルは、Androidを主流に押し上げ、現在の市場で優位に立っていることで評価されています。

ただし、このアプローチにはいくつかの欠点があります。いくつか例を挙げると、断片化、遅い、または場合によっては存在しない更新、応答しない、またはスパムが多いランチャー。各メーカーと通信事業者は、各デバイスのハードウェアとソフトウェアをカスタム設計できます。その結果、現在、さまざまなAndroidデバイスが市場に出回っています。

製造工程の大部分は中国で行われているため(中国から直接電話を購入することが非常に人気になっている理由です)、工場では複数のメーカー向けにスマートフォンを組み立てることがよくあります。それらは、ブランドのみが変更された同じ生産ラインで実行される場合もあります。これにより、多くのデバイスがソフトウェア、コンポーネント、場合によっては完成品全体を共有するようになりました。

Androidのオープンな性質は、Appleの慎重にキュレートされたデバイスにはない方法でマルウェアに適しています。 Googleは過去数年にわたってプラットフォームのセキュリティを改善するための措置を講じてきましたが、メーカーの不適切な慣行と複雑なサプライチェーンは、悪意のある攻撃者に機会をもたらします。

RottenSysマルウェア

2018年の初め、Xiaomi RedmiのWi-Fiサービスは、Check Point Research(CPR)の研究者の目に留まりました。調査の結果、Wi-Fiサービスがまったく提供されていないことがわかりました。代わりに、機密性の高いAndroid権限の長いリストを要求しましたが、いずれもWi-Fiサービスに関連していませんでした。

最も重要な権限の1つは、DOWNLOAD_WITHOUT_NOTIFICATIONでした。このアプリは、電話の電源が最初にオンになったときに少し遅れて、この権限を使用してCommand&Control(C&C)サーバーから悪意のあるソフトウェアをダウンロードしたようです。 RottenSysとして知られるマルウェアは、MarsDaemonと呼ばれるオープンソースフレームワークを利用してプロセスを存続させることにより、オペレーティングシステムから身を隠すことができました。

C&Cサーバーは、悪意のある広告ネットワークにファイルを提供しました。このネットワークは、偽のWi-Fiサービスによって電話にサイレントインストールされました。 CPRは、攻撃者が10日間の手術ごとに最大115,000ドルを稼ぐことができると推定しました。研究者たちはまた、攻撃者が感染したデバイスをボットネット(ボットネットとは何ですか?)にリクルートする準備をしているという証拠を発見しました。

CPRの調査によると、電子機器の卸売業者であるTianPaiが感染したデバイスのほぼ半分を扱っていました。彼らは、Tian Paiが加担していることを示唆するまでには至りませんでしたが、マルウェアはおそらくサプライチェーンのある時点でインストールされたと結論付けました。

マルウェアは2016年9月に拡散し始め、2018年3月までに、世界中で約500万台のデバイスに感染しました。幸い、RottenSysの削除には数秒しかかかりません---どこにあるかがわかれば。新しいAndroidデバイスがアドウェアでいっぱいになっているように見える場合は、設定に移動して、CPRレポートにリストされているアプリをすべて削除してください。アプリをアンインストールすると、RottenSysも一緒に消えます。

私たちのスマートフォンは、多くの個人情報や機密情報を生成して保存します。新品のスマートフォンに期待する最後のことは、すべてのデータを収集し、72時間ごとに中国のサーバーに送信することです。

ただし、2016年にセキュリティ会社Kryptowireの研究者が発見したのはそれです。影響を受けたファームウェアは、人気のあるBLUR1HDを含む米国で販売されている複数のAndroidデバイスで見られました。 Androidの権限をバイパスした結果、すべてのデータへの無制限のアクセスが許可されました。レポートによると、これには以下が含まれます:

「...テキストメッセージの本文、連絡先リスト、完全な電話番号を含む通話履歴、International Mobile Subscriber Identity(IMSI)およびInternational Mobile Equipment Identity(IMEI)を含む一意のデバイスIDを含むユーザーおよびデバイス情報。」

また、デバイスをリモートで再プログラミングしたり、アプリをインストールしたり、FineLocationデータを収集したりすることもできました。 Kryptowireは、疑わしい活動を中国企業のShanghaiAdUpsTechnologyにまでさかのぼりました。同社によれば、データ収集は間違いであり、ファームウェアはアップデートの提供にのみ使用されていたという。ただし、米国政府、Amazon、BLU、Googleと協力して、スパイウェアを削除しました。

1年後、研究者たちは、ShanghaiAdUpsがまだAndroidデバイスでスパイウェアを使用していることを発見しました。ほとんどのデータサイフォンは、削除されるのではなく非表示にされていました。米国のデバイスではいくつかの機能がオフになっていますが、それでも中国の企業にデータが返送されています。 Kryptowireは、AdUpsがインストールされているアプリケーション、電話番号、デバイスID、およびセルタワー情報のリストを引き続き収集していることを指摘しました。

米国と中国の関係の状況を考えると、Kryptowireが米国国防高等研究計画局(DARPA)と国土安全保障省(DHS)から資金提供を受けていることは注目に値するかもしれません。

それをあなたがすることで作ってください。

誰を本当に信頼できますか?

プリインストールされたマルウェアと組み込みのセキュリティ上の欠陥の多くの責任は、中国の足元にあります。確かに、世界最大の監視国家を運営する政治は、製造業に流れ込むことがあります。ただし、帰属は困難であり、責任者の名前と恥をかかせる報告でさえ、通常、知識に基づいた推測をしているだけです。

それは、中国が完全にフックから外されるべきだということではありません。 Huaweiで平準化された最近の告発は、プライバシーを重視するのであれば、おそらく彼らの電話を買うべきではないことを意味します。 Huaweiがセキュリティスキャンダルに巻き込まれたのはこれが初めてではありません。

現在のマルウェアの流れはこれまでAndroidデバイスに限定されていましたが、それが永遠に続くとは限りません。 Appleの監視下でも、マルウェアのリスクは不可能ではなくありそうにありません。このすべての不確実性により、敗北に手を挙げたくなる場合は、スマートフォンを捨てて、代わりにダムフォンを購入することを検討する時期かもしれません。

-

Android スマートフォンを出荷時設定にリセットする方法

あなたの携帯電話が遅くて鈍いのでイライラしていますか?あなたの携帯電話がアプリを起動するのに数分かかると、あなたの忍耐力は消耗していますか?または、デバイスをロックアウトして、おそらく携帯電話の販売を検討していますか?これらの問題がある場合は、解決策があります。必要なのは、Android スマートフォンを工場出荷時設定にリセットすることだけです。 工場出荷時設定へのリセットとその方法 工場出荷時設定へのリセットは、スマートフォンで利用できるオプションであり、スマートフォンのすべてのデータを消去し、スマートフォンを最初に購入したときの状態に設定します。 この記事では、Android スマートフォ

-

グラフィック カードの VRAM に潜む新しいマルウェア

ブログの概要:ハッカーは、悪意のあるコードを感染させて、グラフィックス カードの VRAM を標的にしています。このブログでは、オンラインで攻撃者に PoC を販売するハッカーの可能性についてすべて学びます。 技術の進歩により、私たち全員がサイバー犯罪の被害者になりやすくなり、もはや安全なものは何もありません。コンピュータでインターネットを使用しているかどうかに関係なく、不明なストレージ デバイスを使用していなくても.今度はグラフィックカードも コンピューターにインストールすると、多くの損傷を引き起こす可能性があります。最近の報告で、サイバー犯罪者が VRAM に悪意のあるコンテンツを隠