Androidポルノマルウェアがデータを盗む方法

購入ボタンをクリックする前に、Google Playストアアプリのクレデンシャルを再確認する頻度はどれくらいですか?ダウンロードするものによって異なりますか?アプリに複数のエントリがある場合はどうなりますか?多数のダウンロードオプションを備えた人気のあるGooglePlayストアアプリは、内部のアラームベルを鳴らす必要があり、多くの場合、悪意のあるエンティティが関与していることを明確に示している可能性があります。

クローン作成が簡単で、変更が簡単で、Googleのセキュリティチェックを簡単に回避できるように見える悪意のあるポルノクリッカートロイの木馬は、重複したアプリになりすまして、デバイスに感染するのを待っています。

それらはどのくらい普及していますか?悪意のあるアプリをダウンロードする可能性はどのくらいありますか?ダウンロードするとどうなりますか?そして最も重要なことは、どうすればそれらを回避できますか?

ポルノクリッカートロイの木馬は目新しいものではありません。彼らの成功は、最も人気のあるアプリやゲームを無料でダウンロードしようと必死になっている多くのAndroidユーザーの意欲と素朴さに基づいており、彼らは無料で何かを得ることができるという誤った信念を持っています。さらに、人間性の一般的な悪用が悪意を持って悪用されているのがわかります。

セキュリティ会社ESETの研究者は、2015年8月から2016年2月の間に343人の悪意のあるポルノクリッカーを特定しました。Androidマルウェアの専門家であるLukᚊtefankoは次のようにコメントしています。成功した膨張。」

トロイの木馬は、最も人気のあるアプリやゲームになりすましており、当然のことながら何千人ものユーザーを魅了しています。スケール感のために、各ポルノクリッカーは平均3,600回ダウンロードされ、 My Talkin Angela、My Talkin Tom、GTA:San Andreas、GTA:Vice City、Subway Surfers、Hay Day、TempleRun<を装っています。 / i> 、その他たくさん。

N.B: 自分の正気のために以下のビデオをミュートしてください。

トロイの木馬ポルノクリッカーの複製アプリケーションは、さまざまな製品差別化戦術を使用して、実際のアプリと区別します。一般的な識別子には、 free、201が含まれます 5、2016、V1、V2、V3、新バージョン、F2P など、実際のバージョンに可能な限り近づけながら、その実際の目的をわかりにくくします。実際、最も精通した攻撃者は、製品の説明をコピーし、同一のロゴを使用し、否定的なレビューが機能し始める前に、他の侵害されたGooglePlayユーザーアカウントを通じて肯定的なレビューを生成しようとします。

このマルウェアの亜種の主な目標は、収益を生み出すことです。トロイの木馬のポルノクリッカーは、攻撃者のサーバーによって作成され、ポルノのWebサイトに掲載された広告をクリックすることで、収益を生み出します。これは、感染したユーザーの知らないうちに発生し、コストのかかるモバイルデータを密かに消費します。

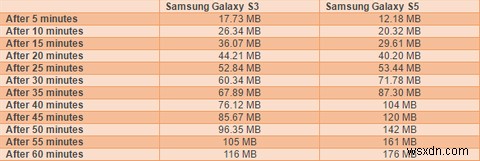

ありがたいことに、Lukᚊtefankoは、SamsungGalaxyS3とSamsungGalaxyS5の2つの非常に一般的なデバイスでトロイの木馬ポルノクリッカーのデータ消費をテストしました。彼は、各デバイスのGoogle Playストアで公開されているトロイの木馬ポルノクリッカーをインストールし、デバイスを1時間実行したままにして、消費されるデータ量を測定しました。

Štefankoのテストでは、S3とS5で消費されるデータ量にわずかな違いがあることが明らかになりましたが、1時間以内に平均146MBのデータが使い果たされました。外挿すると、Štefankoは、トロイの木馬のポルノクリッカーが1日に3.5GBを超えるデータを消費する可能性があると考えています。毎日。ユーザーが何かが進行中であることに気づき、データフローを阻止しようとするまで。

HummingBad Variant

悪意のあるコードを含む重複アプリケーションの脅威が十分に深刻ではなかった場合、セキュリティ研究者は、進行中のマルバタイジングキャンペーンを通じて拡散したアクティブなAndroidマルウェアも発見しました。 HummingBadマルウェアは、ポルノWebサイトに表示される感染した広告を通じて被害者のデバイスに侵入します。

デバイスに侵入すると、HummingBadマルウェアはルートキットをインストールし、攻撃者がユーザーデバイスに深刻で長期的な損害を与えることを可能にし、キーロガーをインストールし、データを盗み、資格情報を取得し、機会があれば暗号化された電子メールコンテナをバイパスします。 HummingBadマルウェアを発見したCheckResearchPointTeamの2人のメンバーであるAndreyPolkovnichenkoとOrenKoriatは、攻撃の連鎖についてさらに説明しました。

「マルウェアは、デバイスがルート化されているかどうかを確認します。デバイスがルート化されている場合、マルウェアはその目的に沿って行動し続けます。デバイスがルート化されていない場合、親マルウェアXORはright_core.apkというアセットからファイルを復号化します。 (すべての文字は85に対してXORされます。)次に、right_core.apkはsupport.bmpというファイルからネイティブライブラリを復号化します。このネイティブライブラリは、特権をエスカレートしてルートアクセスを取得するために複数のエクスプロイトを起動するために使用されます。」

>

Androidベースかどうかに関係なく、ほとんどのマルウェアと同様に、マルウェアを起動して実行すると、コマンドおよび制御サーバーにダイヤルして詳細な手順が表示されます。悪意のあるアプリをインストールするものもあれば、さまざまな広告サーバーに不正なトラフィックを送り込むものもあり、収益を生み出します。

実際のトロイの木馬ポルノクリッカー自体を除いて、主要な問題は、これらの悪意のあるアプリがネットをすり抜けてGooglePlayストアに到達する速度です。それらが受け入れられると、誰かがアプリをダウンロードしてアクティブ化し、攻撃者に非常に必要な収益を与えることはほぼ避けられません。

Googleには、一般的に送信される悪意のあるコードをキャッチして削減するように設計されたバウンサーフィルターがあります。 Google Playストアには、悪意のあるアプリがデバイスに到達するのを防ぐように設計された人間によるレビュープロセスもあります。

さらに、Androidには、ユーザーのデバイスに害を及ぼす可能性のあるアプリのインストールをブロックするように設計された「アプリの確認」設定が組み込まれています。これは通常、悪意のあるAPKのインストールを停止するためですが、セキュリティ研究者は、アプリが以前にGooglePlayストアから削除されている場合にのみシステムが機能することを指摘しています。複製された各アプリには、アクティブな悪意のあるコードの微調整と、長寿のための難読化の戦術が含まれているため、それらの真の目的はあいまいなままです。これらのシステムは明らかに機能していません。

ただし、ユーザーが注意を払うことができる1つの安全策があります。それは、否定的なユーザーレビューです。実際のユーザーの圧倒的な重みに圧倒される可能性がある唯一のセキュリティシステムの1つとして、十分な被害者が自分のデューデリジェンスをコミットしてユーザーレビューを読んでいるわけではありません。否定的なレビューは通常、理由で発生します。

悪意のあるアプリの場合、残念ながら刺されたユーザーは、セーフティネットを無視することが多いものの、非常に必要なものを提供します。ネガティブなレビューを無視する人の数を理解するには、ダウンロードの深刻な数を調べるだけで、すべての兆候が叫んでいるときに悪意のあるアプリをダウンロードします ST O P 。

この問題のもう1つの側面は、教育です。私はダウンロードする前に常にレビューをチェックします。私には非常に明白なように思えます。否定的なレビューが大量にあるものや、1つ星の評価で泳いでいるものは、少なくとも私にとっては大したことではありません。

他の人はそれほど簡単に思いとどまることはありません。ただし、ダウンロードする前に、貴重な時間をかけてアプリを再確認する必要があります。

- 確認 アプリのレビュー。ひどい場合はダウンロードしないでください。

- 確認 アプリの複製の場合。バージョンは1つだけです。

- 確認 開発者名とダウンロード数。非常に人気のあるアプリには、予想される開発者名と一緒に何百万ものダウンロードがあります。 GTA:サンアンドレアス Rockstar Gamesが開発者として指名されており、レビュー数は合計で175kを超え、ダウンロード数は1,000,000をわずかに下回っています。これは、非常に人気のあるタイトルから予想されるとおりです。

- 確認 free、201などの差別化要因のアプリ名 5、2016、V1、V2、V3、新しいバージョン、 およびF2P 、およびそれらをオンラインで相互参照します。

- 確認 Google検索の「[アプリ名]+マルウェア」。進行中のマルウェアキャンペーンがすぐに明らかになるはずです。

- 確認 Google検索での「[アプリ名]+販売」。有料アプリが突然無料になることはありません。前代未聞ではありませんが、確かに珍しいことです。

最後に、Androidやその他のモバイルマルウェアが増加しています。ラップトップやPCで高度なランサムウェアが急増しているのと同じように、攻撃者は最も人気のあるオペレーティングシステムの一般的な脆弱性と、人間の精神の明らかな欠陥に精通しています。自分自身を統計の一部にしないでください!

Androidのポルノクリッカーの犠牲になったことがありますか?どのようにして気づき、どのようにしてそれを取り除きましたか?以下にお知らせください!

-

Androidのゲームプレイを記録する方法

あなたはモバイルゲームに興味がありますか?ゲームプレイを記録し、コメントして、自分のYouTubeチャンネルで簡単に世界中の人と共有したいですか?朗報です!グーグルはあなたのためだけのものを持っているかもしれません。必要なのは、適切なパフォーマンスとストレージスペースを備えたAndroidデバイスと、AndroidLollipop以上です。仕組みは次のとおりです。 Androidゲームプレイを記録する方法 Androidでのゲームプレイの記録は非常に簡単です。手始めに、デバイスにGooglePlayゲームがインストールされていることを確認してください。インストールしたら、Googleアカウン

-

Android でデータをバインドする方法

データ バインディングは、視覚的なユーザー入力要素に情報 (データ) を接着するときに使用する手法です。このプロセスでは、入力が更新されるたびに、その背後にあるデータも更新されます。 これは決して新しい概念ではなく、これを設計に組み込んだフレームワークが多数あります (AngularJS/React/Vue など)。 この記事で注目するのは、フロントエンド フレームワークではなく、モバイル開発です。 Google は、Android Jetpack の一部である Data Binding Library を Android に導入しました。 Jetpack ライブラリ スイートに慣れ