SMB1とは何ですか?なぜそれを無効にする必要がありますか?

SMB(Server Message Block)は、ファイル、プリンター、およびネットワーク接続コンピューター間の通信を共有するために主にWindowsで使用されるネットワーク階層型プロトコルです。このプロトコルは主にIBM/Microsoftによって作成され、最初の実装はDOS / WindowsNT3.1で行われました。その後、SMBはほぼすべてのWindowsバージョン、つまりXP、Vista、7、8、10、11の一部になります。SMBプロトコルはWindowsのサーバーエディションにも存在します。ただし、SMBプロトコルはWindowsネイティブですが、Linux(SAMBA経由)およびmacOSでもサポートされています。

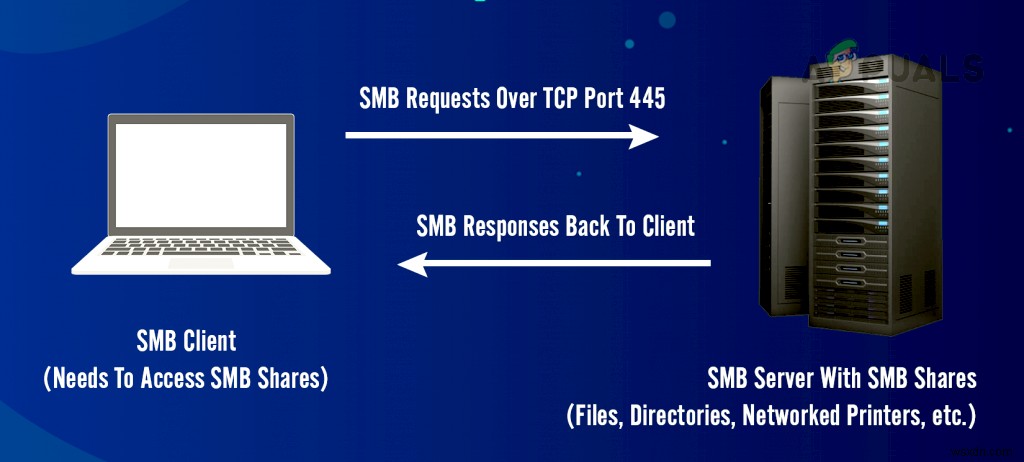

SMBの動作メカニズム

最も単純な形式では、SMBクライアントマシンはSMPポート(ポート445)を使用してSMBサーバーに接続し、SMB認証が成功した後にSMBベースの共有にアクセスします。 SMB接続が確立されると、ファイルコラボレーション、プリンター共有、またはその他のネットワークベースの操作を実行できます。

SMBプロトコルの歴史

SMBプロトコルは、1980年代にIBMのグループによって開発されました。長年にわたって進化するネットワーク要件を満たすために、SMBプロトコルは、バージョンまたは方言と呼ばれる複数のバリエーションを通じて進化してきました。このプロトコルは、LANまたは職場でのリソース共有に今でも最も使用されているプロトコルの1つです。

SMBプロトコルの方言またはバージョン

絶えず変化するITの地平線と互換性を持たせるために、SMBプロトコルはSMBプロトコルの元の実装から多くの改善を経てきました。最も注目すべきものは次のとおりです。

- SMB 1 DOSでファイルを共有するために1984年に作成されました。

- CIFS (またはCommon Internet File System)は、1996年にMicrosoftによってWindows95のSMBのMicrosoftバージョンとして導入されました。

- SMB 2 2006年にWindowsVistaおよびWindowsServer2008の一部としてリリースされました。

- SMB 2.1 2010年にWindowsServer2008R2およびWindows7で導入されました。

- SMB 3 2012年にWindows8およびWindowsServer2012でリリースされました。

- SMB 3.02 2014年にWindows8.1とWindowsServer2012R2でデビューしました。

- SMB 3.1.1 2015年にWindows10およびWindowsServer2016で導入されました。

SMBv1

SMBv1は1980年代にIBMによって開発され、1990年代に機能が追加されてMicrosoftによってCIFSに名前が変更されました。当時、SMB 1は大成功を収めましたが、今日の接続された世界向けに開発されたわけではありません(その時代に開発されたすべてのソフトウェアアプリケーションと同様)。結局のところ、それから30年以上の情報革命が過ぎました。 Microsoftは2013年にSMBv1を減価償却し、デフォルトでは、WindowsおよびWindowsServerエディションにはインストールされなくなりました。

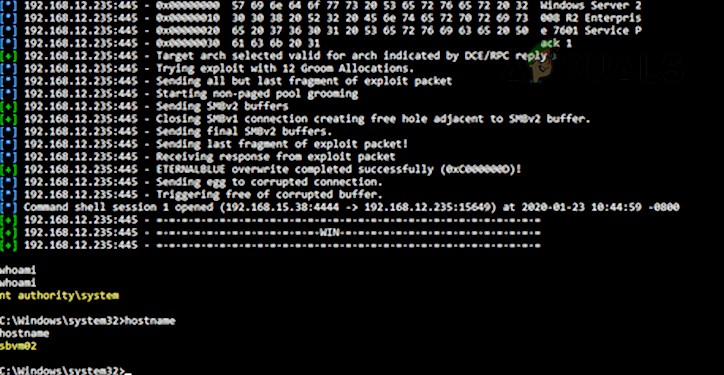

その時代遅れの技術のために、SMBv1は非常に安全ではありません。多くのエクスプロイト/脆弱性があり、これらの多くはターゲットマシンでのリモートコントロールの実行を可能にします。サイバーセキュリティの専門家からSMB1の脆弱性に関する警告がありましたが、悪名高いWannaCryランサムウェア攻撃は、SMBv1で見つかった脆弱性を標的とした攻撃であることが非常に明確になりました。

これらの脆弱性の結果として、SMB1を無効にすることをお勧めします。 SMB1の脆弱性の詳細については、Malwarebytesブログページをご覧ください。ユーザーは、Metasploitを使用してSMB1の脆弱性(特にEternalBlue)を自分で確認できます。

SMBv2およびSMBv3

SMBv2およびSMBv3は、SMBプロトコルに次の拡張機能を提供します(SMB 1にはこれらの機能がありません)。

- 事前認証整合性

- 安全な方言交渉

- 暗号化

- 安全でないゲスト認証のブロック

- より良いメッセージ署名

システムにSMBv2または3が搭載されている場合、ユーザーのマシン上のSMB 1の脆弱性をカバーできないのでしょうか?ただし、SMBに対するこれらの拡張機能は動作が異なり、使用するメカニズムも異なるため、答えはノーです。 SMBv1がSMBv2と3を備えたマシンで有効になっている場合、SMB 1は中間者(MiTM)攻撃を制御できないため、SMBv2と3が脆弱になる可能性があります。攻撃者は、自分の側でSMBv2と3をブロックし、SMB1のみを使用して標的のマシンで悪意のあるコードを実行する必要があります。

SMB1を無効にした場合の影響

本質的に必要でない限り(WindowsXPまたはSMB1を使用するレガシーアプリケーションを実行しているマシンの場合)、すべてのサイバーセキュリティ専門家は、システムおよび組織レベルでSMBv1を無効にすることをお勧めします。ネットワークにSMBv1アプリケーションまたはデバイスが存在しない場合、影響はありませんが、すべてのシナリオに当てはまるわけではありません。 SMBv1を無効にするシナリオはすべて異なる場合がありますが、IT管理者は、SMB 1を無効にする際に次のことを考慮する場合があります:

- ホストとアプリケーション間の暗号化されていない、または署名された通信

- LMおよびNTLM通信

- ファイルは低(または高)レベルのクライアント間で通信を共有します

- ファイルは異なるオペレーティングシステム間で通信を共有します(LinuxまたはWindows間の通信など)

- レガシーソフトウェアアプリケーションと固定SMBベースの通信アプリケーション(Sophos、NetApp、EMC VNX、SonicWalls、vCenter / vSphere、Juniper Pulse Secure SSO、Arubaなど)。

- プリンタとプリントサーバー

- WindowsベースのアプリケーションへのAndroid通信

- MDBベースのデータベースファイル(SMBv2で破損する可能性があります。SMBv3およびSMBv1はこれらのファイルに不可欠です)。

- SMB1を使用したバックアップまたはクラウドアプリケーション

SMB1を無効にする方法

SMB1を無効にするために多くの方法を使用でき、ユーザーは自分のシナリオに最適な方法を使用できます。

デフォルトで無効

SMBv1は、Windows 10 FallCreatorsUpdate以降のバージョンではデフォルトで無効になっています。 SMB 1は、Windows 11ではデフォルトで無効になっています。サーバーエディションの場合、Windows Serverバージョン1709(RS3)以降では、SMB1がデフォルトで無効になっています。 SMB1の現在のステータスを確認するには:

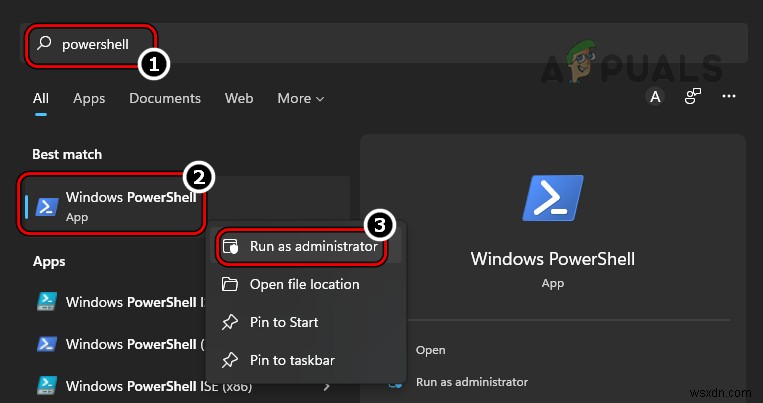

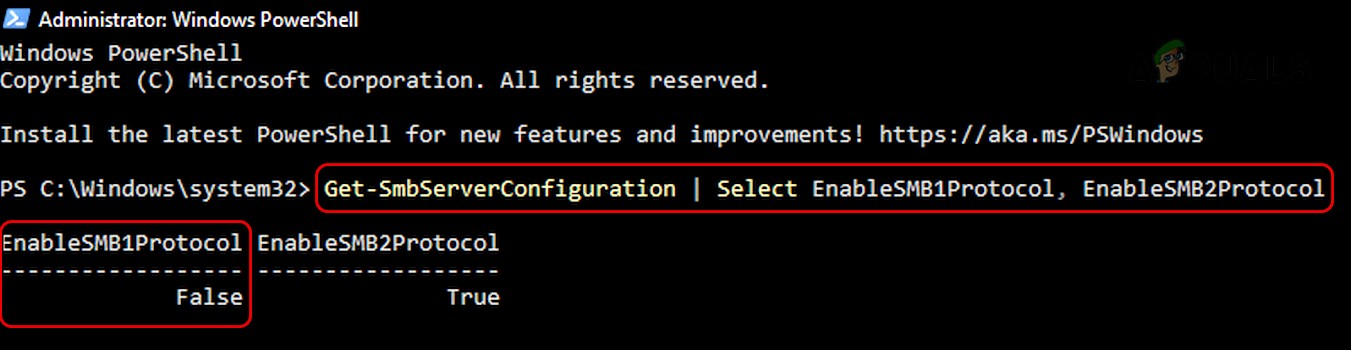

- ウィンドウをクリックします 、 PowerShellを検索します 、右クリック その上で、サブメニューで管理者として実行を選択します 。

- 今実行 次のとおりです。

Get-SmbServerConfiguration | Select EnableSMB1Protocol, EnableSMB2Protocol

MicrosoftにはWindowsUpdateによるSMB1の自動削除が含まれていますが、ユーザーが再度有効にした場合、プロトコルが将来無効にならず、マシンが脆弱になる可能性があることに注意してください。

Windows 10、8、または7のコントロールパネルを使用する

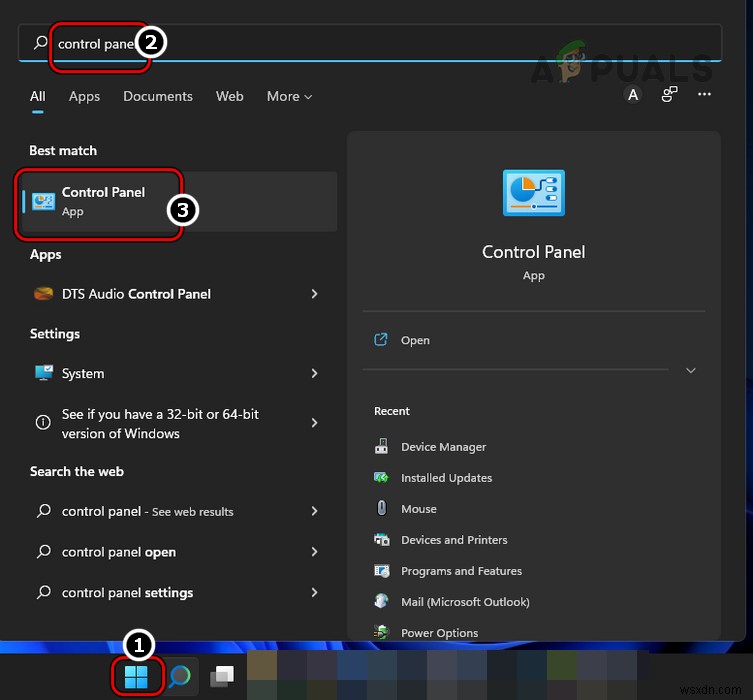

- ウィンドウをクリックします 、コントロールパネルを検索して開きます 。

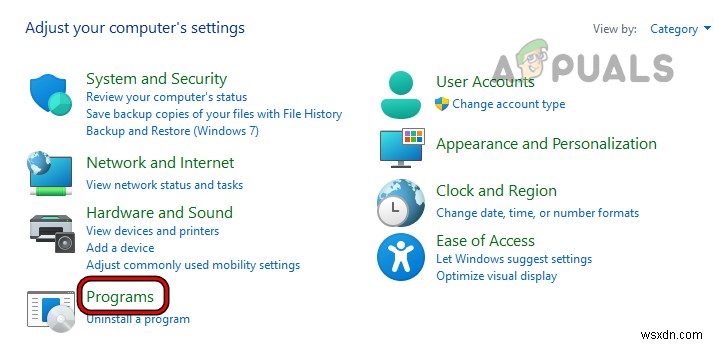

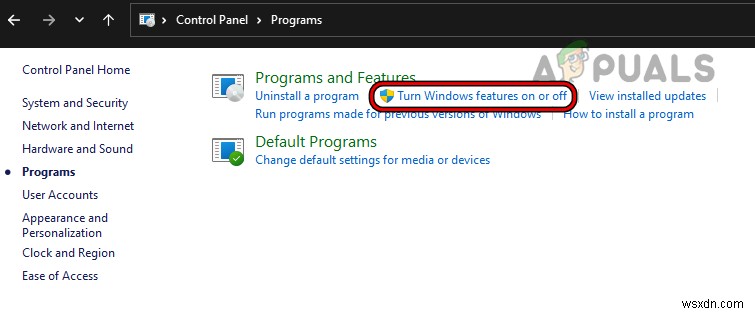

- 次に、プログラムを選択します Windowsの機能をオンまたはオフにするを開きます 。

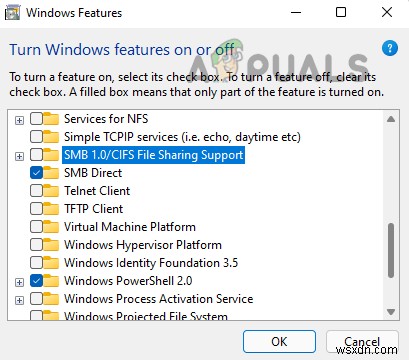

- 次に、 SMB 1.0/CIFSファイル共有サポートのチェックを外します 適用をクリックします 。

- 今すぐ再起動 システムとSMB1はシステムで無効になります。

Windows11のオプション機能メニューを使用する

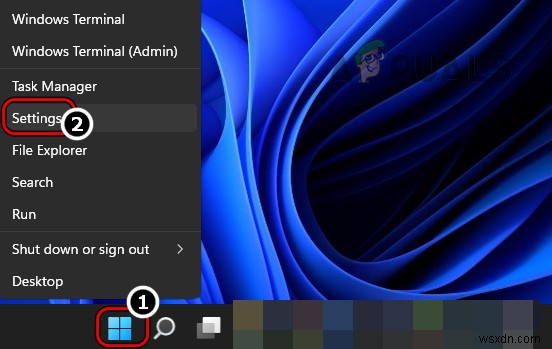

- Windowsを右クリックします 設定を開きます 。

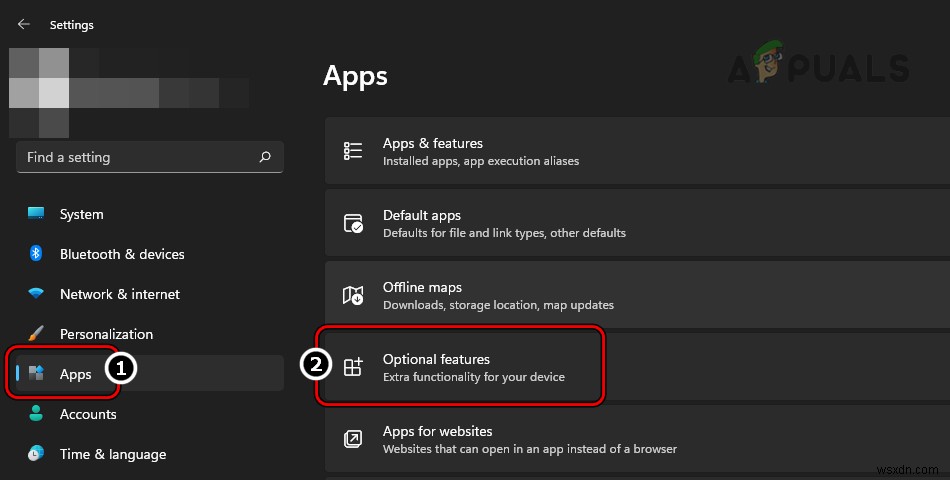

- 次に、左側のペインでアプリに移動します 、次に右側のペインで、オプション機能を開きます 。

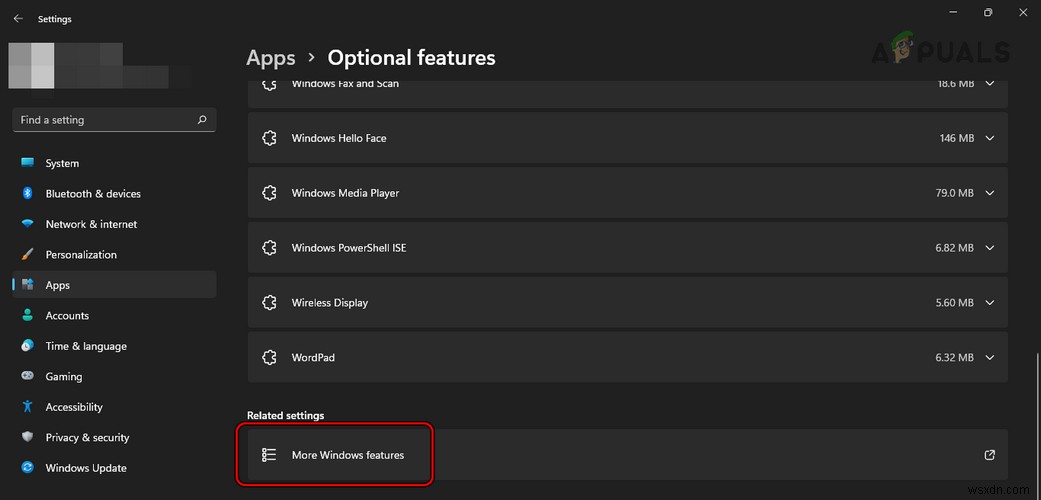

- 次に、下にスクロールして、[関連設定]で[その他のWindows機能]をクリックします。 。

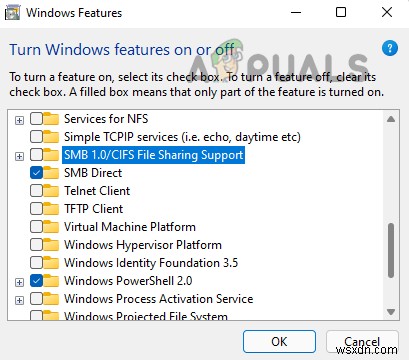

- 次に、表示されるメニューで、 SMB 1.0/CIFSファイル共有サポートのチェックを外します 適用をクリックします 。

- 次に再起動 PCを再起動すると、SMBv1はPCで無効になります。

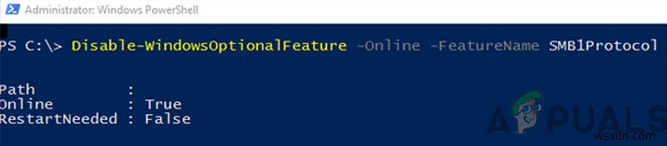

PowerShellを使用する

上記の2つの方法は、最大ユーザーの要件を満たす場合がありますが、サーバーシステムでは、管理者がPowerShellを使用する必要がある場合があります(ただし、手順はクライアントマシンでも正常に機能する場合があります)。

- ウィンドウをクリックします 、 PowerShellを検索します 、右クリック その上で、管理者として実行を選択します 。

- 今実行 次のようになります。

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 0 –Force or Disable-WindowsOptionalFeature -Online -FeatureName smb1protocol or Set-SmbServerConfiguration -EnableSMB1Protocol $false or on server Remove-WindowsFeature -Name FS-SMB1 or Set-SmbServerConfiguration -EnableSMB1Protocol $false

- 次に再起動 システムを再起動すると、システムのSMB1が無効になります。

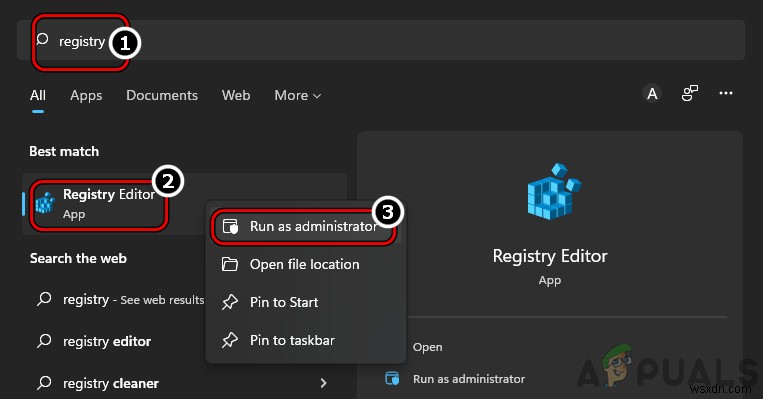

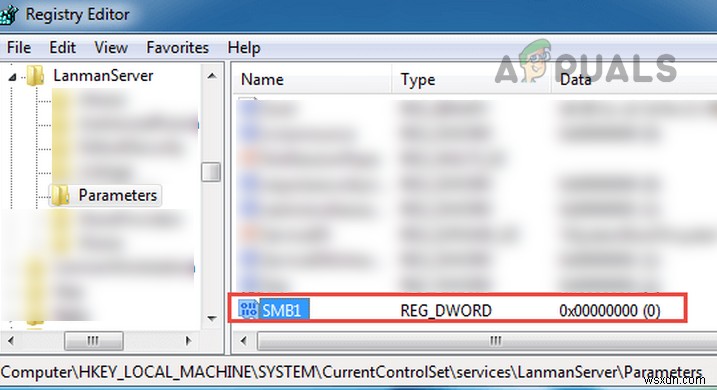

システムのレジストリエディタを使用する

PowerShellを使用しないサーバーマシン(Windows Server 2003など)の管理者は、レジストリエディターを使用してSMB 1を無効にすることができますが、手順はクライアントマシンでも正常に機能します。

警告 :

システムのレジストリの編集は熟練した作業であり、適切に行わないと、システム、データ、またはネットワークを危険にさらす可能性があるため、細心の注意を払い、自己責任で進めてください。

- ウィンドウをクリックします 登録を検索します 、右クリック その上で、サブメニューで管理者として実行を選択します 。

- 今ナビゲート 次のパスに移動します:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

- 次に、右側のペインで SMB1をダブルクリックします 値を設定します to 0 。 Windows 7などの一部のユーザーは、SMB1 DWORD(32ビット)値を作成し、その値を0に設定する必要がある場合があります。

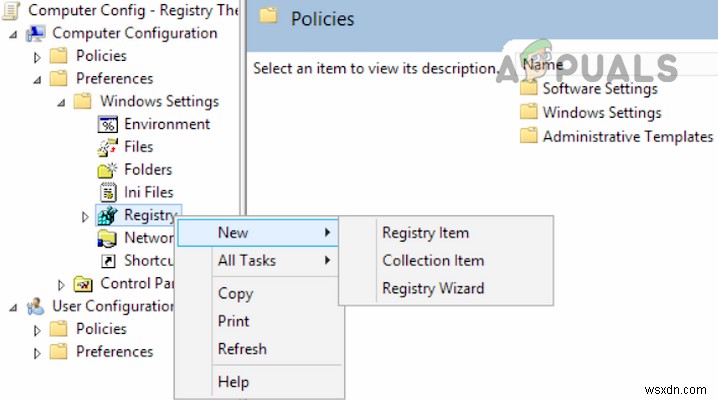

グループポリシーエディターを使用する

上記の手順は個々のマシンで機能しますが、組織レベルでSMB 1を無効にするために、管理者はグループポリシーエディターを使用できます。

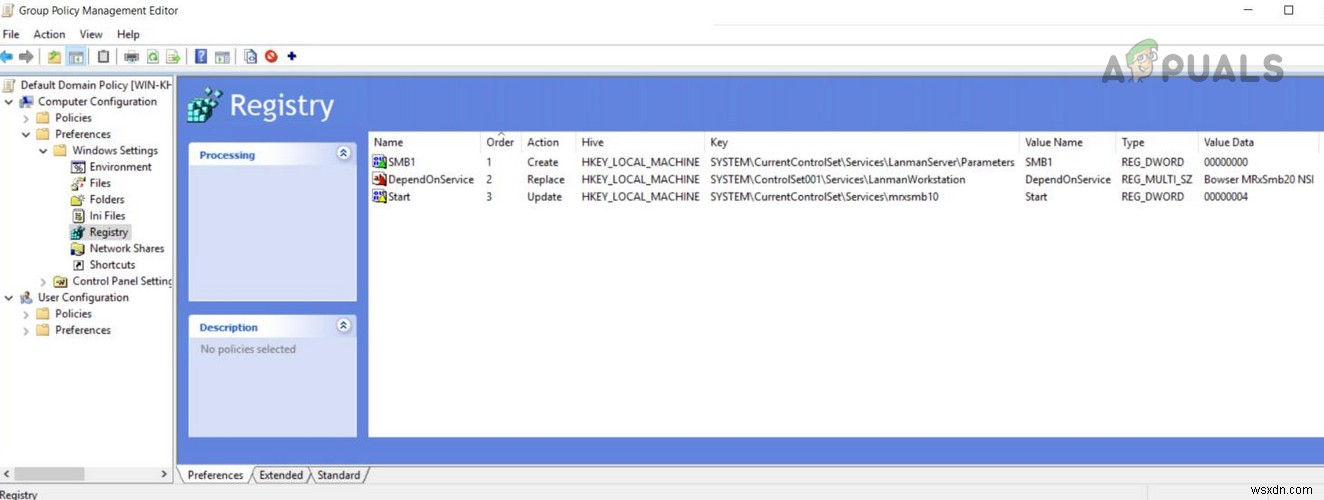

SMB1サーバーを無効にする

- グループポリシー管理コンソールを起動します および右クリック GPO 新しい設定を追加する場所。

- 次に、編集を選択します 次のに向かいます :

Computer Configuration>> Preferences>> Windows Settings

- 次に、左側のペインで、右クリックします。 レジストリ レジストリアイテムを選択します 。

- 次に入力 次のようになります。

Action: Create Hive: HKEY_LOCAL_MACHINE Key Path: SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters Value name: SMB1 Value type: REG_DWORD Value data: 0

- 今すぐ適用 変更と再起動 システム。

SMB1クライアントを無効にする

- グループポリシー管理コンソールを起動します および右クリック GPO 新しい設定を追加する場所。

- 次に、編集を選択します 次のに向かいます :

Computer Configuration>> Preferences>> Windows Settings

- 次に、左側のペインで、レジストリを右クリックします。 新しいレジストリアイテムを選択します 。

- 次に、入力 次のとおりです。

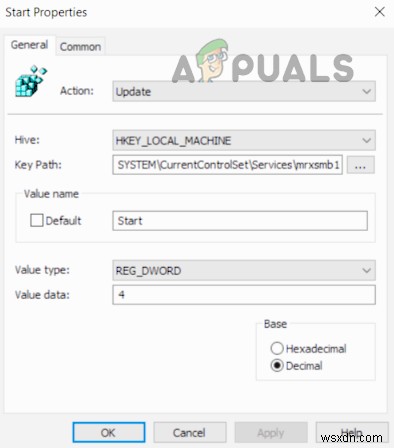

Action: Update Hive: HKEY_LOCAL_MACHINE Key Path: SYSTEM\CurrentControlSet\services\mrxsmb10 Value name: Start Value type: REG_DWORD Value data: 4

- 今すぐ適用 変更を行い、 DependOnServiceを開きます プロパティ 。

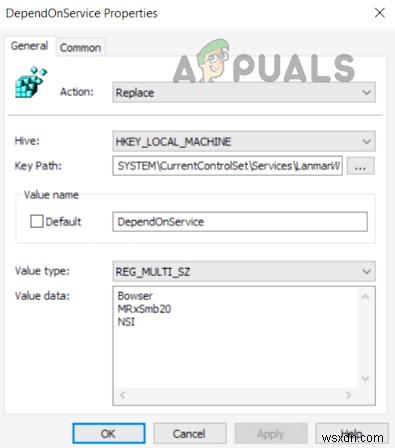

- 次に設定 以下および適用 変更:

Action: Replace Hive: HKEY_LOCAL_MACHINE Key Path: SYSTEM\CurrentControlSet\Services\LanmanWorkstation Value name: DependOnService Value type REG_MULTI_SZ Value data: Bowser MRxSmb20 NSI

- 最終的なビューは、再起動の下とその後のようになります。 システム。

SMBv2または3の無効化

一部のユーザーは、SMB 1の脅威レベルのために、現時点では不要なSMBv2または3を無効にすることを決定する場合があります。ユーザーがSMBv2または3を無効にすると、次のことを失う可能性があります。

- ローカルキャッシュ

- 大規模なファイル共有ネットワーク

- フェイルオーバー

- シンボリックリンク

- 10GBイーサネット

- 帯域幅の制限

- マルチチャネルフォールトトレランス

- 過去30年間に見つかったセキュリティと暗号化の改善

ユーザーはSMB1を使用するためにバインドします

次のシナリオでは、ユーザーにSMB1の使用を強制する場合があります。

- WindowsXPまたはWindowsServerマシンを使用しているユーザー

- ユーザーは、システム管理者がネットワークの近隣を介して閲覧する必要がある老朽化した管理ソフトウェアを使用する必要があります。

- 「スキャンして共有」する古いファームウェアを搭載した古いプリンタを使用しているユーザー。

他に方法がない場合にのみSMB1を使用してください 。アプリケーションまたはデバイスにSMBv1が必要な場合は、そのアプリケーションまたはデバイスに代わるものを見つけるのが最善です(今のところコストがかかるように見えるかもしれませんが、長期的には有益です。WannaCryに苦しんでいるユーザーまたは組織に聞いてください)。

だから、それはそれです。ご質問やご提案がございましたら、お問い合わせをお忘れなく。 コメントで。

-

Windows 10 で高速スタートアップを無効にする必要がある理由

高速スタートアップを無効にする方法をお探しですか?このガイドでは、高速スタートアップに関連するすべてについて説明しますので、心配しないでください。この忙しくて目まぐるしく変化する世界では、人々は実行する各タスクにかかる時間をできるだけ短縮したいと考えています。同様に、彼らはコンピューターにも望んでいます。彼らがコンピュータをシャットダウンするとき、完全にシャットダウンして完全に電源を切るまでに時間がかかります。彼らはラップトップを遠ざけたり、完全にシャットダウンするまでコンピュータの電源を切ったりすることはできません。システム障害の原因となる可能性があるためです。同様に、コンピューターやラップ

-

iPhone の Wi-Fi アシストとは何か、無効にする理由

Wi-Fi Assist は、信号強度が低いためにインターネットに接続できない場合に役立ちます。オンライン動画やビデオ通話を視聴している場合、モバイル データと Wi-Fi 接続を自動的に切り替えてストリーミングを維持するので便利です。 ただし、モバイル データに高い料金を支払っている場合は、Wi-Fi 信号が弱い場合にモバイル データも使用する可能性があるため、この機能でギャンブルをするべきではありません。これは、モバイルの請求額に大きな驚きをもたらす可能性があります.したがって、iPhone でこの機能を無効にすることをお勧めします。方法は次のとおりです。 設定を起動 iPhone のホ